La cybersécurité évolue rapidement, et à l'approche de 2025, les entreprises font face à un paysage numérique rempli de menaces et de défis croissants. Des attaques de ransomware qui utilisent désormais des tactiques de "double extorsion" à la montée des cyberattaques pilotées par l'IA qui peuvent s'adapter et contourner les défenses traditionnelles, les enjeux n'ont jamais été aussi élevés.

La dépendance croissante aux fournisseurs tiers a fait des chaînes d'approvisionnement une cible clé pour les hackers, tandis que le passage au travail à distance a exposé les entreprises à des risques tels que le phishing, les réseaux non sécurisés et les points de terminaison faibles. Pendant ce temps, la prolifération des appareils IoT a élargi la surface d'attaque, beaucoup de ces appareils manquant de fonctionnalités de sécurité adéquates.

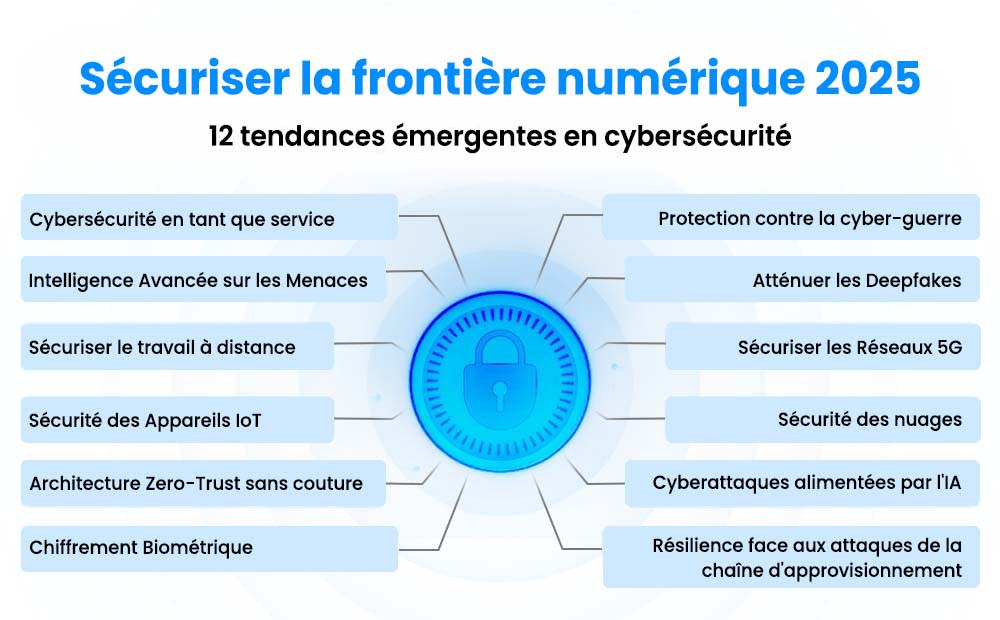

Rester protégé en 2025 nécessitera plus que de simples défenses de base. Les entreprises doivent adopter des stratégies proactives, exploiter des outils avancés et favoriser la sensibilisation à la cybersécurité au sein de leurs organisations. Explorons les principales tendances en cybersécurité et ce à quoi s'attendre en 2025.

Tendance 1 : Exploiter l'IA pour une intelligence avancée des menaces

En 2025, l'intelligence artificielle jouera un rôle crucial dans la transformation de la cybersécurité en améliorant à la fois les efforts de détection et d'atténuation. Les systèmes alimentés par l'IA peuvent traiter d'énormes quantités de données en temps réel, en utilisant l'analyse prédictive pour identifier les menaces potentielles avant qu'elles ne se matérialisent. Cette capacité sera essentielle dans un paysage où les cyberattaques deviennent de plus en plus sophistiquées et difficiles à détecter.

L'IA permettra aux entreprises de surveiller leurs réseaux en continu, signalant des schémas inhabituels tels que des tentatives de connexion suspectes ou des transferts de fichiers inattendus. De plus, il automatisera les réponses aux incidents, neutralisant les menaces telles que malware ou les tentatives de phishing sans nécessiter d'intervention humaine. D'ici 2025, les organisations qui intègrent efficacement l'IA dans leurs stratégies de cybersécurité auront un avantage significatif pour anticiper les risques émergents.

Tendance 2 : Adoption de l'architecture Zero-Trust pour une sécurité robuste

À mesure que les cybermenaces deviennent plus complexes, le modèle de sécurité Zero-Trust jouera un rôle central dans les stratégies de cybersécurité en 2025. Contrairement aux approches traditionnelles qui accordent une confiance implicite au sein d'un réseau, Zero-Trust suppose qu'aucune entité - interne ou externe - ne doit être considérée comme digne de confiance par défaut. Au lieu de cela, il met l'accent sur la vérification continue et des contrôles d'accès robustes.

En 2025, les entreprises adoptant l'architecture Zero-Trust mettront en œuvre des politiques d'accès au privilège minimal, garantissant que les utilisateurs n'accèdent qu'aux données et systèmes nécessaires à leurs rôles. Elles tireront également parti de la micro-segmentation pour contenir les violations potentielles, isoler les zones compromises et empêcher les mouvements latéraux à travers le réseau. Cette approche est particulièrement vitale alors que le travail à distance et les environnements hybrides continuent d'élargir les surfaces d'attaque, faisant de la stratégie Zero-Trust une stratégie essentielle pour protéger les systèmes et données sensibles.

Tendance 3 : Sécuriser les réseaux 5G pour la connectivité future

En 2025, le déploiement continu des réseaux 5G révolutionnera la connectivité mais introduira également de nouveaux défis en matière de cybersécurité. Avec des vitesses plus rapides et une latence plus faible, la 5G permet à plus d'appareils et de systèmes de se connecter, élargissant ainsi la surface d'attaque pour les cybercriminels. Ces réseaux font face à des risques tels que l'interception de données, l'accès non autorisé et les vulnérabilités au sein de l'infrastructure elle-même.

Pour sécuriser les réseaux 5G, les entreprises doivent prioriser un chiffrement robuste pour protéger les transmissions de données et mettre en œuvre des protocoles d'authentification solides pour vérifier les utilisateurs et les appareils. Les outils de surveillance réseau seront essentiels pour identifier et atténuer les menaces potentielles en temps réel. En abordant de manière proactive ces vulnérabilités, les organisations peuvent s'assurer que leurs opérations activées par la 5G restent sûres et fiables tout au long de 2025.

Tendance 4 : Renforcer la Résilience Contre les Attaques de la Chaîne d'Approvisionnement

Les cyberattaques sur la chaîne d'approvisionnement continueront d'être une préoccupation majeure en 2025, les acteurs malveillants ciblant les fournisseurs et les prestataires tiers pour infiltrer de plus grandes organisations. Ces attaques exploitent les vulnérabilités des systèmes interconnectés, permettant aux hackers de compromettre des données sensibles ou de perturber les opérations de plusieurs entités.

Pour combattre ce risque croissant, les entreprises devraient se concentrer sur le renforcement de la sécurité de la chaîne d'approvisionnement. Cela inclut une vérification approfondie des fournisseurs tiers, la mise en œuvre d'évaluations régulières des risques et l'amélioration de la surveillance des activités de la chaîne d'approvisionnement. Développer des plans de contingence et diversifier les fournisseurs peut également aider à atténuer les impacts potentiels. Renforcer la résilience contre les attaques de la chaîne d'approvisionnement permet aux organisations de mieux protéger leurs écosystèmes en 2025.

Tendance 5 : Adopter la Cybersécurité en tant que Service (CaaS) pour une Protection Complète

En 2025, davantage d'entreprises se tourneront vers la Cybersécurité en tant que Service (CaaS) pour gérer la complexité croissante de la sécurité en interne. Cette tendance souligne le besoin de solutions évolutives et à la demande pour combattre les menaces en évolution sans nécessiter de ressources internes étendues.

Les fournisseurs de CaaS offrent une large gamme de services, y compris la détection des menaces, les évaluations de vulnérabilité et la surveillance de la conformité, souvent alimentés par l'IA et des analyses avancées. Ces solutions sont conçues pour répondre aux besoins uniques de chaque organisation, offrant une gestion des menaces en temps réel et des conseils d'experts. Pour les petites entreprises sans équipes de sécurité TI dédiées, CaaS offre une protection de niveau entreprise à une fraction du coût.

Des solutions comme Splashtop complètent les offres CaaS en fournissant un accès à distance sécurisé qui s'intègre parfaitement aux cadres de sécurité existants. Avec des fonctionnalités telles que le chiffrement de bout en bout, l'authentification multi-facteurs et des outils de gestion centralisés, Splashtop assure des connexions sécurisées et fiables pour les équipes à distance, en faisant un outil essentiel pour les entreprises utilisant le CaaS.

L'intégration de CaaS avec des outils robustes comme Splashtop permet aux entreprises de rester agiles, sécurisées et concentrées sur leurs opérations principales tout en maintenant une protection complète contre les attaques.

Tendance 6 : Renforcer la sécurité des appareils IoT

En 2025, l'explosion des appareils IoT dans les entreprises et les foyers apportera une commodité sans précédent—mais aussi des défis de sécurité significatifs. De nombreux appareils IoT manquent de sécurité intégrée robuste, les rendant vulnérables à l'exploitation par des cybercriminels. Ces points d'extrémité peuvent servir de points d'entrée pour des attaques, compromettant potentiellement des réseaux entiers.

Pour faire face à ces risques, les organisations doivent se concentrer sur la sécurisation des points de terminaison IoT grâce à des mesures d'authentification fortes, telles que des identifiants de périphérique uniques et l'authentification multi-facteurs. Les mises à jour et correctifs réguliers sont essentiels pour traiter les vulnérabilités et prévenir les accès non autorisés. En priorisant la sécurité des appareils IoT, les entreprises peuvent atténuer les risques et s'assurer que les avantages de l'adoption de l'IoT ne sont pas éclipsés par des menaces potentielles.

Tendance 7 : Améliorer l'authentification avec le chiffrement biométrique

À mesure que les cybermenaces deviennent plus sophistiquées en 2025, l'authentification traditionnelle par mot de passe ne suffira plus pour de nombreuses entreprises. Le chiffrement biométrique émerge comme une alternative puissante, offrant une sécurité renforcée grâce à l'utilisation de caractéristiques physiques uniques comme les empreintes digitales, la reconnaissance faciale ou les scans de l'iris. Cette technologie renforce non seulement l'authentification des utilisateurs, mais réduit également le risque de vol d'identité et d'accès non autorisé.

Le chiffrement biométrique fonctionne en convertissant les données biométriques en clés chiffrées qui ne peuvent pas être facilement reproduites ou volées. Les entreprises peuvent intégrer ces systèmes dans leurs contrôles d'accès, garantissant que seuls les utilisateurs autorisés peuvent accéder aux données ou systèmes sensibles. En adoptant le chiffrement biométrique, les organisations peuvent améliorer leur posture de sécurité et s'adapter aux exigences croissantes de la cybersécurité en 2025.

Tendance 8 : Détecter et atténuer les deepfakes pour préserver la confiance

Les deepfakes devraient représenter une menace encore plus grande en 2025, car les avancées en intelligence artificielle les rendent plus difficiles à détecter et plus convaincants. Ces images, vidéos ou enregistrements audio fabriqués peuvent être utilisés pour la désinformation, la fraude ou des dommages à la réputation, sapant la confiance dans le contenu numérique.

Les entreprises peuvent combattre cette menace en utilisant des technologies de détection de deepfake qui utilisent l'IA pour analyser le contenu à la recherche d'incohérences ou de motifs non naturels. Une formation régulière des employés pour identifier les deepfakes potentiels et des protocoles pour vérifier l'authenticité du contenu sont également essentiels. En abordant de manière proactive les risques liés aux deepfakes, les organisations peuvent protéger leurs actifs numériques et maintenir leur crédibilité en 2025.

Tendance 9 : Se protéger contre la cyberguerre parrainée par l'État

Les cyberattaques parrainées par l'État resteront une préoccupation majeure en 2025 alors que les États-nations continueront de cibler les infrastructures critiques, les organisations privées et les systèmes gouvernementaux. Ces attaques sont souvent très sophistiquées, impliquant des outils et des méthodes avancés conçus pour voler des données sensibles, perturber les opérations ou atteindre des objectifs géopolitiques.

Pour se défendre contre de telles menaces, les entreprises doivent prioriser des mesures de cybersécurité robustes, y compris une intelligence stratégique des menaces, pour surveiller les risques émergents. La formation à la sensibilisation �à la cyberguerre pour le personnel et les efforts coordonnés avec les partenaires de l'industrie et du gouvernement sont cruciaux pour renforcer la résilience. En 2025, une approche proactive face aux cybermenaces parrainées par l'État sera essentielle pour protéger les systèmes sensibles et assurer la continuité opérationnelle.

Tendance 10 : Prioriser la sécurité du cloud

À mesure que les entreprises dépendent de plus en plus des services cloud en 2025, sécuriser les environnements cloud sera plus critique que jamais. Les systèmes basés sur le cloud sont vulnérables à divers risques, y compris les violations de données, les paramètres mal configurés et l'accès non autorisé. Le modèle de responsabilité partagée des fournisseurs de cloud et des utilisateurs complique encore plus la garantie d'une sécurité robuste.

Pour atténuer ces risques, les organisations devraient adopter des stratégies multi-cloud, en répartissant les charges de travail entre plusieurs fournisseurs pour réduire la dépendance à un seul système. Mettre en œuvre un chiffrement fort pour les données en transit et au repos est essentiel pour prévenir l'accès non autorisé. De plus, la conformité aux réglementations de l'industrie et les audits de sécurité réguliers aident à maintenir l'intégrité des environnements cloud. En priorisant la sécurité du cloud, les entreprises peuvent tirer parti des avantages du cloud tout en minimisant les vulnérabilités en 2025.

Tendance 11 : Se préparer aux cyberattaques alimentées par l'IA

En 2025, les cyberattaques alimentées par l'IA devraient devenir de plus en plus sophistiquées, posant des défis significatifs aux mesures de sécurité traditionnelles. Ces attaques exploitent l'apprentissage automatique pour s'adapter, automatiser et surpasser les défenses, les rendant difficiles à détecter et à atténuer. Les exemples incluent des e-mails de phishing générés par l'IA et des logiciels malveillants adaptatifs capables de contourner les protections standard.

Pour contrer ces menaces, les entreprises doivent intégrer des défenses pilotées par l'IA capables de reconnaître et de neutraliser les activités malveillantes en temps réel. Les équipes de chasse aux menaces devraient rechercher activement les vulnérabilités potentielles et les anomalies à travers les systèmes. Les outils d'analyse avancée peuvent fournir des insights plus profonds sur les modèles et les comportements, permettant aux organisations d'anticiper et de prévenir les attaques. Se préparer aux cyberattaques alimentées par l'IA sera une priorité clé pour maintenir la résilience face aux menaces évolutives en 2025.

Tendance 12 : Sécuriser le Travail à Distance : Aborder les Vulnérabilités Émergentes

En 2025, le travail à distance restera une partie fondamentale des affaires modernes, mais il introduit également des défis uniques en matière de cybersécurité. Avec des employés accédant aux réseaux d'entreprise depuis divers appareils et emplacements, les vulnérabilités des points d'extrémité et les attaques de phishing restent des risques importants. Les cybercriminels ciblent souvent les travailleurs à distance via des connexions non sécurisées ou en exploitant la faible sécurité des appareils personnels.

Pour remédier à ces vulnérabilités, les entreprises doivent adopter des mesures de sécurité robustes. Le chiffrement garantit que les données transmises entre les travailleurs à distance et les systèmes de l'entreprise restent sécurisées, tandis que l'authentification multi-facteurs (MFA) fournit une couche de protection supplémentaire en exigeant plusieurs formes de vérification. Une formation régulière des employés pour reconnaître les tentatives de phishing est également essentielle pour réduire les erreurs humaines.

Les solutions d'accès à distance sécurisé de Splashtop sont conçues pour aider les entreprises à surmonter ces défis. En offrant des connexions cryptées, une authentification multi-facteurs et des performances fiables, Splashtop garantit que les organisations peuvent maintenir leur productivité sans compromettre la sécurité. Inscrivez-vous pour un essai gratuit aujourd'hui et découvrez la tranquillité d'esprit qui accompagne un accès à distance sécurisé et fiable.

Renforcez la cybersécurité en 2025 avec l'accès à distance sécurisé Splashtop

Alors que les entreprises se préparent aux défis de cybersécurité de 2025, l'accès à distance sécurisé devient indispensable pour tout plan de sécurité solide. Splashtop facilite les choses avec une solution puissante et évolutive qui garde les données sensibles en sécurité et soutient des environnements de travail à distance sécurisés.

Avec des fonctionnalités de sécurité avancées comme le cryptage de bout en bout, l'authentification multi-facteurs et la vérification des appareils, Splashtop protège chaque session à distance contre les accès non autorisés. Ces outils aident à sécuriser les systèmes tout en permettant aux employés de travailler de n'importe où sans accroc. De plus, c'est facile à configurer et à utiliser, ce qui en fait un excellent choix pour les entreprises de toutes tailles.

Les outils de gestion centralisée de Splashtop donnent aux équipes TI un contrôle total sur l'accès à distance, leur permettant de surveiller l'activité, de répondre rapidement aux menaces et de renforcer la sécurité des points de terminaison. C'est tout ce dont vous avez besoin pour rester en avance sur les risques croissants de cybersécurité en 2025.

En ajoutant Splashtop à votre boîte à outils de sécurité, vous pouvez protéger votre équipe, améliorer l'efficacité et créer une configuration TI plus solide. Les solutions d'accès à distance sécurisé de Splashtop sont conçues pour aider votre entreprise à relever les défis de 2025 avec confiance.

Essayez Splashtop gratuitement

N’attendez pas qu’une cyberattaque vous prenne au dépourvu. Prenez le contrôle dès maintenant et découvrez comment Splashtop peut sécuriser votre entreprise tout en facilitant le télétravail comme jamais auparavant.