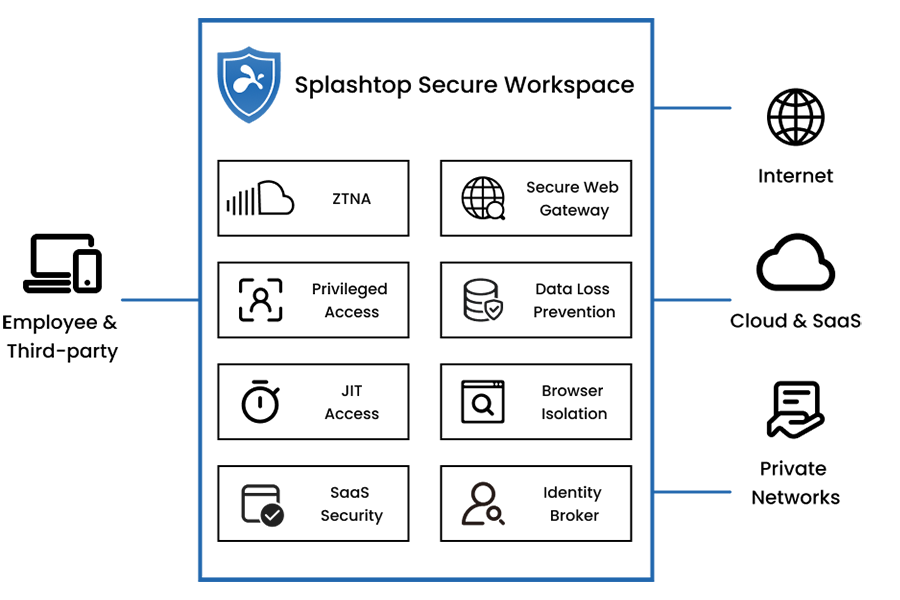

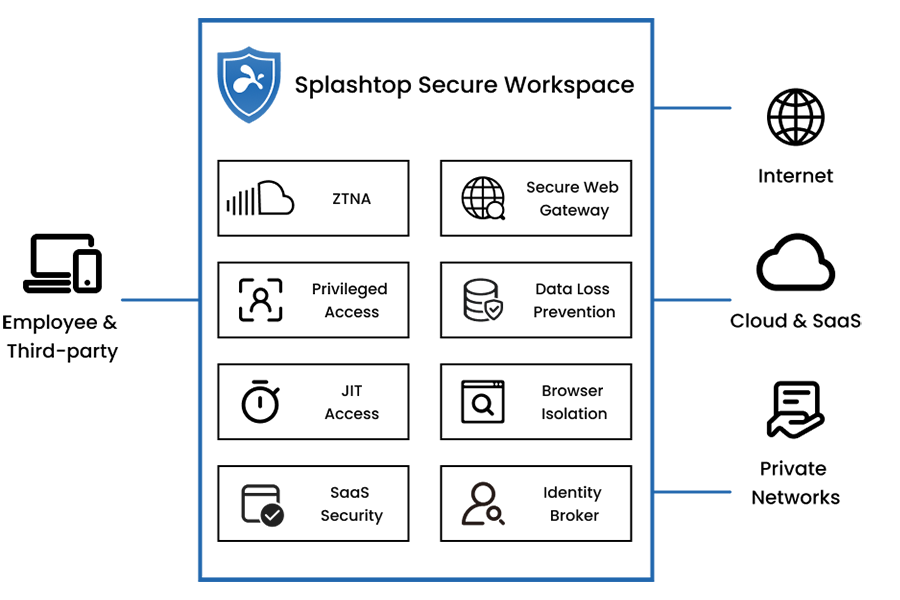

Zero Trust simplifié

Plateforme d’accès sécurisé unifiée avec services SSE et SASE

Abandonnez votre VPN et adoptez l’accès réseau Zero Trust de nouvelle génération (ZTNA)

Appliquez des politiques Zero Trust et de refus par défaut aux utilisateurs qui accèdent à vos ressources internes. Cette approche est plus rapide et plus sûre qu’un VPN en empêchant les mouvements latéraux et le backhauling du trafic.

Accès tiers sécurisé avec enregistrement des sessions et surveillance en direct

Accès juste à temps (JIT) puissant, sans informations d’identification et limité dans le temps avec gestion des accès à privilèges à distance (RPAM). Protégez-vous contre les menaces provenant d’internet et les pertes de données grâce à Remote Browser Isolation (RBI). Prise en charge des environnements AVEC, de l’accès sans client et des appareils non gérés, couvrant à la fois les environnements IT et OT.

Sécurité Zero Trust de nouvelle génération

![Blue outline icon of a computer monitor with a triangular warning sign containing an exclamation mark in front, suggesting a computer or display error or alert.]()

Accès réseau Zero Trust

Une alternative plus sûre et plus rapide aux anciens VPN grâce à la microsegmentation, qui réduit les mouvements latéraux.

![Blue outline icon of an ID card with a user silhouette and horizontal lines, accompanied by a large check mark in a circle, indicating verification or approval.]()

Accès du moindre privilège

Accès sécurisé Zero Trust uniquement à ce qui est nécessaire, en fonction de l’identité, du rôle, de l’appareil et du contexte réseau.

![Blue outline icon of a computer monitor with a video camera symbol in the top right corner, suggesting video calling or video conferencing.]()

Surveillance des sessions en direct

Les sessions à distance sont surveillées, contrôlées et enregistrées, avec une visibilité totale sur les activités des utilisateurs.

Facilité d’utilisation

![A blue line forms a square on the left, then curves upward into a large arrow pointing diagonally to the top right on a light gray background.]()

Facilité de déploiement

Plus de gestion complexe des politiques VPN. L’accès sécurisé et la connectivité peuvent être configurés en quelques minutes.

![A blue outline of a clock showing 3 o’clock, with bold hour markers at 12, 1, 2, and 3, on a light gray background.]()

Accès juste à temps

Les utilisateurs ont un accès temporaire aux ressources uniquement en cas de besoin, avec une durée limitée et des autorisations précises.

![Blue outline icon of an open laptop connected to a network node below, symbolizing a computer linked to a network. The background is light gray.]()

Accès ZTNA sans agent

L’accès ZTNA sans agent élimine la nécessité d’installer un logiciel et permet une intégration rapide des fournisseurs tiers et des utilisateurs AVEC.

Transformer l’accès sécurisé avec Splashtop Secure Workspace

Yanlin Wang, vice-président de la technologie avancée, explique comment surmonter l’obstacle de la sécurité pour permettre un accès sécurisé aux ressources à tout moment et en tout lieu.

La gestion des identités et des accès expliquée : un guide complet de l’IAM

Dans un paysage numérique en évolution rapide, la nécessité de protéger les données sensibles et de gérer efficacement l’accès des utilisateurs n’a jamais été aussi cruciale.

Comment atténuer les attaques de la chaîne d’approvisionnement par porte dérobée XZ

À l’ère du numérique, les attaques contre la chaîne d’approvisionnement sont devenues un vecteur de menace sophistiqué, exploitant l’interconnexion des écosystèmes logiciels modernes.

Sécuriser l’accès des tiers : l’approche juste-à-temps de Splashtop

Dans le monde de l’informatique, la nécessité d’un accès par des tiers est incontournable, mais elle introduit des risques de cybersécurité qui ne peuvent être ignorés.