取悅和保護我們的客戶:馬克的想法

2021年3月19日,電腦巨頭宏cer報告稱,勒索軟體需求突破了創紀錄的5000萬美元。儘管贖金數額驚人,但如今公司遭受勒索軟體攻擊的事實已成為普遍新聞。

大型和小型公司都是勒索軟體的受害者,在這種勒索軟體中,網路犯罪分子使用惡意軟體阻止公司存取其數據,電腦或網路,除非他們支付巨額勒索費用。

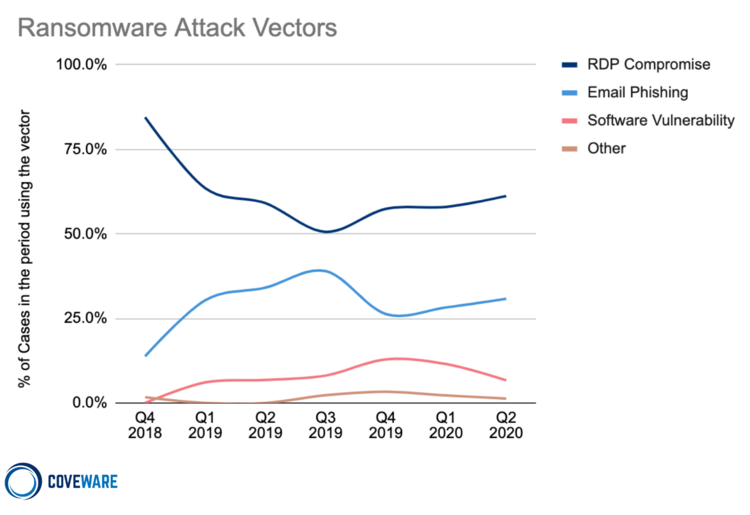

身為遠端存取和遠端支援解決方案供應商的執行長,我特別了解虛擬私人網路 (VPN)、遠端桌面協定 (RDP) 和勒索軟體這三者在眾多報告書中的常見關聯。勒索軟體集團最常利用的漏洞就是 VPN 的程式錯誤,但 RDP 仍居主導地位:正如這篇 ZDNet 文章所述,Coveware、Emsisoft 和 Recorded Future 的報告都「明確點出 RDP 是 2020 年最普遍的入侵媒介,也是大多數勒索軟體事件發生的源頭」。

在 COVID-19 大流行期間,對勒索軟體的擔憂有所增加,許多員工在家工作。 全球會計師 事務所畢馬威(KPMG)報告稱 ,有證據表明“遠端工作大大增加了勒索軟體攻擊成功的風險......由於對家庭 IT 的控制較弱,以及使用者點擊 COVID-19 主題勒索軟體的可能性更高,從而在焦慮程度下引誘電子郵件。

2020年6月,美國國土安全部發布了警告,稱針對依賴RDP和VPN進行遠端存取的企業的勒索軟體有所增加。

幸運的是,對於 Splashtop 客戶來說,Splashtop 在設計時考慮了零信任安全框架,這是最新的行業標準方法,意味著不信任任何東西並驗證一切。 我們相信零信任可以説明阻止勒索軟體攻擊的浪潮。

Splashtop 如何説明防止勒索軟體

儘管網路威脅每天都在演變,但以下是Splashtop產品幫助減少勒索軟件的一些方法:

自動執行安全性更新和修補程式 — 現今的 VPN 和 RDP 都需要手動修補,而且由於 VPN 全年無休執行,因此 IT 專業人員不太可能保持更新。 MSPs 所有需要的只是黑客不注意利用漏洞的時刻。 Splashtop 會自動更新我們所有端點和 cloud 基礎架構。

支持設備身份驗證 — 與大多數很少配置為支持設備身份驗證的 VPN 不同,Splashtop 會自動配置為對試圖建立遠端存取會話的任何新設備進行身份驗證。 IT 團隊還可以防止遠端存取用戶添加新設備。

強制執行多因素身份驗證(MFA)和單點登錄(SSO)— 身份驗證是零信任框架的核心部分,Splashtop 支持 MFA 以及 SSO。 我們的 Splashtop Enterprise 產品提供 SSO/SAML(安全斷言標記語言)與活動目錄(AD),活動目錄聯合服務(ADFS),Okta 和其他目錄服務集�成。 透過目錄服務,IT/ 也MSPs 可以強制執行密碼原則,例如密碼強度和密碼輪換。

提供連線錄製和連線記錄檔 — Splashtop 提供廣泛的連線記錄檔和錄製功能。如您所願,Splashtop Enterprise 也可以與 安全資訊和事件管理 (SIEM) 整合,以進行集中式記錄。

提供端點安全性 — Splashtop 與 Bitdefender 和 Webroot 合作,為希望獲得額外保護層的客戶提供增強的端點安全功能。

自大流行開始以來,許多企業開始使用VPN和RDP進行遠端工作,使企業面臨不斷擴大的網路威脅。近年來,Gartner和許多安全專家建議企業遠離網路級VPN存取,而轉向包含零信任框架的應用程式級,基於身份的遠端存取解決方案。

Splashtop的雲優先,雲原生安全遠端存取解決方案旨在支持後COVID隨處可見的時代。

Splashtop持續監視最新的網路威脅,我們致力於投資數百萬美元以確保我們的客戶受到良好保護。最近,我們成立了安全諮詢委員會,並發布了安全公告,以幫助IT專業人員和MSP掌握最新的漏洞。

了解有關Splashtop遠端存取安全性實踐的更多信息。讓我們繼續研究使勒索軟體盡可能少見的方法。