世界中のサイバーセキュリティ機関が、サイバー攻撃の脅威が増加していることを警告しています。組織を守る方法を学びましょう。

世界中で、サイバーセキュリティ機関がウクライナの危機に起因するランサムウェア攻撃やその他の標的型攻撃の脅威が増加していることを、民間および公共部門の組織に警告しています。英国のNational Cyber Security Centre (NCSC-UK)は、ランサムウェアを特に教育業界における最も一般的な脅威として指摘しています。

ロシア・ウクライナ戦争に対応して、オーストラリア、英国、米国は共同勧告を発表し、重要インフラ組織に対するランサムウェア攻撃のグローバルな脅威の高まりを強調しました。さらに、米国のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)、連邦捜査局(FBI)、国家安全保障局(NSA)、および英国の国家サイバーセキュリティセンター(NCSC-UK)は、教育、金融サービス、ヘルスケアを含む複数の業界に警告を発しています。

機関は、フィッシング攻撃を通じたネットワークへの初期アクセス、資格情報の盗難、リモートデスクトッププロトコルの資格情報の盗難、資格情報を推測するためのブルートフォース攻撃を強調しています。

ロシア-ウクライナ戦争が焦点となっているのは、ロシアのハッカーが近年の最大かつ最も悪名高いサイバー攻撃の中心にいたためであり、2020年に複数の政府機関に影響を与えたSolarWinds攻�撃を含んでいます。実際、米国の機関は、主要な米国の銀行の幹部に対してロシア特有の警告を発しました。これはちょうど2週間前のことです。最近のウクライナ情勢を受けて、Reutersは、英国のNCSCが英国の組織に対して「オンライン防御を強化する」よう指示したと報じています。

あなたの組織は本当にリスクにさらされていますか?

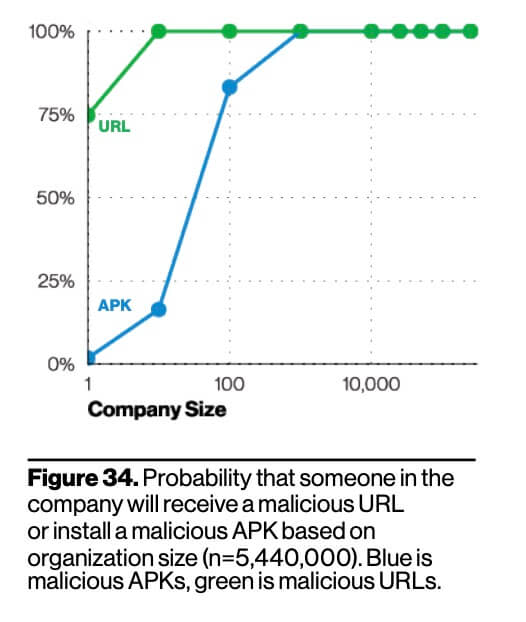

多くの米国およびヨーロッパの組織(特に中小企業)は、過去の警告に基づいて準備を怠ったり、ほとんど準備をしませんでした。Verizon 2021 Data Breach Investigations Reportは、あなたの組織が100人以上の従業員を抱えている場合、サイバー攻撃のターゲットになる可能性が100%であることを証明しています。

サプライチェーンやビジネスパートナーシップ(パートナーのパートナーを含む)のどこかにウクライナ関連の組織が存在する場合、リスクはさらに大きくなります。2022年2月22日、S&P Global Ratingsのアナリストは「ウクライナへのサイバー攻撃のリスクが高まっている」と指摘し、「これが地域およびそれ以外の企業、政府、その他の関係者に波及効果をもたらす可能性がある」と述べました。アナリストは、ウクライナのシステムに接続している企業が「他のターゲットへのピボットポイントとして使用される可能性がある」と指摘しました。CNNによると。

先週、サイバーセキュリティ企業ESETは、ウクライナの組織を標的とした新しい「ワイパー」マルウェアの発見をツイートしました。ワイパーは、侵入したシステムからデータを消去しようとします。

あなたの保険はサイバー攻撃をカバーするかもしれませんが、「戦争行為」をカバーしますか?

2017年にNotPetyaマルウェアが世界中のコンピュータに感染したとき、ウクライナの組織に感染することから始まり、その後急速に広がりました。すぐに、デンマークのMaersk A/S、米国のMerck、英国のWPP PLCが影響を受けました。全体として、攻撃は約100億ドルの損害を引き起こし、ロシア軍の主要情報局であるGRUに起因しました。

NotPetyaの最も重要な(そして未解決の)遺産の1つは、Mondelez Internationalに関するものです。Mondelezは、シカゴに本社を置く多国籍食品会社で、オレオやトリスケットなどの人気スナックを製造しています。NotPetyaはMondelezのコンピュータシステムに感染し、数週間にわたって会社のメールシステム、ファイルアクセス、物流を混乱させました。攻撃の後、Mondelezは損害賠償の保険請求を行いましたが、保険会社が戦争による損害をカバーしないという理由で即座に拒否されました。Mondelezのケースは未解決のままです。

Merckは同様のケースを法廷に持ち込み、勝訴しました。ニュージャージー州最高裁判所は、保険会社が「戦争除外条項を主張できない」と判断しました。なぜなら、その言葉は武力紛争に適用されることを意図しているからです Bloomberg Lawによると。この判決は、「国家によるサイバー攻撃の影響に対する責任をより明確に保険契約で対処することを強制する可能性がある。」

その間に、Mondelezは将来のサイバー攻撃を防ぐための新しいセキュリティ意識向上イニシアチブを開発しました。

ITチームが準備するために取ることができる具体的なアクション

CISAは、「すべての組織—規模に関係なく—はサイバーセキュリティと最も重要な資産の保護に関して高い姿勢を採用するべきです…すべての組織—大規模でも小規模でも—は破壊的なサイバー活動に対応する準備をしなければなりません。」と言っていることに注意することが重要です。では、何ができるでしょうか?CISAは、サイバーセキュリティの姿勢を高めるために従うことができる推奨アクションのリストを設定しました。

侵入回避

もちろん、CISAはまずサイバー侵入を避けるためのステップを推奨します。侵入回避がすべての後続のサイバーセキュリティ対策(侵入後のフォレンジック、対応、封じ込めを含む)の必要性を打ち消すことを考えると、それは理にかなっています。それを念頭に置いて、CISAが「破壊的なサイバー侵入の可能性を減らす」ために今�すぐ行うべき5つのことを以下に示します:

組織のネットワークへのすべてのリモートアクセスと特権または管理者アクセスに多要素認証が必要であることを確認する。

ソフトウェアが最新であることを確認し、CISAによって特定された既知の悪用された脆弱性に対処する更新を優先してください。

組織のIT担当者が、ビジネス目的に不可欠でないすべてのポートとプロトコルを無効にしていることを確認してください。

組織がクラウドサービスを使用している場合、IT担当者がCISAのガイダンスで示された強力なコントロールを確認し、実施していることを確認してください。

組織が重要なインフラ組織(民間または公共部門)または連邦、州、地方、部族、または領土政府である場合、CISAの無料サイバーハイジーンサービスにサインアップして、脆弱性スキャンを含む脅威への露出を減らすことができます。

脅威検出

CISAの第二の推奨事項は、侵入の脅威を検出することで、侵害を防ぐ方法に焦点を当てています。再度、CISAの推奨事項をそのまま引用すると以下の通りです:

サイバーセキュリティ/IT担当者が予期しないまたは異常なネットワーク行動を特定し、迅速に評価することに集中していることを確認してください。問題やイベントをよりよく調査するためにログを有効にして�ください。

組織全体のネットワークがアンチウイルス/アンチマルウェアソフトウェアで保護されており、これらのツールの署名が更新されていることを確認してください。

ウクライナの組織と協力する場合は、それらの組織からのトラフィックを監視、検査、隔離するために特に注意を払い、そのトラフィックのアクセス制御を綿密に確認してください。

ログは問題やイベントを早期に調査するために重要です。多くの人気のあるリモートアクセス/サポートソリューションが、迅速で意味のあるログデータを提供する能力を欠いていることに驚くかもしれません。誰が実際にリモートアクセス/サポートソリューションにアクセスしているのか、いつ、どこから、どのくらいの時間などを指定するデータ。認証と監査の他の形式と共に、強力なログ記録はハッキングの際の責任を最小限に抑えることができます。

侵入対応の準備方法や破壊的なサイバーインシデントに対する回復力を高める方法を含むCISAの推奨事項の完全なセットについては、ロシア-ウクライナ危機に関するCISAのShields Upページをご覧ください。