Wederom, en inmiddels voor de 18e achtereenvolgende oktober is het Cybersecurity Awareness Month. Top of mind voor de Cybersecurity & Infrastructure Security Agency (CISA) dit jaar is de beveiliging van externe werkarchitecturen en externe werknemers. In 2020 hebben organisaties snel de omslag gemaakt naar volledig werken op afstand, en velen zijn van plan om permanent door te gaan met volledig of gedeeltelijk extern personeel. Deze snelle verschuiving naar werken op afstand heeft organisaties kwetsbaar gemaakt voor een uitgebreide dreigingen van cyberaanvallen.

Hoe uitgebreid en gevarieerd zijn cyberaanvallen?

Kijk maar eens naar een paar 2021 inzichten van vooraanstaande cyberbeveiligingsbronnen. Norton publiceerde onlangs een artikel, 115 cybersecurity statistieken en trends die je moet weten in 2021-dat zijn er 115! Tegelijkertijd biedt Verizon's 2021 Data Breach Investigations Report 119 pagina's met gegevens en commentaar rond een reeks cyberaanval-incidenttypes, waaronder de 20 meest voorkomende, snode acties die criminelen ondernamen bij het inbreken van organisaties in 2021. Verizon alleen al had op de publicatiedatum van het rapport in september 2021 in totaal 5.258 datalekken bevestigd en geanalyseerd. Bedrijfsleiders moeten defensieve maatregelen nemen om hun organisaties te beschermen tegen deze toenemende bedreigingen.

De veiligheidsproblemen delen we allemaal

Het is belangrijk op te merken dat de kwetsbaarheid van een organisatie voor cyberaanvallen zowel betrekking heeft op mensen als op de IT-infrastructuur. Om die reden moet een securitybenadering van uw externe werkomgeving rekening houden met de meest voorkomende persoonsgerelateerde risicofactoren en met risicofactoren voor IT-infrastructuur.

Mensgebonden risicofactoren

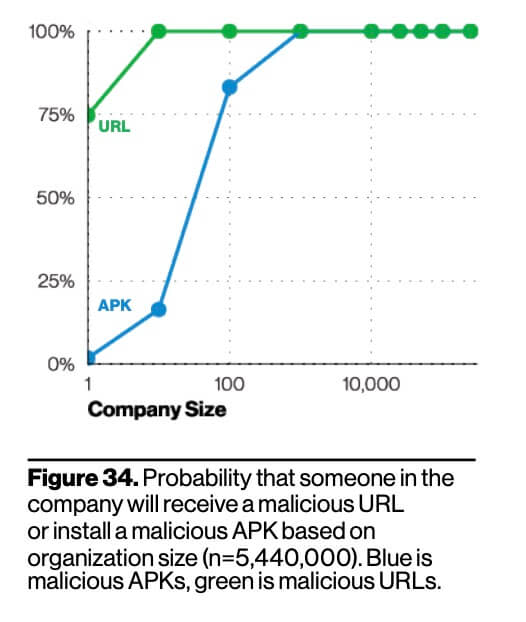

Zoals je waarschijnlijk wel weet, is de zwakste schakel in de beveiliging van een organisatie meestal de eindgebruiker. De meeste inbreuken worden veroorzaakt door een simpele fout, zoals een werknemer die op een schadelijke link klikt, een corrupt bestand opslaat, een zwak wachtwoord gebruikt, of schadelijke dingen doorstuurt naar anderen. Volgens het onderzoek van Verizon is er zelfs 100% kans dat je mensen het doelwit zijn als je organisatie 100 of meer werknemers heeft.

In dit licht zijn er twee belangrijke stappen die managers zouden moeten zetten om werknemers waakzamer te maken:

Stap 1: Laat leidinggevenden bewustwordingstraining voor eindgebruikers bevorderen

Wanneer een C-level leidinggevende mensen ertoe aanzet een training te volgen, wordt dat gedaan. Laat uw leidinggevenden berichten sturen die het belang van beveiliging benadrukken en benadrukken dat het de verantwoordelijkheid van iedereen is. CISA heeft een aantal geweldige stukken gepubliceerd die u kunnen helpen bij het versterken van uw specifieke beveiligingstraining voor werken op afstand:

Stap 2: Stel een levend veiligheidsbeleid op

Veel bedrijven hebben een veiligheidsbeleid. Maar om ze echt effectief te maken en ervoor te zorgen dat mensen zich eraan houden, moet je ze voortdurend controleren, testen en handhaven.

Het is belangrijk op te merken dat weinig incidenten met datalekken worden veroorzaakt door kwaadwillende werknemers. Toch kun je niet zien wie er is gecompromitteerd. Daarom kiezen best presterende bedrijven en secutityleiders voor sterkere beveiligingsarchitecturen, waarbij gebruikers alleen toegang kunnen krijgen tot apps, gegevens en andere middelen door hun inloggegevens voortdurend te verifiëren. Zelfs als ze dat doen, hebben gebruikers alleen toegang tot de gebieden waarvoor ze gepersonaliseerde machtigingen hebben.

IT-gerelateerde risicofactoren

Het behoeft geen betoog dat er op het gebied van cybersecurity een eindeloze stroom aan oplossingen en adviezen zijn om u te helpen bij het beveiligen van uw IT-omgeving. Gelukkig heeft CISA een gerichte reeks waardevolle middelen verzameld, de Telework Reference Materials for Non-Federal Organizations. Deze middelen zijn ontwikkeld in samenwerking met toonaangevende leveranciers van IT-security oplossingen en branche-experts. Ze dekken een breed scala aan IT-aanbevelingen voor werken op afstand – 26 om precies te zijn.

VPN's kunnen je kwetsbaar maken voor cyberaanvallen

Mensen die op afstand werken, gebruiken meestal VPN's en Remote Desktop Protocol (RDP) om toegang te krijgen tot de apps en gegevens die ze nodig hebben om hun werk uit te voeren. Dit heeft ertoe geleid dat cybercriminelen zwakke wachtwoordbeveiliging en VPN-kwetsbaarheden hebben misbruikt om toegang te krijgen tot bedrijfsnetwerken, informatie en gegevens te stelen, en het ergste van alles - ransomware binnen te brengen.

Volgens Reuters was de hack in april 2021 van de Colonial Pipeline die de olietoevoer naar het zuidoosten van de VS bevroor het resultaat van een VPN-inbraak. De inbraak had waarschijnlijk voorkomen kunnen worden als de VPN was beschermd met multi-factor authenticatie. De organisatie had het geluk om eronderuit te komen met een Bitcoin-betaling van slechts $ 5 miljoen, maar zal waarschijnlijk te maken krijgen met langdurige controles en merkschade.

Vertrouwen op VPN-toegang is een verloren zaak bij de verdediging tegen moderne cyberaanvallen. Omdat VPN-technologie tientallen jaren oud is, kan het eenvoudigweg niet worden beveiligd zoals moderne access-oplossingen, met name cloudgebaseerde access. Om het nog maar niet te hebben over dat het succes van een VPN afhangt van de juiste configuratie door uw IT-afdeling. VPN's worden vaak uitgebuit omdat er geen standaard manier is om ze in te stellen of toegang te distribueren.

Remote access kan helpen bij remote security uitdagingen

Een remote access-oplossing verkleint de risico's die inherent zijn aan VPN's, omdat u het streamen van werknemers kunt beperken tot alleen hun desktops. Hierdoor zijn de gegevens in uw bedrijfsnetwerk beschermd. Medewerkers die op afstand werken, kunnen een bestand bewerken als ze toestemming hebben gekregen, anders kunnen ze de gegevens alleen bekijken. Degenen met view only-access kunnen het niet wijzigen, manipuleren of zelfs downloaden. Dit staat in schril contrast met VPN-gebaseerde toegang waarmee elke bevoegde gebruiker naar believen gegevens kan downloaden.

Geavanceerde remote access-oplossingen introduceren nog meer beveiligingsfuncties, zoals apparaatverificatie, tweefactorauthenticatie (2FA), single sign-on (SSO) en meer om u en uw organisatie veilig te houden.

"Hoewel er een leercurve is als mensen oplossingen voor toegang op afstand adopteren, kun je die met de juiste partner minimaliseren. Omdat Splashtop oorspronkelijk is ontworpen voor de consumentenmarkt, is de tijd die nodig is om het te leren minimaal. En met minimaal bedoel ik binnen een paar minuten voor de gemiddelde gebruiker." - Jerry Hsieh, Senior Directeur Beveiliging en Compliance bij Splashtop

Conclusie: er zijn veel mensen voor nodig

Nu mensen op afstand werken, het gevaar van dreigingen breder wordt en cyberaanvallen vaker voorkomen, moeten organisaties een holistische benadering volgen om de opkomende cybersecuritydreigingen van 2021 aan te pakken. Dit betekent dat de defensieve houding van zowel uw mensen als uw IT-architectuur moet worden versterkt.

Het goede nieuws is dat u op slechts enkele gebieden zeer pragmatische veranderingen hoeft door te voeren om een grote stap in de goede richting te zetten in de bescherming tegen cyberaanvallen. Bovendien is het duidelijk geworden dat zowel de Amerikaanse regering als de leiders van de securityindustrie hun inspanningen hebben verdubbeld om organisaties zoals de uwe in staat te stellen en te adviseren om veilige en beveiligde externe werkomgevingen te exploiteren.

Bij Splashtop zijn we er trots op dat we een essentieel onderdeel leveren van veilig werken op afstand. Meer informatie over Splashtop's Remote Access Security Features.

Extra bronnen

Bespreken van beveiliging, ransomware en waar beveiligingsteams aan moeten denken met Jerry Hseih

Infographic over cyberaanvallen: wat u moet weten en tips voor preventie

Ministerie van Justitie ontwikkelt taskforce om ransomware aan te pakken

Voorlopers in cybersecurity: Q&A met Mark Lee en Sramana Mitra

Is Next-Gen Remote Access-software de oplossing voor onveilige RDP?

Bezoek onze productpagina voor meer informatie over de remote access en remote supportoplossingen van Splashtop.