Trasformare l'accesso sicuro: l'esperienza di amministrazione di Splashtop Secure Workspace

Condividi

Questo è il terzo articolo della nostra serie di post sull'accesso sicuro. Se non l'hai ancora fatto, leggi l'articolo introduttivo di Yanlin che spiega le basi e la visione del nostro Secure Workspace: Trasformare l'accesso sicuro con Splashtop Secure Workspace e il suo articolo sulle applicazioni reali: Trasformare l'accesso sicuro: Applicazioni reali di Splashtop Secure Workspace

Andare più a fondo con Splashtop Secure Workspace

Nei precedenti articoli ho illustrato l'architettura olistica di Splashtop Secure Workspace e ho mostrato in che modo il nostro prodotto risolve i problemi del mondo reale. Questo terzo articolo della nostra serie analizza più da vicino alcune caratteristiche che ci permettono di affrontare i casi d'uso illustrati nel mio precedente articolo, Trasformare l'accesso sicuro: Applicazioni reali di Splashtop Secure Workspace.

Aggiornamento: Architettura del prodotto Splashtop Security Workspace

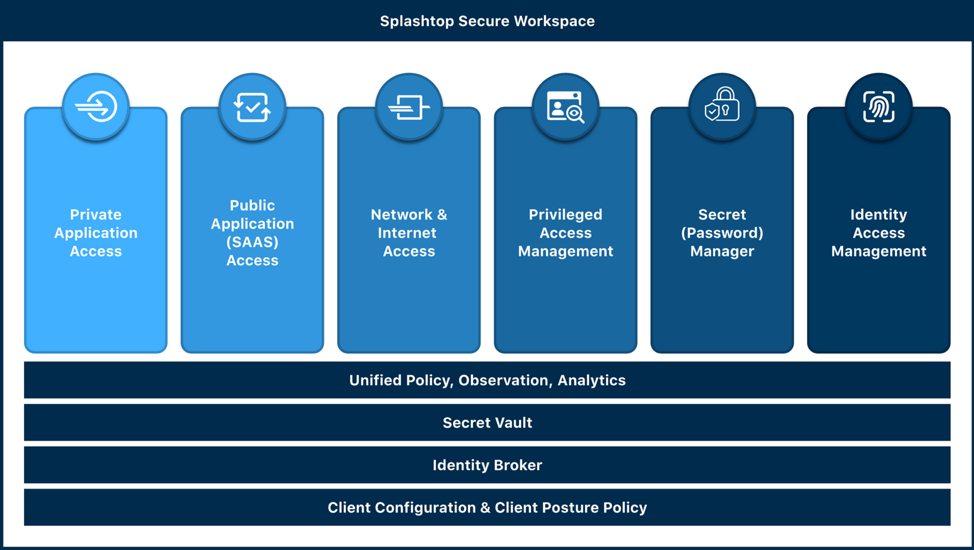

Torniamo al cuore dell'architettura del nostro prodotto, già illustrata nel mio articolo iniziale, Trasformare l'accesso sicuro con Splashtop Secure Workspace.

La nostra architettura si distacca dall'approccio tradizionale di "soluzione puntuale" di altri prodotti sul mercato. Abbiamo invece intessuto un ricco arazzo che integra elementi come la gestione delle identità e delle credenziali, la gestione degli accessi privilegiati e il controllo degli accessi alla rete e alle applicazioni.

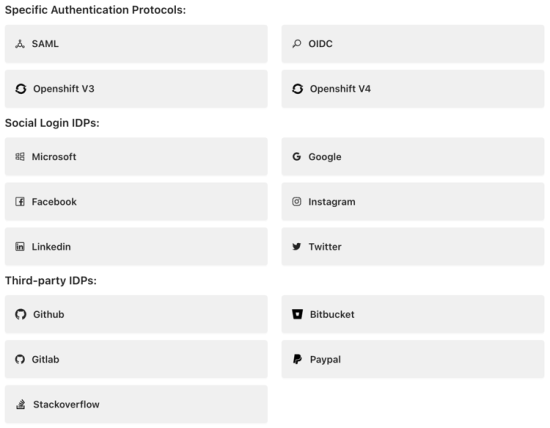

Il nostro sistema si basa su un approccio alla sicurezza incentrato sull'identità, rafforzato da integrazioni con fornitori di identità noti come Microsoft Entra ID (Azure AD), Google Workspace e Okta. Il nostro servizio di identity broker integrato è in grado di gestire anche altri provider attraverso SAML o OIDC. Splashtop Secure Workspace supporta le organizzazioni che non utilizzano un provider di identità esterno, grazie alla possibilità di avere un gestore di utenti e gruppi integrato.

Abbiamo introdotto un secret vault zero-knowledge che costituisce la base per il nostro gestore di password e per i frontend di gestione degli accessi privilegiati. Questo vault è stato progettato per aiutare a gestire le credenziali sia a livello individuale che organizzativo e per facilitare la condivisione di segreti come password, chiavi API e persino token una tantum. Il bello del nostro design zero-knowledge è che tu e solo tu (non Splashtop né gli amministratori di sistema) puoi accedere ai segreti del tuo vault, garantendoti la massima privacy. La decodifica on-demand avviene direttamente sul tuo dispositivo (desktop, app mobile, browser) se necessario, mentre i segreti condivisi vengono decodificati solo al momento dell'utilizzo. Questo protegge l'integrità delle tue credenziali e riduce al minimo il rischio di esposizione.

La nostra piattaforma è pronta a gestire il controllo degli accessi in tre ambiti distinti: applicazioni pubbliche basate su internet (SaaS), applicazioni private sia on-premise che nel cloud e accesso generale alla rete/internet. Il nostro obiettivo è quello di ampliare la profondità e l'ampiezza del supporto nel tempo.

Per offrire una visione chiara e una facile risoluzione dei problemi, abbiamo costruito un sistema di osservazione all'avanguardia di cui parleremo nella prossima sessione. Naturalmente, sotto la superficie c'è molto di più di quello che possiamo condividere in un singolo post.Se le caratteristiche qui descritte hanno suscitato il tuo interesse, ti invitiamo a registrarti per l'accesso anticipato al nostro Splashtop Secure Workspace.

Criteri: il motore di Secure Workspace

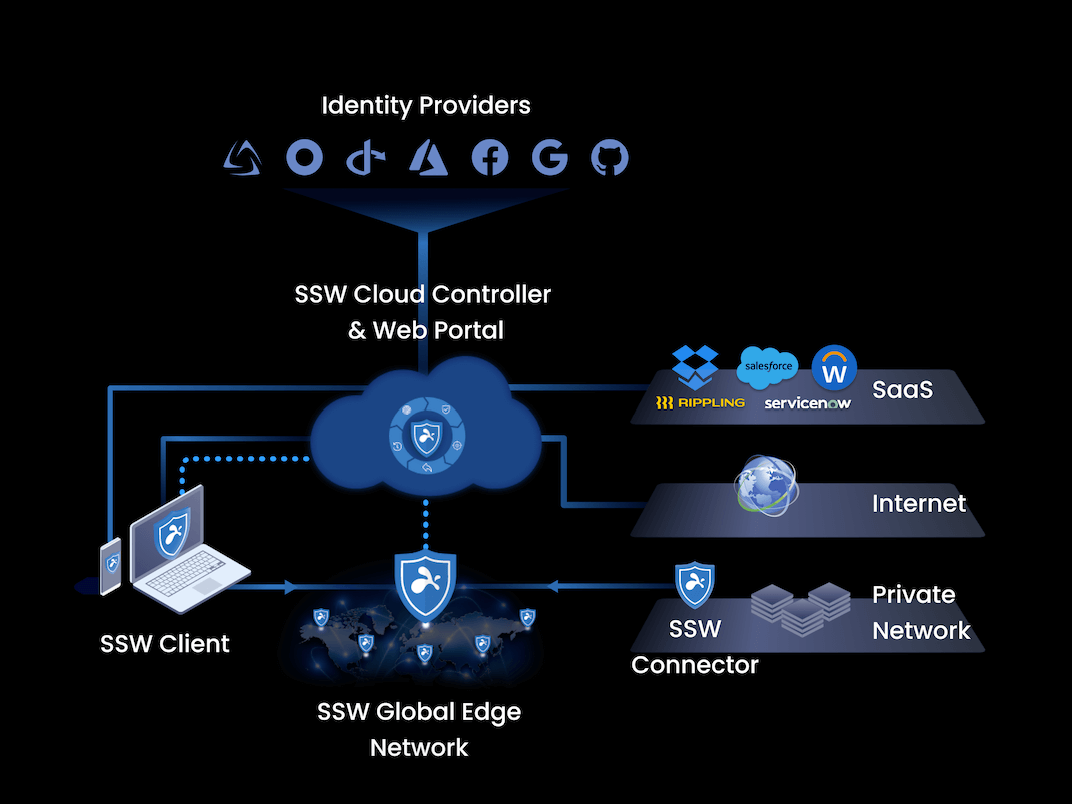

Il nostro viaggio inizia con un pilastro fondamentale del nostro sistema: i criteri. I criteri creano i progetti che alimentano il nostro spazio di lavoro sicuro. Il diagramma seguente illustra il modo in cui il sistema Secure Workspace (composto da Cloud Controller, Web Portals e dalla nostra rete Global Edge Network) consente l'accesso dei clienti alle applicazioni e alle risorse aziendali.

Il ruolo dei criteri è fondamentale. Oltre alla configurazione dei diritti di accesso, aggiungono un'ulteriore dimensione per decidere se consentire l'accesso e a quali condizioni. Gli amministratori IT più esperti, che da tempo configurano prodotti per l'accesso remoto, sanno che la potenza di questi prodotti deriva da criteri completi. Tuttavia, bilanciare la granularità e l'esprimibilità di questi criteri con la semplicità e la facilità di configurazione è un'arte. Abbiamo progettato la nostra piattaforma per trovare il giusto equilibrio per te.

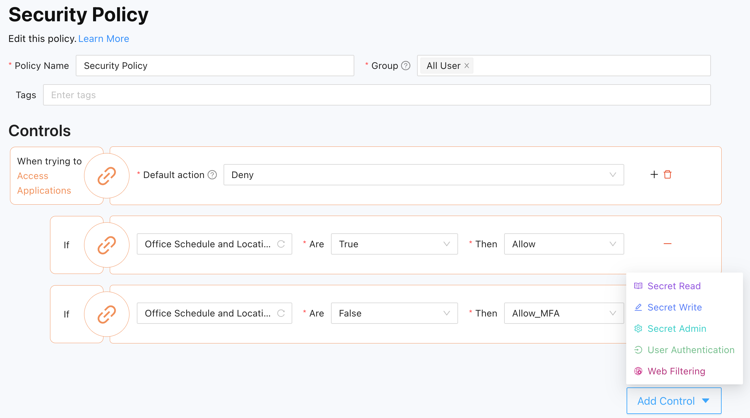

Una delle chiavi per rendere i criteri più snelli e gestibili consiste nell'adottarli a livello di sistema invece di impelagarsi in una miriade di criteri specifici per ogni dominio. Ora vorrei approfondire due di questi criteri a livello di sistema previsti nel nostro sistema: i criteri unificati e i criteri dei dispositivi.

Criteri unificati a livello organizzativo

Molte organizzazioni cercano di ottenere uno standard di sicurezza coerente, guidato dalle buone prassi del settore o dalla conformità alle normative. Oggi gli amministratori IT si trovano spesso a fare i salti mortali per implementare criteri uniformi tra diversi schemi e modelli di oggetti di sicurezza.

Con Splashtop Secure Workspace, abbiamo reso semplice per gli amministratori IT stabilire un unico sistema di criteri unificato a livello organizzativo. Come puoi vedere, questi coprono una serie di elementi, dall'autenticazione e l'autorizzazione alle condizioni di accesso alle applicazioni, dalle condizioni di accesso ai segreti al filtraggio del web. Implementando questi criteri in un unico luogo consolidato, le aziende possono mantenere pratiche di gestione degli accessi standardizzate in tutta l'organizzazione.

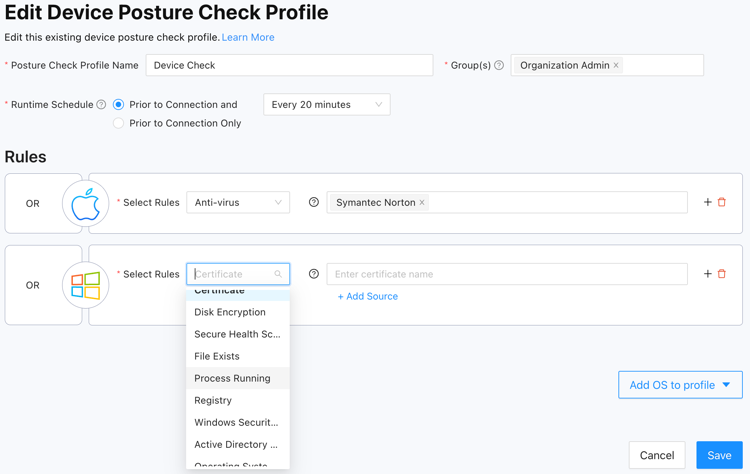

Politiche di iscrizione e sicurezza dei dispositivi

Allo stesso modo, crediamo nel mantenimento di uno standard di sicurezza uniforme per tutti i dispositivi aziendali. Splashtop Secure Workspace offre un modo semplice per garantire che ogni dispositivo soddisfi il livello di sicurezza appropriato prima di concedere l'accesso. Grazie a una ricca serie di controlli che prendono in esame aspetti come le impostazioni di crittografia del disco, la configurazione del firewall, la presenza di software antivirus, le versioni del sistema operativo e altri attributi del sistema, gli amministratori IT possono implementare le giuste protezioni per ridurre al minimo il rischio di dispositivi compromessi.

Splashtop Secure Workspace controlla anche l'iscrizione dei dispositivi al sistema, consentendo le approvazioni IT-in-the-loop necessarie per confermare l'identità del dispositivo. Ogni tentativo di accesso viene sottoposto a controlli approfonditi basati sui certificati per convalidare l'identità di questi dispositivi.

Criteri di accesso a livello di applicazioni e segreti

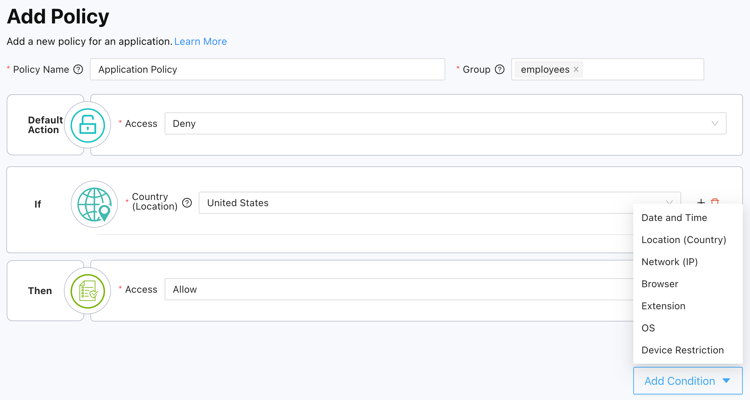

Con i criteri fondamentali stabiliti in modo sicuro tramite i criteri unificati e dei dispositivi, gli amministratori IT possono fare un ulteriore passo avanti definendo criteri di accesso condizionato a livello di applicazioni e segreti.

Questi criteri granulari prendono in considerazione una serie di fattori, come ora, posizione, dispositivo, rete, browser e sistema operativo, offrendo agli amministratori IT una precisione e un controllo senza precedenti su chi può accedere alle applicazioni e ai segreti. Quanto più accuratamente gli amministratori IT mettono a punto le regole di accesso condizionato, tanto maggiore sarà la loro capacità di apportare maggiore flessibilità e sicurezza ai processi di gestione degli accessi dell'organizzazione.

Preparare la configurazione dell'applicazione

Prima abbiamo parlato dei criteri di accesso alle applicazioni, che rappresentano le risorse che vogliamo proteggere. Passiamo ora alla configurazione di queste applicazioni.

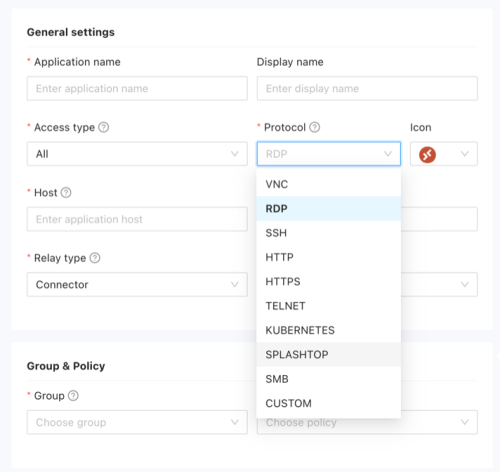

La nostra piattaforma può dare accesso a una serie di tipi di applicazioni. Le loro categorie includono applicazioni SaaS private o pubbliche, accesso RDP o VNC a dispositivi Windows, Mac o Linux, condivisioni di file (Microsoft SMB) o persino flussi video da una telecamera di sorveglianza posizionata nel tuo ufficio o nel tuo punto vendita. Con Secure Workspace (per protocolli selezionati come RDP, VNC, telnet, SSH e controllo Kubernetes) possiamo fornire sia l'accesso client che l'accesso client-less basato su browser da qualsiasi browser compatibile con HTML5.

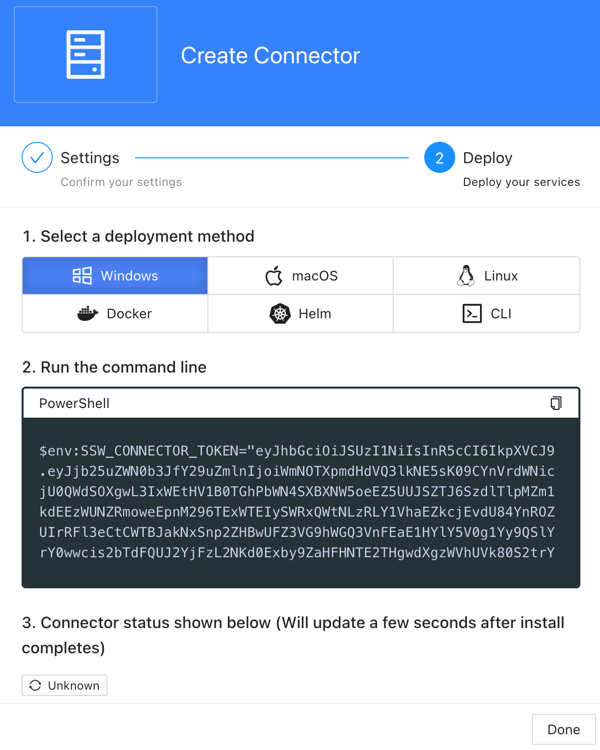

In Secure Workspace, con applicazioni pubbliche si fa riferimento a soluzioni SaaS che forniscono accesso attraverso meccanismi di Single Sign-On (SSO) come SAML e OIDC. Le applicazioni private, invece, possono essere eseguite su internet o su una rete privata e di solito non supportano l'integrazione SSO standard. Per le applicazioni ospitate su una rete privata, i connettori Splashtop Secure Workspace consentono un accesso continuo. Questi connettori sono installati nelle reti private che ospitano le applicazioni, siano esse in uffici remoti, campus aziendali, data center privati o anche cloud privati virtuali in cloud pubblici, come Google, AWS e Microsoft Azure. Ecco un'istantanea delle diverse opzioni di distribuzione disponibili per i nostri connettori:

I criteri di accesso condizionato discussi nella sezione precedente regolano l'accesso a queste applicazioni configurate. Inoltre, il nostro caveau dei segreti integrato facilita l'assegnazione di segreti condivisi per l'accesso alle applicazioni. Questa funzione permette sia ai dipendenti che agli esterni di accedere alle applicazioni senza dover ricordare i dati di accesso o conoscere le password.

Una volta configurate, le applicazioni vengono visualizzate nel portale web Secure Workspace, nelle estensioni del browser e nelle applicazioni desktop e mobili, consentendo l'accesso sicuro con un solo clic alle applicazioni assegnate in base all'appartenenza dell'utente al gruppo dell'organizzazione.

Svela la condivisione dell'accesso in modo sicuro e conveniente

Passiamo a un caso d'uso che ho già toccato in precedenza: l'accesso continuo e sicuro da parte di terzi. Grazie al vault dei segreti integrato, alle funzioni di gestione degli accessi privilegiati e ai metodi di accesso pubblici e privati, Splashtop Secure Workspace consente di condividere le applicazioni senza problemi sia per i dipendenti che per le terze parti.

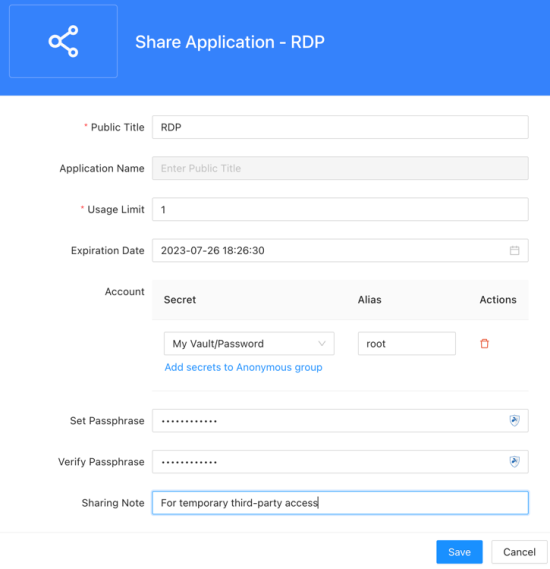

Ecco un assaggio di come apparirà la configurazione della condivisione delle applicazioni per l'accesso di terze parti:

Per vederlo in azione, guarda questo breve video:

Il video mostra come Splashtop Secure Workspace consente la condivisione ad hoc dell'accesso in cui le terze parti utilizzano un link di accesso temporaneo. Inoltre, la piattaforma offre all'IT la possibilità di integrare rapidamente terze parti che hanno coinvolgimenti più lunghi con l'organizzazione, come appaltatori, stagisti e revisori, sfruttando gli Identity Provider (IDP). Consente inoltre di utilizzare credenziali dinamiche che permettono di condividere l'accesso privato alle applicazioni (ad esempio tramite una passphrase) senza rivelare le credenziali reali.

Risolve un problema che gli amministratori IT per molto tempo non sono riusciti a risolvere, anche dopo aver provato a combinare più prodotti.

Vigilanza costante: la chiave della sicurezza

Un aspetto essenziale di qualsiasi piattaforma di accesso sicuro è la capacità di monitorare e registrare tutti gli eventi. Splashtop Secure Workspace fornisce agli amministratori IT strumenti di gestione delle sessioni in tempo reale. In questo modo possono controllare le sessioni attive degli utenti, interromperle se necessario e applicare la registrazione delle sessioni per il controllo e la conformità. Questa visibilità e questo controllo in tempo reale sulle sessioni migliorano la sicurezza e favoriscono una gestione efficiente delle sessioni.

Inoltre, la nostra piattaforma offre una visibilità completa attraverso i log degli eventi e le registrazioni video delle sessioni. Sfruttando i dati della telemetria, le aziende possono ottenere informazioni su un'ampia gamma di eventi e rivedere le registrazioni delle sessioni quando vogliono. Questa visibilità completa rafforza la posizione di sicurezza dell'intera organizzazione.

Sperimentalo di in prima persona

Abbiamo parlato degli aspetti principali di Splashtop Secure Workspace, ma ci sono molte altre caratteristiche che sono entusiasta di condividere con te. Il modo migliore per sperimentare davvero tutte le potenzialità della piattaforma è iscriversi per ottenere l'accesso anticipato.

Durante l'attesa, non esitare a consultare la documentazione di Secure Workspace e le altre risorse didattiche a tua disposizione.

Nel mio prossimo post, mostrerò un'applicazione concreta e reale di come Splashtop Secure Workspace può controllare l'accesso al tuo modello di large language model (LLM), ovvero il tuo "ChatGPT" personale che non farà trapelare accidentalmente i tuoi dati. Continua a seguirci!