Yanlin Wang, VP of Advanced Technology, spiega come rompere gli schemi di sicurezza per consentire l'accesso sicuro alle risorse ovunque e in qualsiasi momento.

Questo è il primo della nostra serie di blog sull'accesso sicuro: torna a trovarci ogni settimana per scoprire i nuovi articoli o, meglio ancora, iscriviti alla nostra newsletter per essere il primo a essere avvisato quando vengono pubblicati nuovi articoli sul nostro sito.

Dai un'occhiata all'altro blog di questa serie:

Trasformare l'accesso sicuro: Applicazioni reali di Splashtop Secure Workspace

L'esperienza di amministrazione di Splashtop Secure Workspace.

Prefazione di Mark Lee, CEO e co-fondatore di Splashtop

Quando più di dieci anni fa abbiamo lanciato la nostra linea di prodotti Splashtop per l'accesso e il supporto remoto, ci siamo focalizzati al massimo nell'offrire le prestazioni più elevate e la migliore esperienza utente disponibile per accedere alle risorse informatiche ovunque. 250.000 clienti e 30 milioni di utenti dopo, è evidente che il mercato è d'accordo con noi.

Man mano che i nostri prodotti crescevano, la nostra enfasi sulla sicurezza si è evoluta ed espansa in quello che è diventato il nostro fondamento per il futuro dell'accesso remoto, con l'obiettivo di fornire una produttività senza preoccupazioni indipendentemente dalla posizione, dai dispositivi o dall'identità.Lavorando a stretto contatto con i nostri clienti e con i partner dei provider di servizi gestiti, abbiamo ascoltato il loro desiderio di avere una serie più ricca di metodi di accesso a diversi dispositivi informatici con un controllo granulare, nonché una maggiore visibilità per sicurezza e conformità.

Una parte della nostra risposta è stata l'acquisizione, annunciata di recente di Foxpass, una piattaforma di sicurezza per l'accesso locale (Wi-Fi) e server. Una parte più ampia dei nostri piani di sicurezza è stata meno visibile, almeno fino ad oggi.

Due anni fa abbiamo dato il via a un'iniziativa sui prodotti di sicurezza reclutando i migliori e più brillanti architetti e ingegneri dalle principali aziende di sicurezza della Silicon Valley. Liberato dai vincoli di una mentalità a compartimenti stagni e alleggerito dal bagaglio di architetture e basi di codice obsolete, il nostro team di sicurezza ha fatto rapidi progressi. Siamo finalmente pronti a svelare le basi del nostro nuovo prodotto di sicurezza e a estendere il nostro programma di accesso anticipato a clienti selezionati.

Ma soprattutto, sono orgoglioso di presentare il nostro blog, che introduce le basi della nostra architettura di sicurezza, scritto da Yanlin Wang, il nostro VP of Advanced Technology (e architetto della nostra piattaforma di sicurezza). Il blog stabilisce i pilastri di Splashtop Secure Workspace e mostra come il nostro approccio più completo apra le porte a una nuova ondata di soluzioni di accesso remoto più facili da usare e più sicure.

Nelle prossime settimane aggiorneremo il blog, mostrando come i problemi di accesso IT più comuni possano essere risolti con Secure Workspace ed evidenziando alcune caratteristiche esclusive della piattaforma. Se la lettura dei blog di Yanlin ti ha incuriosito o se ti senti ispirato dalla nostra visione, puoi esprimere il tuo interesse unendoti alla nostra lista d'attesa per l'accesso anticipato sulla pagina Splashtop Secure Workspace .

Perché Splashtop Secure Workspace?

Splashtop Secure Workspace è una soluzione innovativa che affronta i problemi principali delle organizzazioni nell'era digitale. È pensato per affrontare le moderne sfide legate alla presenza di una forza lavoro remota, alla migrazione multi-cloud, all'accesso complesso alle risorse di rete e alla gestione disordinata di credenziali e segreti: tutti problemi comuni ai team IT, grandi e piccoli.

Oggi i professionisti dell'IT sono alle prese con una serie di problemi continui. Si va dalle laboriose attività di provisioning, de-provisioning e onboarding degli utenti, fino alla gestione delle complessità di più soluzioni che non necessariamente funzionano in sinergia. A questo si aggiungono i rigidi requisiti di conformità, la necessità di salvaguardare le risorse da fughe e attacchi e l'esigenza vitale di una visibilità più completa. Poi c'è la sfida del budget nell'acquisto e gestione di più strumenti di accesso e sicurezza diversi e sovrapposti.

A tutto ciò si aggiunge il panorama in continua evoluzione delle minacce di sicurezza informatica, complicato dalle incertezze geopolitiche e dall'ascesa dei gruppi organizzati di criminalità informatica. Si capisce molto bene il perché i leader dell'IT non dormano bene la notte.

Per superare questi ostacoli, il team di Splashtop ha analizzato il problema dell'accesso sicuro dal punto di vista degli utenti, tenendo conto sia degli utenti finali che degli amministratori IT. La nostra filosofia di progettazione va oltre il semplice inserimento nei paradigmi di sicurezza o di accesso obsoleti, rigidi e superati, ormai vecchi di anni, concentrandosi invece sulla soluzione di casi d'uso aziendali reali.

L'obiettivo della nostra architettura, che approfondiremo di seguito, è quello di fornire un ambiente completo e sicuro ai dipendenti, agli appaltatori e ai partner per lavorare da qualsiasi luogo, garantendo un accesso continuo a risorse e servizi pubblici e privati.

Lo stato dell'accesso remoto oggi

Le difficoltà riscontrate nella gestione degli accessi possono essere ricondotte a una semplice causa principale. Molte organizzazioni si affidano a un mosaico di soluzioni puntuali e scollegate per soddisfare le loro esigenze di accesso. Questo mix comprende sistemi di gestione delle identità, di gestione e accesso remoti, VPN, firewall e secret vault, tutti integrati in modo approssimativo. Questo approccio dà luogo a diverse sfide e amplifica la frustrazione associata alla gestione degli accessi.

La frammentazione genera complessità e insicurezza

Uno dei principali colpevoli dell'attuale stato del mercato dell'accesso è la mancanza di integrazione e coesione tra questi componenti disparati. Ogni soluzione opera in modo indipendente, con una visibilità limitata sull'intero contesto di accesso. Ad esempio, lo strumento di accesso remoto potrebbe non avere piena conoscenza dei diritti degli utenti memorizzati nel sistema di gestione delle identità o della sicurezza dei dispositivi e della rete controllata dai sistemi di gestione degli endpoint. Questo approccio frammentato porta alla mancanza di una comprensione e di un controllo completi sulle richieste di accesso.

Inoltre, la natura disconnessa di queste soluzioni puntuali ostacola la creazione di esperienze fluide per l'utente. Gli utenti si imbattono spesso in molteplici richieste di accesso, in noiosi passaggi di autenticazione e in confusione sui loro diritti di accesso e sulle risorse disponibili. Questo si traduce in un'esperienza utente non ottimale che ostacola la produttività e la soddisfazione.

La natura isolata di queste soluzioni puntuali porta anche a misure di sicurezza incomplete. Ogni componente agisce da solo, complicando l'applicazione di politiche di sicurezza coerenti e l'implementazione di solidi controlli di sicurezza nell'intero panorama degli accessi, esponendo le organizzazioni a vulnerabilità di sicurezza e a rischi di conformità.

Destreggiarsi tra soluzioni disparate crea problemi

Oltre a queste sfide, le attività manuali associate alla gestione di una moltitudine di strumenti creano un'inutile complessità per gli amministratori IT. Le loro giornate vengono appesantite dalla necessità di destreggiarsi tra più strumenti, eseguire attività ripetitive e integrare manualmente i flussi di lavoro per soddisfare le esigenze di accesso. Questo sforzo manuale richiede molto tempo, espone a errori e non è efficiente. Per le piccole e medie imprese con team IT di dimensioni ridotte, questo comporta un'ulteriore pressione sulle risorse.

Per superare questi ostacoli e modernizzare la gestione degli accessi nell'era digitale, è necessario un approccio greenfield. Le organizzazioni devono passare da un approccio "all'avanguardia" legacy, basato su tecnologie isolate, a una soluzione integrata e unificata. La soluzione ideale deve fornire un'integrazione perfetta, una visibilità completa e un controllo centralizzato sulla gestione degli accessi, garantendo che sia la sicurezza che l'esperienza dell'utente abbiano la priorità.

Il futuro dell'accesso remoto: L'architettura senza silos di Splashtop

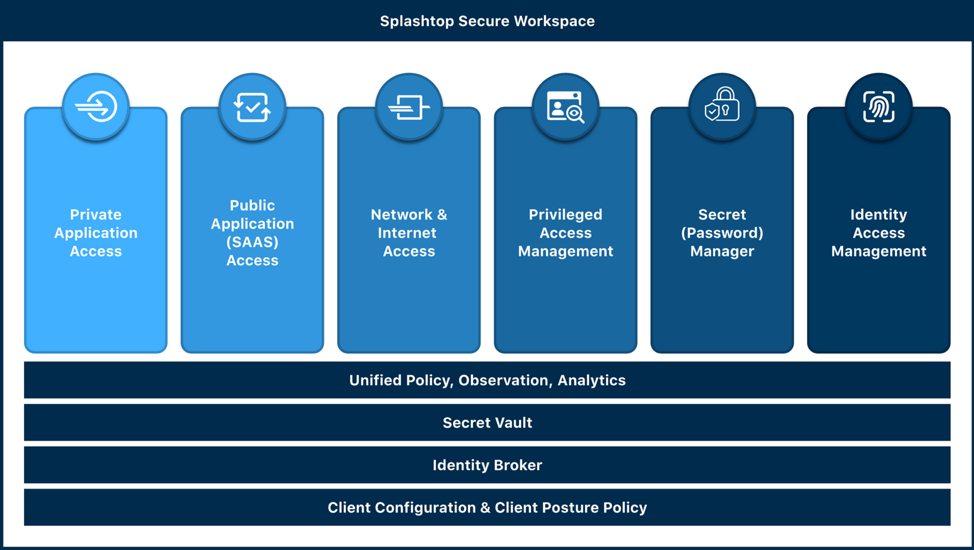

Splashtop Secure Workspace adotta un approccio completo per affrontare i difficili problemi legati alla gestione degli accessi. La nostra architettura considera attentamente i molteplici fattori in gioco nella fornitura degli accessi. Quando un utente si connette con successo, significa che possiede l'identità corretta, i diritti, la conformità del dispositivo, il network e le credenziali convalidate per la risorsa o il servizio di destinazione. Questi elementi sono interconnessi e costituiscono la base del sistema di gestione unificata degli accessi di Splashtop Secure Workspace.

Qui sopra è riportata è una rappresentazione dei componenti che costituiscono Holistic Architecture di Splashtop. Nelle prossime settimane spiegheremo in modo più dettagliato come questi componenti lavorano insieme per consentire un accesso sicuro e conveniente.

L'architettura di Splashtop Secure Workspace garantisce l'interconnessione di questi livelli fondamentali: identità, dispositivo, rete e segreti, creando una coesione che permette di comprendere in modo completo e contestuale le richieste di accesso in qualsiasi scenario.

Ad esempio, quando un utente richiede l'accesso, il sistema può valutare la sua identità e le autorizzazioni memorizzate nel sistema di gestione delle identità, lo stato di sicurezza del dispositivo gestito dal sistema di gestione degli endpoint e la posizione di sicurezza della rete. Questa comprensione approfondita del contesto di accesso apre la strada a decisioni di controllo degli accessi più efficaci e sicure.

La natura interconnessa di Holistic Architecture di Splashtop comporta una serie di vantaggi. Per prima cosa, crea un ambiente che migliora l'esperienza degli utenti, offrendo prestazioni eccezionali e accesso continuo ai dipendenti, indipendentemente dalla loro posizione, permettendo loro di godere di esperienze ricche e di alta qualità durante tutto il percorso lavorativo.

Inoltre, l'architettura consente alle organizzazioni di applicare solide misure di sicurezza, tra cui i principi Zero Trust end-to-end e i controlli di accesso condizionato. Questo facilita l'accesso continuo e sicuro a tutte le applicazioni, siano esse on-prem, nel cloud o basate su SaaS.

Di conseguenza, le aziende ottengono un quadro di sicurezza completo ed estremamente efficace che consente agli utenti di accedere a qualsiasi applicazione, da qualsiasi dispositivo, in tutta tranquillità.

Rimani sintonizzato per scoprire le applicazioni reali di Splashtop Secure Workspace

Questo conclude il nostro primo post sul blog che introduce il nostro nuovo approccio all'accesso sicuro. Il prossimo post spiegherà come questa architettura risolva i punti di attrito e le sfide di accesso più comuni. Resta sintonizzato!

Nel frattempo, dai un'occhiata alla pagina Splashtop Secure Workspace e iscriviti alla nostra lista d'attesa per ottenere l'accesso anticipato.

Dai un'occhiata ai blog più recenti di questa serie: Trasformare l'accesso sicuro: Applicazioni reali di Splashtop Secure Workspace e L'esperienza di amministrazione di Splashtop Secure Workspace.