Yanlin Wang, VP of Advanced Technology, erklärt, wie man neue Wege in Sachen Sicherheit geht, um überall sicheren Anytime-Anywhere-Anyone-Zugriff auf Ressourcen zu ermöglichen

Dies ist der erste Teil unserer Blog-Reihe zum Thema sicherer Zugriff – schauen Sie wöchentlich vorbei, um neue Artikel zu sehen, oder, noch besser, abonnieren Sie unseren Newsletter und werden Sie als Erster benachrichtigt, wenn neue Artikel auf unserer Website veröffentlicht werden.

Schauen Sie sich unseren anderen Blog in dieser Reihe an:

Vorwort von Mark Lee, CEO und Mitbegründer von Splashtop

Als wir vor über zehn Jahren unsere Splashtop Remote Accessund Support Produktlinie auf den Markt brachten, waren wir darauf fokussiert, die höchste Leistung und das beste Benutzererlebnis für den Zugriff auf Computerressourcen überall zu bieten. 250K Kunden und 30M Benutzer später gibt es kaum Zweifel, dass der Markt zustimmt.

Mit zunehmender Reife unserer Produkte hat sich unser Schwerpunkt auf Sicherheit weiterentwickelt und zu unserer Grundlage für die Zukunft des Fernzugriffs ausgeweitet. Das Ziel ist dabei stets, sorgenfreie Produktivität unabhängig von Standort, Gerät oder Identität zu gewährleisten. In enger Zusammenarbeit mit unseren Kunden und Managed Service Provider (MSP)-Partnern haben diese den Wunsch nach einer umfassenderen Reihe von Zugriffsmethoden für diverse Datenverarbeitungsgeräte und mit granularer Kontrolle geäußert. Außerdem wünschten sie sich mehr Einblick in Sicherheit und Compliance.

Ein Teil unserer Reaktion war die kürzlich angekündigte Übernahme von Foxpass, einer Sicherheitsplattform für sicheren lokalen (WLAN-) und Serverzugriff. Ein Großteil unserer Sicherheitspläne war bis heute weniger sichtbar.

Vor zwei Jahren haben wir eine Sicherheitsproduktinitiative gestartet, indem wir die besten Sicherheitsarchitekten und -ingenieure von führenden Sicherheitsfirmen hier im Silicon Valley rekrutiert haben. Befreit von den Zwängen des Silo-Denkens und vom Ballast veralteter Architekturen und alter Codebasen hat unser Sicherheitsteam rasante Fortschritte gemacht. Endlich sind wir bereit, die Grundlagen unseres neuen Sicherheitsprodukts zu enthüllen und unser „Early Access“-Programm auf ausgewählte Kunden auszudehnen.

Und was noch wichtiger ist: Ich bin stolz darauf, Ihnen unseren wegweisenden Blog vorzustellen, der die Grundlagen unserer Sicherheitsarchitektur vorstellt. Verfasst von Yanlin Wang, unserem VP of Advanced Technology (und Architekt unserer Sicherheitsplattform), etabliert er die Grundpfeiler für den Splashtop Secure Workspace und zeigt, wie unser umfassenderer Ansatz eine neue Welle benutzerfreundlicherer und dennoch sichererer Fernzugriffslösungen einleitet.

Wir werden in den kommenden Wochen diesem Blog hinzufügen und zeigen, wie häufige IT-Zugriffsprobleme mit Secure Workspace gelöst werden können, und einige einzigartige Funktionen der Plattform hervorheben. Wenn Ihre Neugier nach dem Lesen von Yanlins Blogs geweckt wurde oder Sie sich von unserer Vision inspiriert fühlen, können Sie Ihr Interesse bekunden, indem Sie sich auf der Splashtop Secure Workspace -Seite in unsere Early-Access-Warteliste eintragen.

Warum Splashtop Secure Workspace?

Splashtop Secure Workspace ist eine bahnbrechende Lösung, die die wichtigsten Probleme angeht, mit denen Unternehmen im digitalen Zeitalter konfrontiert sind. Es wurde für die Bewältigung moderner Herausforderungen entwickelt, die mit Remote-Arbeitskräften, Multi-Cloud-Migration, komplexem Netzwerkzugriff auf Ressourcen und der komplizierten Verwaltung von Anmeldeinformationen und Geheimnissen einhergehen – alles häufige Probleme für große und kleine IT-Teams.

Heutzutage müssen sich IT-Fachkräfte mit einer ganzen Reihe fortwährender Probleme herumschlagen. Diese reichen von den mühsamen Aufgaben der Benutzerbereitstellung, Deprovisionierung und des Onboardings bis hin zur Bewältigung der Feinheiten mehrerer Lösungen, die nicht unbedingt gut miteinander kompatibel sind. Hinzu kommen strenge Compliance-Anforderungen, die Notwendigkeit, Ressourcen vor Lecks und Angriffen zu schützen und der dringende Bedarf an umfassenderer Transparenz. Und dann wäre da noch die finanzielle Herausforderung, mehrere unterschiedliche, sich jedoch überschneidende Zugriffs- und Sicherheitstools zu beschaffen und zu verwalten.

All dies wird durch die sich ständig weiterentwickelnde Bedrohungslandschaft im Bereich der Cybersicherheit verschärft, die durch geopolitische Ungewissheiten und den Aufstieg organisierter Cyberkriminalitätssyndikate erschwert wird. Es ist klar, warum IT-Führungskräfte von schlaflosen Nächten geplagt werden.

Um diese Hürden zu überwinden, ist unser Team bei Splashtop das Problem des sicheren Zugriffs aus Benutzersicht neu angegangen und hat dabei sowohl Endbenutzer als auch IT-Administratoren berücksichtigt. Unsere Designphilosophie geht über die bloße Anpassung an veraltete, starre und irrelevante Sicherheits- oder Zugriffsparadigmen hinaus, die vor Jahren etabliert wurden, und konzentriert sich stattdessen auf die Lösung realer Anwendungsfälle in der Geschäftswelt.

Das Ziel unserer Architektur, auf die wir weiter unten näher eingehen, besteht darin, Mitarbeitern, Auftragnehmern und Partnern eine umfassende und sichere Umgebung für die Arbeit von überall aus zu bieten und so einen nahtlosen Zugriff auf private und öffentliche Ressourcen und Dienste zu gewährleisten.

Der heutige Stand des Fernzugriffs

Die Schwierigkeiten bei der Zugriffsverwaltung lassen sich auf eine einfache Grundursache zurückführen. Viele Organisationen verlassen sich auf einen Flickenteppich aus getrennten Punktlösungen, um ihren Zugriffsanforderungen gerecht zu werden. Dieser Mix umfasst Identitätsmanagement, Fernverwaltungs- und Zugriffssysteme, VPNs, Firewalls und geheime Tresore (Vaults) – alles lose integriert. Dieser Ansatz bringt mehrere Herausforderungen mit sich und verstärkt die mit der Zugriffsverwaltung verbundene Frustration.

Fragmentierung führt zu Komplexität und Unsicherheit

Ein Hauptgrund für den aktuellen Zustand des Zugriffsmarktes ist die mangelnde Integration und Kohäsion zwischen diesen unterschiedlichen Komponenten. Jede Lösung arbeitet unabhängig und bietet nur begrenzten Einblick in den gesamten Zugriffskontext. Beispielsweise verfügt das Fernzugriffstool möglicherweise nicht über vollständige Kenntnis der im Identitätsmanagementsystem gespeicherten Benutzerberechtigungen oder der von Endpunktmanagementsystemen überwachten Geräte- und Netzwerksicherheitslage. Dieser fragmentierte Ansatz führt zu einem Mangel an umfassendem Verständnis und Kontrolle über Zugriffsanfragen.

Darüber hinaus steht der unzusammenhängende Charakter dieser Punktlösungen einem nahtlosen Benutzererlebnis im Wege. Benutzer sehen sich häufig mit mehreren Anmeldeaufforderungen, langwierigen Authentifizierungsschritten und Verwirrung über ihre Zugriffsrechte und verfügbaren Ressourcen konfrontiert. Dies führt zu einem suboptimalen Nutzererlebnis, das die Produktivität und Zufriedenheit beeinträchtigt.

Der isolierte Charakter dieser Punktlösungen führt darüber hinaus zu unvollständigen Sicherheitsmaßnahmen. Jede Komponente agiert eigenständig, was die Durchsetzung konsistenter Sicherheitsrichtlinien und die Implementierung robuster Sicherheitskontrollen in der gesamten Zugriffslandschaft erschwert. Dies setzt Unternehmen Sicherheitslücken und Compliance-Risiken aus.

Das Jonglieren mit getrennten Lösungen verursacht Kopfschmerzen

Zusätzlich zu diesen Herausforderungen schaffen die manuellen Aufgaben, die mit der Verwaltung einer Vielzahl von Tools verbunden sind, unnötige Komplexität für IT-Administratoren. Ihre Tage werden dadurch erschwert, dass sie mit mehreren Tools jonglieren, sich wiederholende Aufgaben ausführen und Arbeitsabläufe manuell integrieren müssen, um Zugriffsanforderungen zu erfüllen. Dieser manuelle Aufwand ist zeitaufwändig, fehleranfällig und ineffizient. Für kleine und mittelständische Unternehmen mit schlanken IT-Teams bedeutet dies eine zusätzliche Belastung der Ressourcen.

Um diese Hürden zu überwinden und die Zugriffsverwaltung für das digitale Zeitalter zu modernisieren, ist ein Greenfield-Ansatz erforderlich. Unternehmen müssen von einem alten „Best-of-Breed“-Ansatz, der auf isolierten Technologien basiert, zu einer integrierten und einheitlichen Lösung übergehen. Die ideale Lösung sollte eine nahtlose Integration, umfassende Transparenz und eine zentrale Kontrolle über die Zugriffsverwaltung bieten und sicherstellen, dass sowohl Sicherheit als auch Benutzererfahrung Vorrang haben.

Die Zukunft des Fernzugriffs: Die silofreie Architektur von Splashtop

Splashtop Secure Workspace verfolgt einen umfassenden Ansatz, um die schwierigsten Probleme im Zusammenhang mit der Zugriffsverwaltung zu bewältigen. Unsere Architektur berücksichtigt sorgfältig die vielfältigen Faktoren, die bei der Zugriffsbereitstellung eine Rolle spielen. Wenn ein Benutzer erfolgreich eine Verbindung herstellt, bedeutet dies, dass er über die richtige Identität, Berechtigungen, Gerätekonformität, Netzwerkfähigkeit und validierte Anmeldeinformationen für die Zielressource oder den Zieldienst verfügt. Diese Elemente sind miteinander verbunden und bilden die Grundlage des einheitlichen Zugriffsverwaltungssystems von Splashtop Secure Workspace.

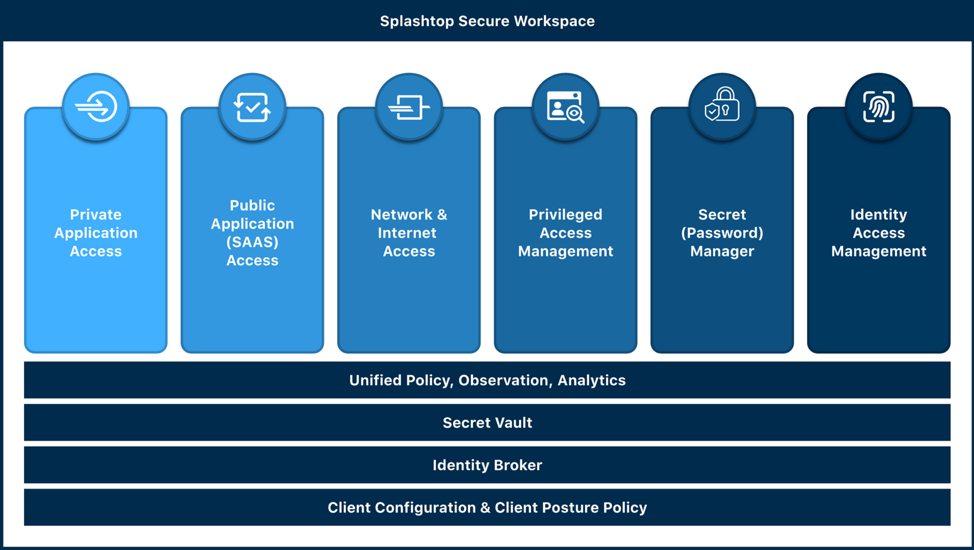

Oben ist eine Darstellung der Komponenten zu sehen, aus denen sich die ganzheitliche Architektur von Splashtop zusammensetzt. In den kommenden Wochen werden wir detaillierter erläutern, wie diese Komponenten zusammenarbeiten, um einen nahtlosen und bequemen sicheren Zugriff zu ermöglichen.

Die Architektur von Splashtop Secure Workspace stellt sicher, dass diese grundlegenden Ebenen – Identität, Gerät, Netzwerk und Geheimnisse – miteinander verbunden sind. Dieser Zusammenhang ermöglicht ein vollständiges und kontextbezogenes Verständnis der Zugriffsanfragen in einem bestimmten Szenario.

Wenn ein Benutzer beispielsweise Zugriff anfordert, kann das System seine im Identitätsverwaltungssystem gespeicherte Identität und Berechtigungen, den vom Endpunktverwaltungssystem verwalteten Gerätesicherheitsstatus und den Sicherheitsstatus des Netzwerks bewerten. Dieses tiefgreifende Verständnis des Zugriffskontexts ebnet den Weg für effektivere und sicherere Entscheidungen bei der Zugriffskontrolle.

Daher bringt der vernetzte Charakter der ganzheitlichen Architektur von Splashtop eine Reihe von Vorteilen mit sich. Er schafft eine Umgebung, die Benutzererfahrungen verbessert und den Mitarbeitern unabhängig von ihrem Standort hervorragende Leistung und kontinuierlichen Zugriff bietet. Benutzer können während ihrer gesamten Arbeit reichhaltige und hochwertige Erfahrungen genießen.

Darüber hinaus ermöglicht die Architektur Unternehmen, robuste Sicherheitsmaßnahmen durchzusetzen, einschließlich durchgängiger Zero-Trust-Prinzipien und bedingter Zugriffskontrollen. Dies ermöglicht einen nahtlosen und sicheren Zugriff auf alle Anwendungen, unabhängig davon, ob sie vor Ort, in der Cloud oder SaaS-basiert sind.

Dadurch profitieren Unternehmen von einem umfassenden und hochwirksamen Sicherheitsrahmenwerk, das Benutzern den sorgenfreien Zugriff auf jede Anwendung von jedem Gerät aus ermöglicht.

Seien Sie gespannt auf die realen Anwendungen von Splashtop Secure Workspace

Damit ist unser erster Blogbeitrag abgeschlossen, in dem wir unseren neuen Ansatz für sicheren Zugriff vorstellen. In meinem nächsten Beitrag werde ich darlegen, wie diese Architektur häufige Problempunkte und Zugriffsherausforderungen löst. Bleiben Sie dran!

Schauen Sie sich bis dahin unsere Splashtop Secure Workspace-Seite an und tragen Sie sich auf unsere Warteliste für den Frühzugriff („Early Access“) ein.

Schauen Sie sich unsere neueren Blogs in dieser Reihe an: Sicheren Zugriff transformieren: Reale Anwendungen von Splashtop Secure Workspace und Das Splashtop Secure Workspace Admin-Erlebnis.