Dies ist der dritte Artikel in unserer Blogreihe zum sicheren Zugriff. Wenn Sie es noch nicht getan haben, lesen Sie Yanlins Einführungsbeitrag, in dem er die Grundlagen und Vision unseres sicheren Arbeitsbereichs erläutert: Sicheren Zugriff transformieren mit Splashtop Secure Workspace und seinen Artikel über reale Anwendungen: Sicheren Zugriff transformieren: Reale Anwendungen von Splashtop Secure Workspace

Tiefer gehen mit Splashtop Secure Workspace

In früheren Artikeln habe ich die ganzheitliche Architektur von Splashtop Secure Workspace dargelegt und gezeigt, wie unser Produkt anspruchsvolle reale Probleme löst.In diesem dritten Artikel unserer Reihe werfen wir einen genaueren Blick auf ausgewählte Funktionen, die es uns ermöglichen, die in meinem vorherigen Artikel, Sicheren Zugriff transformieren: Reale Anwendungen von Splashtop Secure Workspace, dargelegten Anwendungsfälle anzugehen.

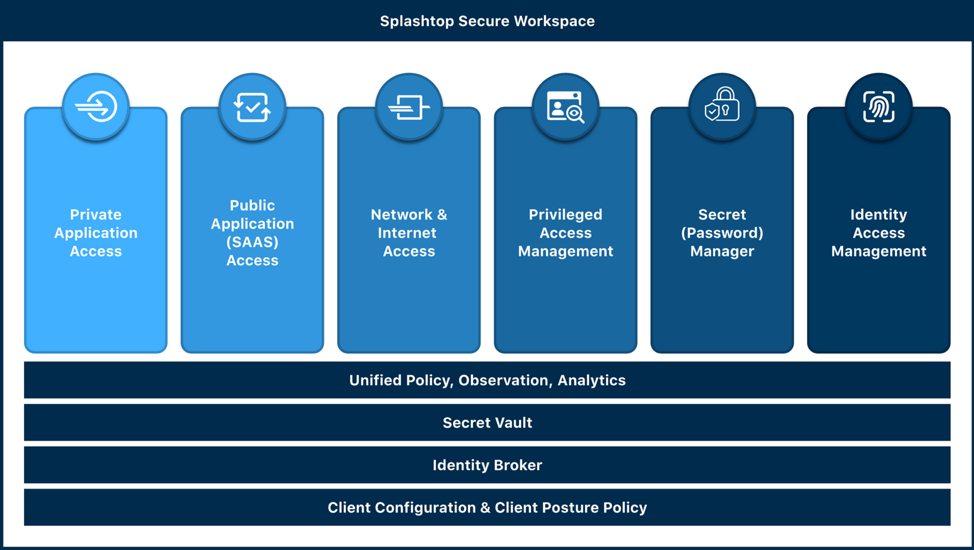

Auffrischung: Produktarchitektur von Splashtop Security Workspace

Lassen Sie uns noch einmal in den Kern unserer Produktarchitektur eintauchen, der zuvor in meinem ersten Artikel, Sicheren Zugriff transformieren mit Splashtop Secure Workspace, illustriert wurde.

Unsere Architektur löst sich vom traditionellen „Punktlösungs“-Ansatz, den Sie möglicherweise anderswo auf dem Markt sehen. Stattdessen haben wir ein umfangreiches Geflecht gewebt, das Elemente wie Identitäts- und Anmeldeinformationsverwaltung, Privileged Access Management sowie Netzwerk- und Anwendungszugriffskontrollen integriert.

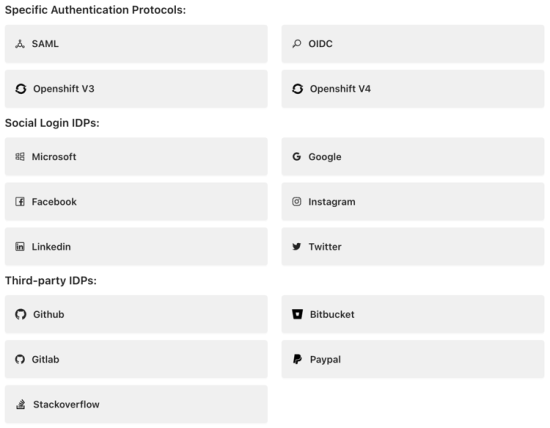

Die Grundlage unseres Systems ist ein identitätsorientierter Sicherheitsansatz, der durch Integrationen mit bekannten Identitätsanbietern wie Microsoft Entra ID (Azure AD), Google Workspace und Okta untermauert wird. Unsere integrierte Identitätsbrokerfunktion unterstützt auch andere über SAML oder OIDC. Splashtop Secure Workspace unterstützt Organisationen, die keinen externen Identitätsanbieter nutzen, indem es optional einen integrierten Benutzer- und Gruppenmanager bereitstellt.

Wir haben einen Zero-Knowledge-Geheimnis-Tresor eingeführt, der die Grundlage für unseren Passwort-Manager und die Frontends für das Privileged Access Management bildet. Dieser Tresor soll sowohl die Verwaltung individueller als auch organisationsweiter Anmeldeinformationen unterstützen und das Teilen von Geheimnissen wie Passwörtern, API-Schlüsseln und sogar einmaligen Token erleichtern. Das Schöne an unserem Zero-Knowledge-Design ist, dass nur Sie allein (nicht Splashtop oder Systemadministratoren) auf die Geheimnisse in Ihrem Tresor zugreifen können, wodurch maximale Privatsphäre gewährleistet ist. Die On-Demand-Entschlüsselung erfolgt bei Bedarf direkt auf Ihrem Gerät (Desktop, mobile Apps, Browser), und geteilte Geheimnisse werden erst am Ort der Verwendung entschlüsselt. Dies schützt die Integrität Ihrer Anmeldeinformationen und minimiert das Risiko einer Offenlegung.

Unsere Plattform ist bereit, die Zugangskontrolle in drei verschiedenen Bereichen zu verwalten: öffentliche internetbasierte Anwendungen (SaaS), private Anwendungen vor Ort und in der Cloud und allgemeiner Netzwerk-/Internetzugang. Unser Ziel ist es, die Tiefe und Breite der Unterstützung im Laufe der Zeit zu erweitern.

Um eine klare Sicht und einfache Fehlerbehebung zu bieten, haben wir ein hochmodernes Beobachtungssystem entwickelt, das wir in der nächsten Sitzung besprechen werden; Natürlich gibt es unter der Haube viel mehr, als wir in einem einzigen Blogbeitrag teilen können. Wenn die hier beschriebenen Funktionen Ihr Interesse geweckt haben, laden wir Sie herzlich ein, sich für den frühen Zugang zu unserem Splashtop Secure Workspace anzumelden.

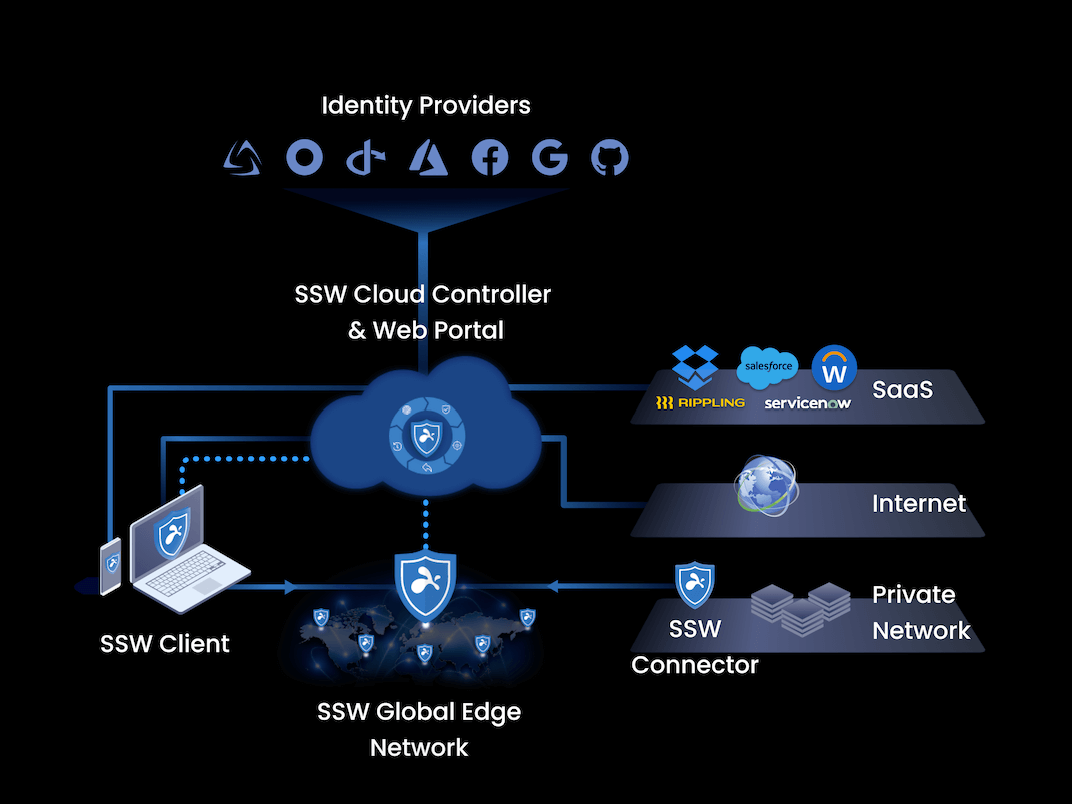

Richtlinien – Die treibende Kraft hinter Secure Workspace

Unsere Reise beginnt mit einer zentralen Säule unseres Systems – den Richtlinien. Diese erstellen die Blaupausen, die unseren sicheren Arbeitsplatz antreiben. Das Diagramm unten zeigt, wie das Secure Workspace-System (bestehend aus dem Cloudloud Controller, Webportalen und unserem Global Edge Network) den Zugriff von Kunden auf Unternehmensanwendungen und -ressourcen regelt.

Die Rolle der Richtlinien ist von entscheidender Bedeutung. Neben der Einrichtung der Zugangsberechtigung fügen sie der Entscheidung, ob und unter welchen Bedingungen ein Zugang zulässig ist, eine zusätzliche Dimension hinzu. Erfahrene IT-Administratoren, die Fernzugriffsprodukte konfiguriert haben, wissen, dass die Leistungsfähigkeit dieser Produkte auf umfassenden Richtlinien beruht. Dennoch ist es eine Kunst, die Granularität und Ausdrückbarkeit dieser Richtlinien mit der Einfachheit und Leichtigkeit der Konfiguration in Einklang zu bringen. Wir haben unsere Plattform so konzipiert, dass sie für Sie die richtige Balance findet.

Einer der Schlüssel zur Optimierung und Verwaltbarkeit von Richtlinien liegt in der Einführung systemweiter Richtlinien, anstatt sich in unzähligen domänenspezifischen Richtlinien zu verstricken. Nun möchte ich mich mit zwei dieser systemweiten Richtlinien in unserem System befassen: einheitliche Richtlinien und Geräterichtlinien.

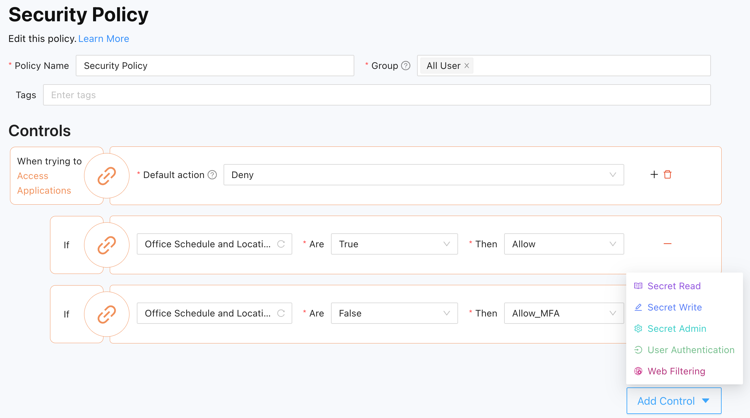

Einheitliche Richtlinien auf Organisationsebene

Viele Unternehmen streben nach einem einheitlichen Sicherheitsstandard, der sich entweder an Best Practices der Branche oder an der Einhaltung gesetzlicher Vorschriften orientiert. Heutzutage befinden sich IT-Administratoren oft in einem Jonglierakt und versuchen, einheitliche Richtlinien über verschiedene Schemata und Sicherheitsobjektmodelle hinweg zu implementieren.

Mit Splashtop Secure Workspace haben wir es IT-Administratoren leicht gemacht, ein einziges einheitliches Richtliniensystem auf Organisationsebene einzurichten. Wie Sie sehen, decken diese Richtlinien eine Reihe von Elementen ab, von Authentifizierung und Autorisierung bis hin zu Anwendungszugriffsbedingungen, geheimen Zugriffsbedingungen und sogar Webfilterung. Durch die Implementierung dieser Richtlinien an einem konsolidierten Ort können Unternehmen standardisierte Zugriffsverwaltungspraktiken im gesamten Unternehmen aufrechterhalten.

Richtlinien zur Geräteregistrierung und zur Sicherheitslage

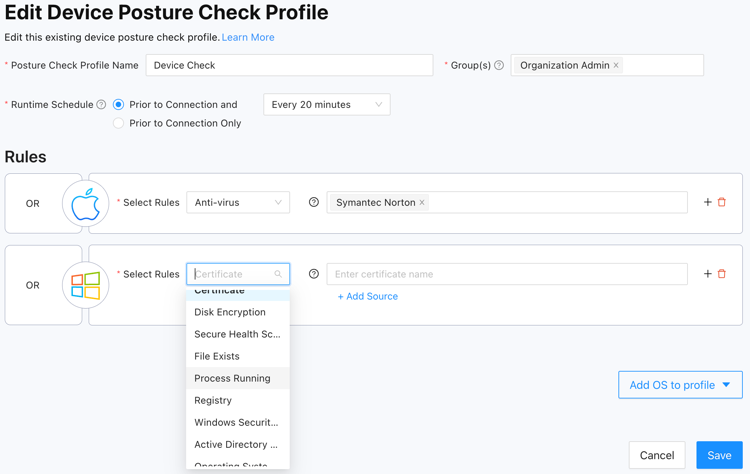

Ebenso glauben wir an die Aufrechterhaltung eines einheitlichen Sicherheitsstandards auf allen Unternehmensgeräten. Splashtop Secure Workspace bietet eine einfache Möglichkeit, sicherzustellen, dass jedes Gerät das entsprechende Sicherheitsniveau erfüllt, bevor Zugriff gewährt wird. Mit einem umfangreichen Satz an Kontrollen, die Aspekte wie Festplattenverschlüsselungseinstellungen, Firewall-Konfiguration, Vorhandensein von Antivirensoftware, Betriebssystemversionen und andere Systemattribute untersuchen, können IT-Administratoren die richtigen Schutzmaßnahmen implementieren, um das Risiko kompromittierter Geräte zu minimieren.

Splashtop Secure Workspace steuert auch die Registrierung von Geräten im System und ermöglicht bei Bedarf IT-in-the-Loop-Genehmigungen zur Bestätigung der Geräteidentität. Jeder Zugriffsversuch wird einer gründlichen zertifikatsbasierten Prüfung unterzogen, um die Identität dieser Geräte zu validieren.

Zugriffsrichtlinien auf Anwendungs- und Geheimnisebene

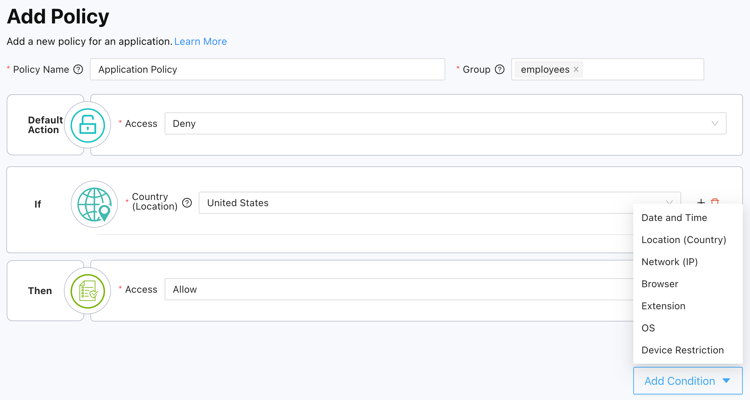

Da grundlegende Richtlinien über einheitliche Richtlinien und Geräterichtlinien sicher vorhanden sind, können IT-Administratoren noch einen Schritt weiter gehen und Richtlinien für den bedingten Zugriff auf Anwendungs- und Geheimnisebene definieren.

Diese granularen Richtlinien berücksichtigen eine Vielzahl von Faktoren wie Zeit, Standort, Gerät, Netzwerk, Browser und Betriebssystem und geben IT-Administratoren beispiellose Präzision und Kontrolle darüber, wer auf Anwendungen und Geheimnisse zugreifen kann. Je sorgfältiger IT-Administratoren die Regeln für den bedingten Zugriff optimieren, desto besser können sie die Zugriffsverwaltungsprozesse des Unternehmens flexibler und sicherer gestalten.

Den Grundstein für die Anwendungskonfiguration legen

Zuvor haben wir Richtlinien für den Zugriff auf Anwendungen besprochen, die die Ressourcen darstellen, die wir sichern möchten. Wenden wir uns nun der Konfiguration dieser Anwendungen zu.

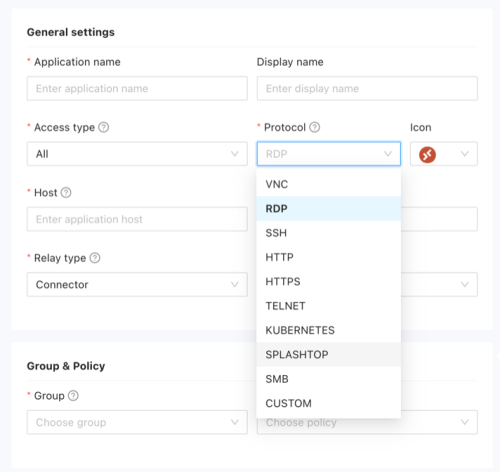

Unsere Plattform kann den Zugriff auf eine Reihe von Anwendungstypen ermöglichen. Zu den Anwendungskategorien gehören private oder öffentliche SaaS-Anwendungen, RDP- oder VNC-Zugriff auf Windows-, Mac- oder Linux-Geräte, Dateifreigaben (Microsoft SMB) oder sogar ein Videostream von einer Überwachungskamera, die in Ihrem Büro oder Einzelhandelsgeschäft stationiert ist. Mit Secure Workspace – für ausgewählte Protokolle wie RDP, VNC, Telnet, SSH und Kubernetes-Steuerung – können wir sowohl Client-Zugriff als auch clientlosen browserbasierten Zugriff von jedem gängigen HTML5-kompatiblen Browser aus bereitstellen.

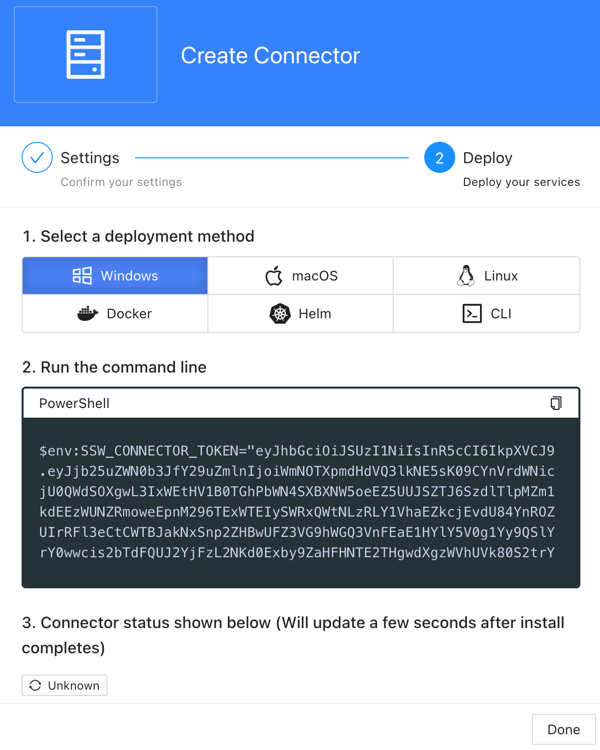

In Secure Workspace beziehen sich öffentliche Anwendungen auf SaaS-Lösungen, die den Zugriff über Single Sign-On (SSO)-Mechanismen wie SAML und OIDC ermöglichen. Andererseits können private Anwendungen im Internet oder einem privaten Netzwerk ausgeführt werden und unterstützen normalerweise keine Standard-SSO-Integration. Für Anwendungen, die in einem privaten Netzwerk gehostet werden, ermöglichen Splashtop Secure Workspace Connectors einen nahtlosen Zugriff. Diese Connectors werden innerhalb der privaten Netzwerke installiert, in denen die Anwendungen gehostet werden, sei es in Remote-Büros, Unternehmens-Campussen, privaten Rechenzentren oder sogar virtuellen privaten Clouds innerhalb öffentliche Clouds wie Google, AWS und Microsoft Azure. Hier ist eine Momentaufnahme der vielfältigen Bereitstellungsoptionen, die für unsere Connectors verfügbar sind:

Die im vorherigen Abschnitt erläuterten Richtlinien für bedingten Zugriff regeln den Zugriff auf diese konfigurierten Anwendungen. Darüber hinaus erleichtert unser integrierter Geheimnis-Tresor die Zuweisung geteilter Geheimnisse für den Anwendungszugriff. Mit dieser Funktion können sowohl Mitarbeiter als auch externe Parteien auf Anwendungen zugreifen, ohne sich Zugangsdaten merken oder Passwörter kennen zu müssen.

Sobald Anwendungen konfiguriert sind, werden sie im Secure Workspace-Webportal, in Browsererweiterungen sowie in Desktop- und mobilen Anwendungen angezeigt und ermöglichen einen sicheren „One-Click“-Zugriff auf die zugewiesenen Anwendungen basierend auf der Gruppenmitgliedschaft des Benutzers innerhalb der Organisation.

Einführung einer sicheren und bequemen Zugriffsfreigabe

Kommen wir zu einem Anwendungsfall, den ich bereits angesprochen habe: nahtloser und sicherer Zugriff durch Dritte. Dank des integrierten Geheims-Tresors, der Funktionen für Privileged Access Management sowie öffentliche und private Zugriffsmethoden ermöglicht Splashtop Secure Workspace eine nahtlose Anwendungsfreigabe für Mitarbeiter und Dritte.

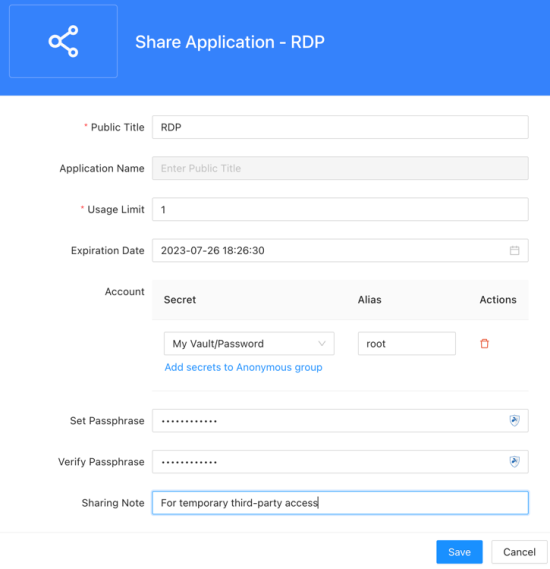

Hier ist ein Einblick, wie die Konfiguration der Anwendungsfreigabe für den Zugriff durch Dritte aussieht:

Um dies in Aktion zu veranschaulichen, schauen Sie sich dieses kurze Video an:

Das Video zeigt, wie Splashtop Secure Workspace die Ad-hoc-Zugriffsfreigabe mit Dritten über einen temporären Zugriffslink ermöglicht. Darüber hinaus gibt die Plattform der IT die Möglichkeit, durch den Einsatz von Identitätsanbietern (IDPs) schnell Dritte einzubinden, die länger mit der Organisation zusammenarbeiten – etwa Auftragnehmer, Praktikanten und Prüfer. Sie ermöglicht auch die Verwendung dynamischer Anmeldeinformationen, die das Teilen von privatem Anwendungszugriff (z. B. über eine Passphrase) ermöglichen, ohne die tatsächlichen Anmeldeinformationen preiszugeben.

Sie löst ein anhaltendes Problem, das IT-Administratoren nicht lösen konnten, selbst nachdem sie versucht hatten, mehrere Produkte zu kombinieren.

Ständige Wachsamkeit: Entscheidend für die Sicherheit

Ein wesentlicher Aspekt jeder sicheren Zugriffsplattform ist die Möglichkeit, alle Ereignisse zu überwachen und zu protokollieren. Splashtop Secure Workspace stattet IT-Administratoren mit Tools für die Echtzeit-Sitzungsverwaltung aus. Dies ermöglicht es ihnen, aktive Benutzersitzungen zu überwachen, sie bei Bedarf zu beenden und die Sitzungsaufzeichnung für Audits und Compliance zu erzwingen. Diese Echtzeittransparenz und -kontrolle über Sitzungen erhöht die Sicherheit und fördert die effiziente Sitzungsverwaltung.

Darüber hinaus bietet unsere Plattform umfassende Transparenz durch Ereignisprotokolle und Sitzungsvideoaufzeichnungen. Durch die Nutzung umfangreicher Telemetriedaten können Unternehmen Einblicke in eine Vielzahl von Ereignissen gewinnen und Sitzungsaufzeichnungen bei Bedarf überprüfen. Diese umfassende Transparenz stärkt die Sicherheitslage der gesamten Organisation.

Erleben Sie es selbst

Während wir die wichtigsten Aspekte von Splashtop Secure Workspace besprochen haben, gibt es noch viele weitere Funktionen, die ich gerne mit Ihnen teilen möchte. Die beste Art, das volle Potenzial der Plattform wirklich zu erleben, besteht darin, sich für den Frühzugriff anzumelden.

Während Sie auf den Zugriff warten, können Sie sich gerne die Secure Workspace-Dokumentation und andere Lernressourcen ansehen, die Ihnen zur Verfügung stehen.

In meinem kommenden Blogbeitrag werde ich eine praktische, realitätsnahe Anwendung demonstrieren, wie Splashtop Secure Workspace den Zugriff auf Ihr privates Large Language Model (LLM) kontrollieren kann – tatsächlich Ihr eigenes persönliches "ChatGPT", das Ihre Daten nicht versehentlich preisgibt. Bleiben Sie dran!