Yanlin Wang, Vice-presidente de Tecnologia Avançada, Explica como quebrar o molde de segurança para permitir, a qualquer momento, qualquer acesso seguro aos recursos em todo o lado

Este é o primeiro da nossa série de blogues de acesso seguro — volte semanalmente para ver artigos novos, ou melhor ainda, subscreva a nossa newsletter e seja o primeiro a ser notificado quando forem publicados novos artigos no nosso site.

Confira o nosso outro blogue desta série:

Transformando o acesso seguro: aplicações do Splashtop Secure Workspace no mundo real

A experiência de administração do Splashtop Secure Workspace.

Prefácio de Mark Lee, CEO e Co-Fundador Splashtop

Quando lançamos nossa linha de produtos de suporte e acesso remoto Splashtop há mais de dez anos, estávamos focados em oferecer o mais alto desempenho e a melhor experiência de usuário disponível para acessar recursos de computação em qualquer lugar. 250 mil clientes e 30 milhões de utilizadores depois, há poucas dúvidas que o mercado concorda.

À medida que os nossos produtos amadureceram, a nossa ênfase na segurança evoluiu e expandiu-se para o que se tornou a nossa base para o futuro do acesso remoto, destinado a fornecer uma produtividade sem preocupações, independentemente da localização, dispositivo ou identidade. Ao trabalharem em estreita colabora�ção com os nossos clientes e parceiros prestadores de serviços geridos, expressaram o desejo de um conjunto mais rico de métodos de acesso a diversos dispositivos de computação e com controlo granular. Além disso, queriam maior visibilidade para segurança e conformidade.

Parte da nossa resposta foi a aquisição recentemente anunciada da Foxpass, uma plataforma de segurança para acesso local (Wi-Fi) e ao servidor seguro. Uma parte maior dos nossos planos de segurança tem sido menos visível, até hoje.

Há dois anos, começamos uma iniciativa de produto de segurança recrutando os melhores e mais brilhantes arquitetos e engenheiros de segurança das principais empresas de segurança aqui no Silicon Valley. Liberta das restrições do pensamento em silos e aliviada da bagagem de arquiteturas legadas e antigas bases de código, a nossa equipe de segurança fez progressos rápidos. Finalmente, estamos prontos para revelar as bases do nosso novo produto de segurança e estender o nosso programa de acesso antecipado a clientes selecionados.

Mais importante, tenho orgulho de apresentar o nosso blogue seminal que apresenta os fundamentos da nossa arquitetura de segurança. De autoria de Yanlin Wang, nosso vice-presidente de tecnologia avançada (e arquiteto de nossa plataforma de segurança), ele estabelece os pilares para o Espaço de Trabalho Seguro da Splashtop e mostra como nossa abordagem mais abrangente inaugura uma nova onda de soluções remotas mais fáceis de usar e mais seguras. soluções de acesso.

Adicionaremos a este blog nas próximas semanas, mostrando como os problemas comuns de acesso de TI podem ser resolvidos com o Espaço de Trabalho Seguro e destacando algumas características únicas da plataforma. Se sua curiosidade for despertada depois de ler os blogs de Yanlin, ou se você se sentir inspirado por nossa visão, você pode expressar seu interesse juntando-se à nossa lista de espera de acesso antecipado na página Espaço de Trabalho Seguro da Splashtop .

Por Que Espaço de Trabalho Seguro Splashtop?

O Espaço de Trabalho Seguro Splashtop é uma solução inovadora que aborda os principais problemas que as organizações enfrentam na era digital. Foi criado para enfrentar os desafios modernos que vêm com ter uma força de trabalho remota, migração para várias nuvens, acesso complexo à rede a recursos e o negócio complicado de gerenciar credenciais e segredos — todas dores de cabeça comuns para as equipes de TI, grandes e pequenas.

Os profissionais de TI de hoje estão a fazer malabarismos com uma série de problemas contínuos. Estes variam desde as tarefas trabalhosas de aprovisionamento de utilizadores, desprovisionamento e integração, até lidar com os meandros de múltiplas soluções que não jogam necessariamente juntas. A acrescentar a isso estão requisitos de conformidade rigorosos, a necessidade de proteger recursos de fugas e ataques e a necessidade vital de uma visibilidade mais abrangente. Depois há o desafio orçamental de adquirir e gerir vários acessos e ferramentas de segurança diferentes mas sobrepostos.

Todos estes são agravados pelo cenário em constante evolução das ameaças de cibersegurança, complicado pelas incertezas geopolíticas e o surgimento dos sindicatos organizados de cibercrime. É claro porque é que os líderes de TI são assolados por noites sem dormir.

Para superar esses obstáculos, nossa equipe na Splashtop deu uma nova olhada no enigma do acesso seguro a partir da perspectiva do usuário, levando em consideração tanto os usuários finais quanto os administradores de TI. A nossa filosofia de design vai além de se ajustar apenas em paradigmas de segurança ou acesso desatualizados, rígidos e irrelevantes estabelecidos há anos atrás, concentrando-se em vez disso na resolução de casos de uso de negócios da vida real.

O objetivo da nossa arquitetura, que aprofundaremos abaixo, é fornecer um ambiente abrangente e seguro para que os empregados, empreiteiros e parceiros trabalhem a partir de qualquer lugar, garantindo um acesso perfeito a recursos e serviços privados e públicos.

O Estado do Acesso Remoto Hoje

As dificuldades sentidas na gestão de acessos podem ser rastreadas de volta a uma causa raiz simples. Muitas organizações dependem de uma manta de retalhos de soluções de pontos desconectados para atender às suas necessidades de acesso. Esta mistura inclui gestão de identidade, gestão remota e sistemas de acesso, VPNs, firewalls e cofres secretos — todos pouco integrados. Esta abordagem dá origem a vários desafios e amplifica a frustração associada à gestão do acesso.

A Fragmentação gera Complexidade e Insegurança

Um dos principais culpados por trás do estado atual do mercado de acesso hoje é a falta de integração e coesão entre essas componentes díspares. Cada solução funciona independentemente, com visibilidade limitada no contexto de acesso completo. Por exemplo, a ferramenta de acesso remoto pode não ter pleno conhecimento dos direitos dos utilizadores armazenados no sistema de gestão de identidade, ou a postura de segurança do dispositivo e da rede supervisionada pelos sistemas de gestão de endpoint. Esta abordagem fragmentada leva a uma falta de compreensão abrangente e controlo dos pedidos de acesso.

Além disso, a natureza desconectada destas soluções pontuais dificulta as experiências do utilizador sem falhas. Os utilizadores costumam encontrar várias solicitações de início de sessão, etapas de autenticação tediosas e confusão sobre os seus direitos de acesso e recursos disponíveis. Isso resulta numa experiência de utilizador abaixo do esperado que prejudica a produtividade e a satisfação.

A natureza em silo destas soluções pontuais também leva a medidas de segurança incompletas. Cada componente age sozinho, complicando a aplicação de políticas de segurança consistentes e a implementação de controlos de segurança robustos em todo o panorama de acesso. Isso expõe as organizações a vulnerabilidades de segurança e riscos de conformidade.

Malabarismo de Soluções Separadas Cria Dores de Cabeça

Adicionando a esses desafios, as tarefas manuais associadas à gestão de uma infinidade de ferramentas criam complexidade desnecessária para os administradores de TI. Os dias deles ficam sobrecarregados com a necessidade de alternar entre várias ferramentas, realizar tarefas repetitivas e integrar fluxos de trabalho manualmente para satisfazer as necessidades de acesso. Este esforço manual é moroso, propenso a erros e ineficiente. Para pequenas e médias empresas com equipas de TI lean, isso sobrecarrega os recursos.

Para ultrapassar esses obstáculos e modernizar a gestão do acesso para a era digital, é necessária uma abordagem greenfield. As organizações precisam fazer a transição de uma abordagem herdada baseada em tecnologias isoladas para uma solução integrada e unificada. A solução ideal deve proporcionar uma integração perfeita, visibilidade abrangente e controlo centralizado sobre a gestão de acessos, garantindo que a segurança e a experiência do utilizador são priorizadas.

O futuro do acesso remoto: A arquitetura sem silos da Splashtop

O Espaço de Trabalho Seguro Splashtop adota uma abordagem abrangente para lidar com os problemas difíceis relacionados ao gerenciamento de acesso. A nossa arquitetura considera cuidadosamente os múltiplos fatores em jogo no fornecimento de acesso. Quando um usuário se conecta com êxito, significa que possui a identidade correta, os direitos, a conformidade do dispositivo, o sistema de rede e as credenciais validadas para o recurso ou serviço de destino. Esses elementos estão interconectados e formam a base do sistema de gerenciamento de acesso unificado do Espaço de Trabalho Seguro da Splashtop.

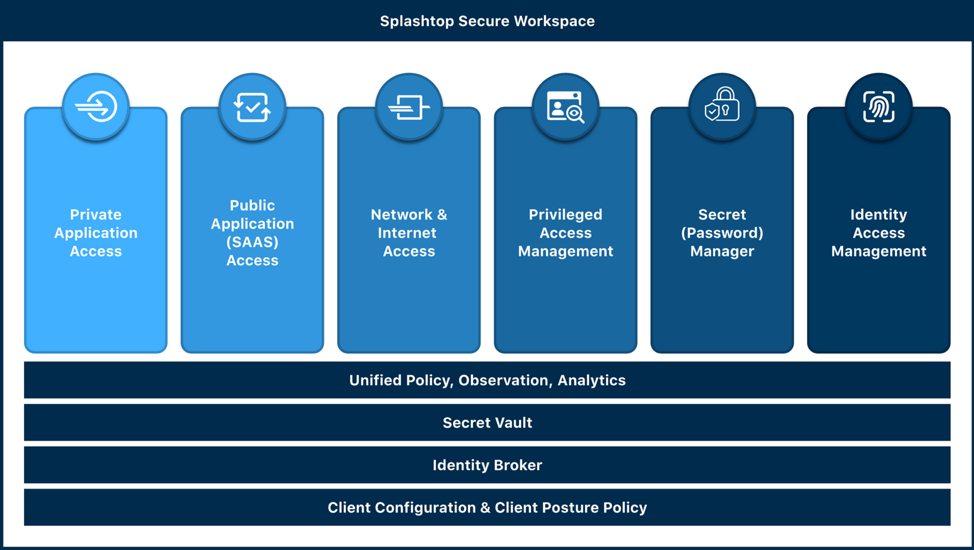

O acima é uma representação dos componentes que compõem a Arquitetura Holística da Splashtop. Ao longo das próximas semanas, vamos explicar em mais detalhes como esses componentes funcionam juntos para permitir um acesso seguro perfeito e conveniente.

A arquitetura Espaço de Trabalho Seguro da Splashtop garante que essas camadas fundamentais – identidade, dispositivo, rede e segredos – estejam interconectadas. Essa coesão permite uma compreensão total e contextual dos pedidos de acesso em qualquer cenário determinado.

Por exemplo, quando um usuário solicita acesso, o sistema pode avaliar a sua identidade e permissões armazenadas no sistema de gerenciamento de identidade, o status de segurança do dispositivo gerenciado pelo sistema de gerenciamento de endpoint e a postura de segurança de rede. Esta compreensão aprofundada do contexto de acesso abre o caminho para decisões mais eficazes e seguras de controlo de acesso.

A natureza interconectada da arquitetura holística da Splashtop vem com uma série de benefícios, graças a isso. Criando um ambiente que melhora as experiências do utilizador, proporcionando um desempenho excepcional e acesso contínuo aos empregados, independentemente da sua localização. Os utilizadores podem desfrutar de experiências ricas e de alta qualidade durante a sua jornada de trabalho.

Além disso, a arquitetura capacita as organizações a aplicar medidas de segurança robustas, incluindo os princípios de Confiança Zero de ponta a ponta e controles de acesso condicional. Isso facilita o acesso contínuo e seguro a todos os aplicativos, sejam eles locais, na cloud ou baseados em SaaS.

Como resultado, as organizações se beneficiam de uma estrutura de segurança abrangente e altamente eficaz que permite aos utilizadores aceder a qualquer aplicação a partir de qualquer dispositivo com confiança.

Fique atento às aplicações da vida real do Espaço de Trabalho Seguro Splashtop

Isso finaliza a nossa primeira publicação de blogue, apresentando a nossa nova abordagem para o acesso seguro. O meu próximo post vai tratar sobre como esta arquitetura resolve pontos dolorosos comuns e desafios de acesso. Fique atento a isso!

Até lá, confira nossa página do Splashtop Secure Workspace e participe de nossa lista de espera de acesso antecipado.

Confira nossos blogs mais recentes nesta série: Transformando o acesso seguro: Aplicações do Splashtop Secure Workspace no mundo real e A experiência de administração do Splashtop Secure Workspace.