Este é o terceiro artigo da nossa série de blogs de acesso seguro. Se você ainda não leu, leia o artigo introdutório de Yanlin explicando a base e a visão de nosso espaço de trabalho seguro: Transformando o Acesso Seguro com o Espaço de Trabalho Seguro da Splashtop, e seu artigo sobre aplicativos do mundo real: Transformando o Acesso Seguro: Aplicações no Mundo Real do Espaço de Trabalho Seguro da Splashtop

Indo mais fundo com p Espaço de Trabalho Seguro da Splashtop

Eu expus a arquitetura holística do Splashtop Secure Workspace em artigos anteriores e mostrei como nosso produto resolve problemas desafiadores do mundo real. Este terceiro artigo de nossa série analisa mais de perto os recursos selecionados que nos permitem abordar os casos de uso descritos em meu artigo anterior, Transformando o acesso seguro: aplicativos do mundo real do Splashtop Secure Workspace.

Atualização: Arquitetura do Produto Splashtop Security Workspace

Vamos mergulhar de volta no coração da nossa arquitetura de produto, que foi ilustrada anteriormente em meu artigo inicial, Transformando o Acesso Seguro com o Espaço de Trabalho Seguro da Splashtop.

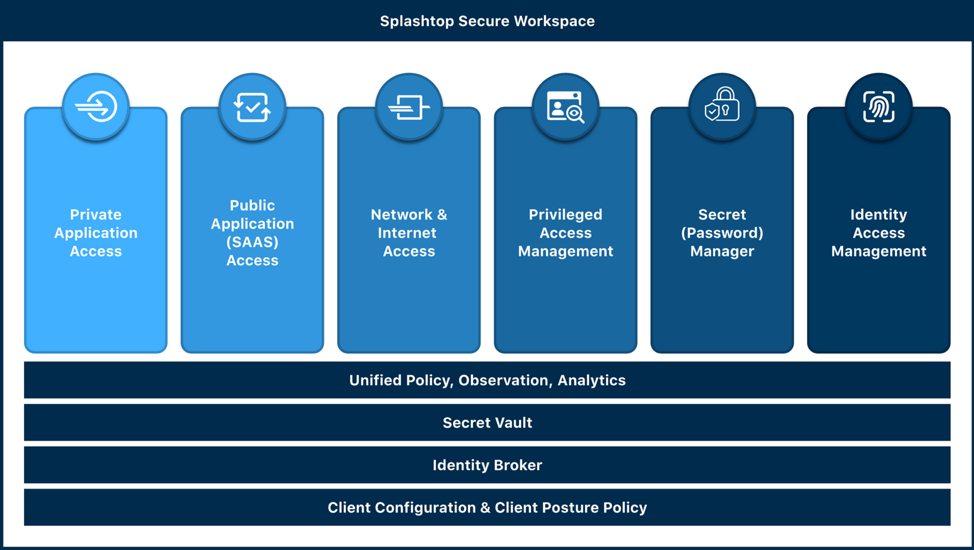

A nossa arquitetura libera-se da abordagem tradicional da “solução pontual” que podes ver noutro lugar no mercado. Em vez disso, tecemos uma rica tapeçaria que integra elementos como gestão de identidade e credenciais, gestão de acessos privilegiados e controlos de acesso a redes e aplicações.

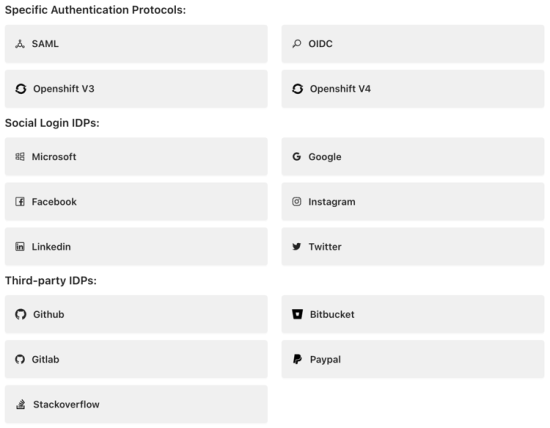

A base do nosso sistema é uma abordagem de segurança que prioriza a identidade, reforçada por integrações com provedores de identidade conhecidos, como Microsoft Entra ID (Azure AD), Google Workspace e Okta. Nosso recurso integrado de corretor de identidade também acomoda outros por meio de SAML ou OIDC. O Splashtop Secure Workspace oferece suporte a organizações que não usam um provedor de identidade externo, fornecendo um usuário integrado e um gerenciador de grupo como uma opção.

Introduzimos um cofre de segredos sem conhecimento, que constitui a base para o nosso gestor de palavras-passe e para a gestão de acessos privilegiados. Este cofre foi criado para auxiliar a gestão de credenciais individual e organizacional e facilitar o compartilhamento de segredos como senhas, chaves API e até tokens únicas. A beleza do nosso design de conhecimento zero é que você e você sozinho (não a Splashtop ou administradores de sistema) podem acessar os segredos em seu cofre, garantindo o máximo de privacidade. A descriptografia a pedido ocorre diretamente no teu dispositivo (desktop, aplicativos móveis, navegador) quando necessário e os segredos compartilhados só são descriptografados no ponto de uso. Isso protege a integridade das tuas credenciais e minimiza o risco de exposição.

Nossa plataforma está pronta para gerenciar o controle de acesso em três áreas distintas: aplicativos públicos baseados na Internet (SaaS), aplicativos privados situados no local e na cloud e acesso geral à rede/Internet. Temos como objetivo expandir a profundidade e a amplitude do suporte ao longo do tempo.

Para oferecer uma visão clara e uma solução de problemas fácil, construímos um sistema de observação de última geração, que discutiremos na próxima sessão; Claro, há muito mais debaixo do capô do que o que podemos partilhar numa única publicação de blogue. Se os recursos descritos aqui despertaram seu interesse, convidamos você a se inscrever para obter acesso antecipado ao nosso Espaço de Trabalho Seguro da Splashtop.

Políticas — O Motor por trás do Espaço de Trabalho Seguro

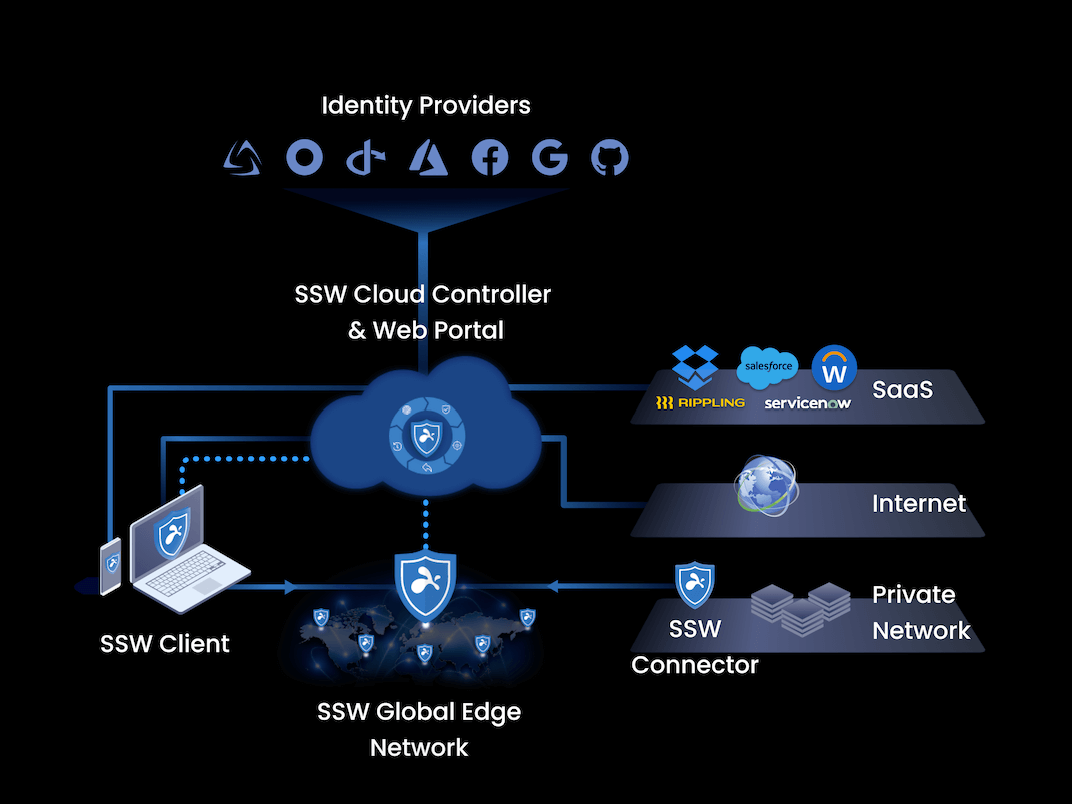

A nossa jornada começa com um pilar central do nosso sistema — políticas. Estes criam os esquemas que potenciam o nosso Espaço de Trabalho Seguro. O diagrama abaixo ilustra como o sistema do Espaço de Trabalho Seguro (consistindo no Cloud Controller, Portais Web e nossa Global Edge Network) bloqueia o acesso de clientes a aplicativos e recursos corporativos.

O papel das políticas é crucial. Além da configuração do direito de acesso, elas acrescentam uma dimensão adicional à decisão de saber se o acesso é permitido e sob que condições. Administradores de TI experientes, que configuraram produtos de acesso remoto, entendem que o poder desses produtos deriva de políticas abrangentes. No entanto, há uma arte de equilibrar a granularidade e expressabilidade dessas políticas com a simplicidade e facilidade de configuração. Concebemos a nossa plataforma para atingir o equilíbrio certo para ti.

Uma das chaves para tornar as políticas simplificadas e geríveis reside na adoção de políticas a nível do sistema em vez de ficar enredado em inúmeras políticas específicas para domínios. Agora, gostaria de aprofundar duas dessas políticas para todo o sistema no nosso sistema: políticas unificadas e políticas de dispositivos.

Políticas Unificadas a Nível Organizacional

Muitas organizações lutam por um padrão de segurança consistente guiado pelas melhores práticas do setor ou pela conformidade regulamentar. Hoje, os administradores de TI muitas vezes encontram-se numa ação de malabarismo, tentando implementar políticas uniformes em diferentes esquemas e modelos de objetos de segurança.

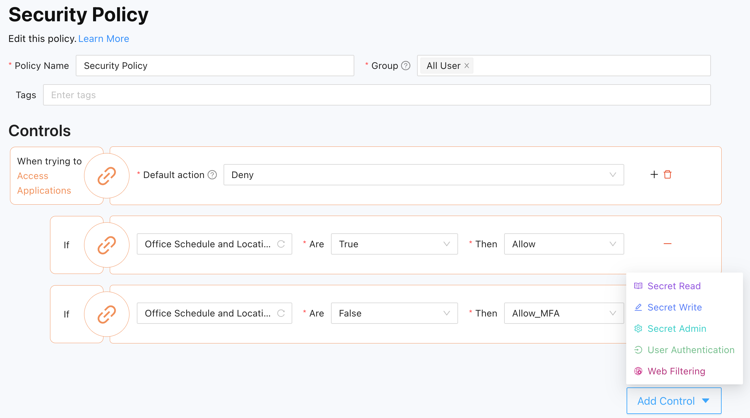

Com o Espaço de Trabalho Seguro da Splashtop, tornamos simples para os administradores de TI estabelecer um único sistema de políticas unificadas no nível organizacional. Como podes ver, estas políticas abrangem uma série de elementos, desde autenticação e autorização às condições de acesso dos aplicativos, condições de acesso secreto e até filtragem web. Ao implementar essas políticas num lugar consolidado, as organizações podem manter práticas padronizadas de gestão de acessos em toda a organização.

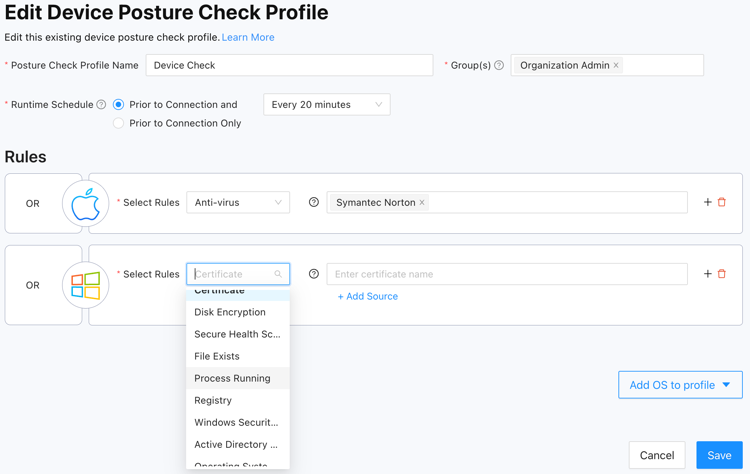

Políticas de inscrição de dispositivos e postura de segurança

Do mesmo modo, acreditamos na manutenção de um padrão de segurança uniforme para todos os dispositivos corporativos. O Espaço de Trabalho Seguro da Splashtop oferece uma maneira direta de garantir que cada dispositivo atenda ao nível apropriado de segurança antes que o acesso seja concedido. Com um conjunto rico de controlos que examinam aspetos como definições de encriptação de disco, configuração de firewall, presença de software antivírus, versões do sistema operativo e outros atributos do sistema, os administradores de TI podem implementar as salvaguardas certas para minimizar o risco de dispositivos comprometidos.

O Espaço de Trabalho Seguro da Splashtop também controla o registro de dispositivos no sistema, permitindo aprovações de TI em loop conforme necessário para confirmar a identidade do dispositivo. Cada tentativa de acesso passa por verificações minuciosas baseadas em certificados para validar a identidade desses dispositivos.

Políticas de Acesso ao Nível Secreto e de Aplicação

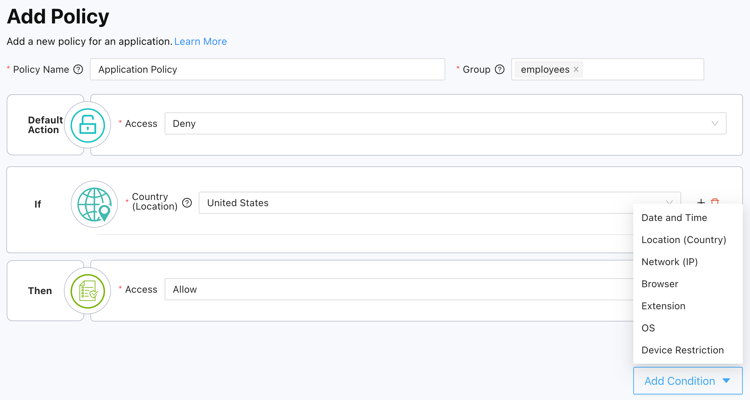

Com as políticas de base implementadas com segurança através de políticas unificadas e de dispositivos, os administradores de TI podem ir um pouco mais além definindo políticas de acesso condicional a níveis secretos e de aplicação.

Estas políticas granulares consideram uma variedade de fatores, como tempo, localização, dispositivo, rede, navegador e sistema operativo, dando aos administradores de TI uma precisão e um controlo inigualáveis sobre quem pode aceder a aplicações e segredos. Quanto mais cuidadosamente os administradores de TI ajustarem as regras de acesso condicional, maior a sua capacidade de criar flexibilidade e segurança aprimorada nos processos de gerenciamento de acesso da organização.

Definir o palco para a configuração da aplicação

Antes, discutimos políticas para o acesso a aplicações, que representam os recursos que pretendemos proteger. Vamos agora virar o nosso foco na configuração desses aplicativos.

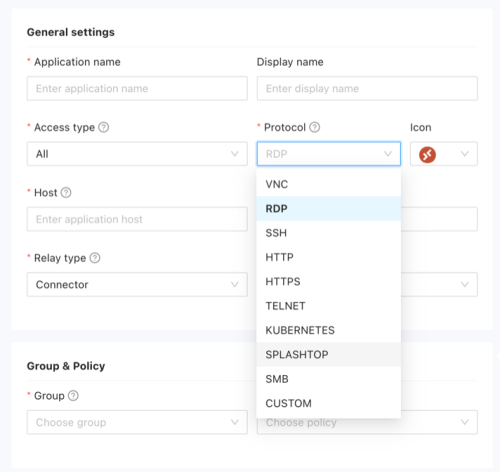

A nossa plataforma pode vedar acesso a uma série de tipos de aplicações. As categorias de aplicativos incluem aplicativos SaaS privados ou públicos, acesso RDP ou VNC a dispositivos Windows, Mac ou Linux, compartilhamentos de arquivos (Microsoft SMB) ou até mesmo um fluxo de vídeo de uma câmera de vigilância instalada em seu escritório ou ponto de venda. Com o Espaço de Trabalho Seguro – para protocolos selecionados como RDP, VNC, telnet, SSH e controle Kubernetes – podemos fornecer acesso de cliente e acesso baseado em navegador sem cliente a partir de qualquer navegador compatível com HTML5 popular.

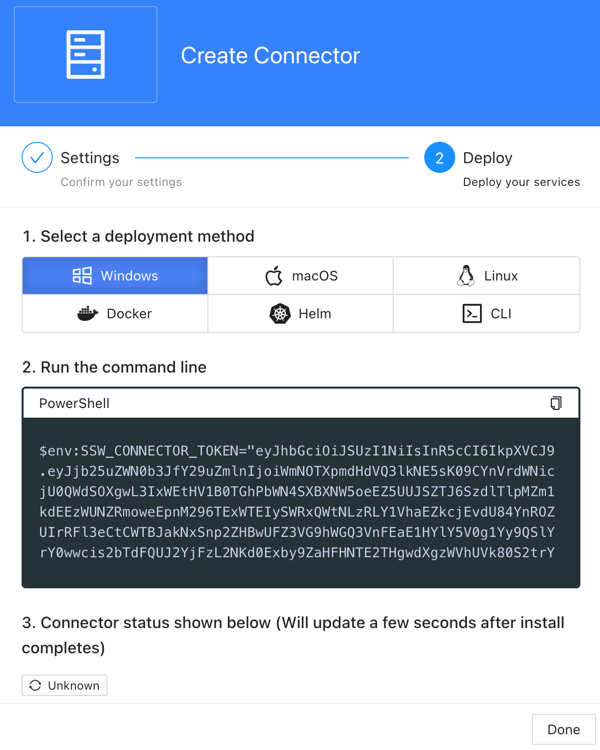

No Espaço de Trabalho Seguro, os aplicativos públicos referem-se a soluções SaaS que fornecem acesso por meio de mecanismos de Single Sign-On (SSO), como SAML e OIDC. Por outro lado, as aplicações privadas podem ser executadas na internet ou numa rede privada e tipicamente não suportam a integração SSO padrão. Para aplicativos hospedados em uma rede privada, o Espaço de Trabalho Seguro da Splashtop Connectors permite acesso contínuo. Esses conectores são instalados nas redes privadas que hospedam os aplicativos, seja em escritórios remotos, campus de empresas, data centers privados ou até mesmo nuvens privadas virtuais dentro de nuvens públicas, como Google, AWS e Microsoft Azure. Eis um instantâneo das diversas opções de implementação disponíveis para os nossos conectores:

As políticas de acesso condicional discutidas na seção anterior controlam o acesso a esses aplicativos configurados. Além disso, o nosso cofre de segredos incorporado facilita a atribuição de segredos partilhados para o acesso às aplicações. Este recurso permite que tanto funcionários como partes externas acessem aplicativos sem precisarem se lembrar dos detalhes de login ou saber as senhas.

Depois de configurados os aplicativos, eles aparecem no portal web Espaço de Trabalho Seguro, extensões do navegador e aplicações desktop e móveis, permitindo acesso seguro com “um clique” aos aplicativos atribuídos com base na associação do grupo do usuário na organização.

Desvendar a Partilha de Acesso Seguro e Conveniente

Vamos passar para um caso de uso em que já toquei antes: acesso perfeito e seguro de terceiros. Graças ao cofre de segredos integrado, aos recursos de gerenciamento de acesso privilegiado e aos métodos de acesso público e privado, o Espaço de Trabalho Seguro da Splashtop permite o compartilhamento contínuo de aplicativos para funcionários e terceiros.

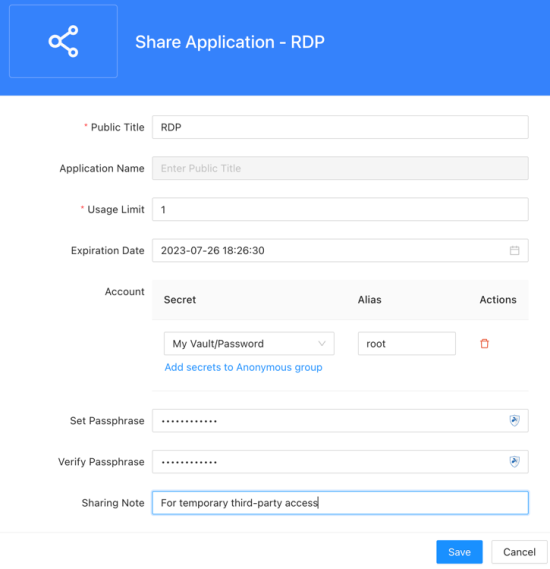

Eis um vislumbre de como é a configuração de partilha de aplicações para o acesso de terceiros:

Para visualizar isso em ação, assista este breve vídeo:

O vídeo demonstra como Espaço de Trabalho Seguro da Splashtop permite o compartilhamento ad-hoc de acesso com terceiros usando um link de acesso temporário. Além disso, a plataforma dá à TI o poder de integrar rapidamente terceiros que têm compromissos mais longos com a organização — como contratantes, estagiários e auditores — ao aproveitar os Fornecedores de Identidades (IDPs). Permite também o uso de credenciais dinâmicas que permitem a partilha de acesso a aplicações privadas (através de uma frase-senha, por exemplo) sem revelar as credenciais reais.

Resolve um problema contínuo que os administradores de TI não resolveram, mesmo depois de tentarem combinar vários produtos.

Vigilância Constante: Chave para a Segurança

Um aspeto essencial de qualquer plataforma de acesso seguro é a capacidade de monitorizar e registar todos os eventos. O Espaço de Trabalho Seguro da Splashtop equipa os administradores de TI com ferramentas de gerenciamento de sessões em tempo real. Isso permite que supervisionem sessões de usuários ativas, encerrá-las, se necessário, e fiscalizar a gravação da sessão para auditoria e conformidade. Esta visibilidade e controlo em tempo real das sessões aumenta a segurança e impulsiona o gerenciamento eficiente de sessões.

Além disso, a nossa plataforma oferece visibilidade completa através dos registos de eventos e das gravações de vídeo de sessão. Ao aproveitar os dados ricos de telemetria, as organizações podem obter informações sobre uma grande variedade de eventos e rever as gravações de sessões conforme necessário. Esta visibilidade abrangente fortalece a postura de segurança de toda a organização.

Experimente Você Mesmo

Embora tenhamos discutido os principais aspectos do Splashtop Secure Workspace, há muitos outros recursos que estou animado para compartilhar com você. A melhor maneira de experimentar realmente todo o potencial da plataforma é inscrever-se para o acesso antecipado.

Enquanto espera para ter acesso, sinta-se livre para explorar a documentação do Secure Workspace e outros recursos de aprendizagem à tua disposição.

Em minha próxima postagem no blog, demonstrarei uma aplicação prática e real de como o Espaço de Trabalho Seguro da Splashtop pode controlar o acesso ao seu modelo de idioma largo privado (LLM) - na verdade, seu próprio "ChatGPT" pessoal que não vazará acidentalmente seus dados . Fique atento!