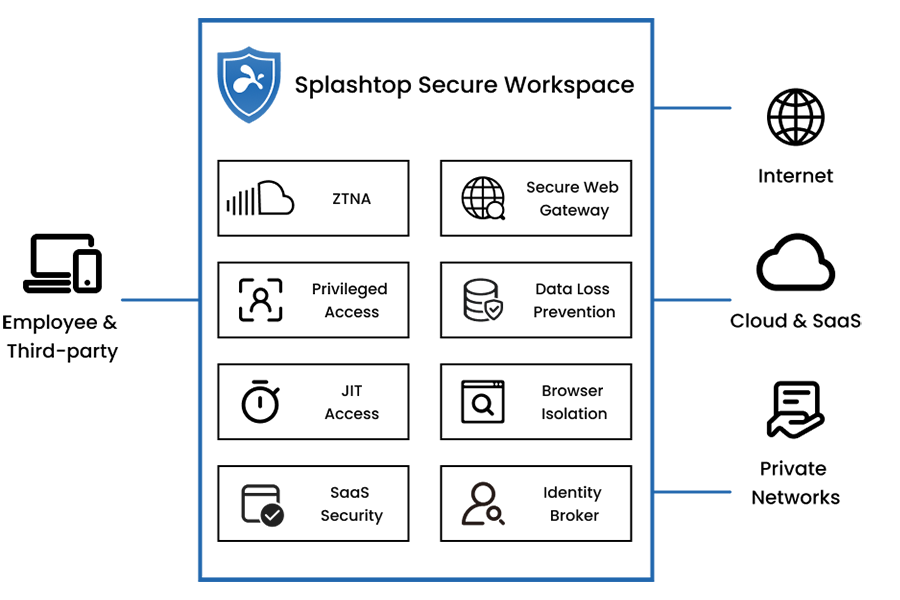

Zero Trust Simplificado

Plataforma de Acesso Seguro Unificado com SSE e SASE Serviços

Retira a tua VPN e abraça o acesso à rede de confiança zero (ZTNA) da próxima geração

Imponha políticas de confiança zero e de negação padrão para os usuários que acessam seus recursos internos. Esta abordagem é mais rápida e mais segura do que uma VPN, uma vez que evita o movimento lateral e o retrocesso do tráfego.

Acesso Seguro de Terceiros com Gravação de Sessões e Monitorização em Tempo Real

Acesso poderoso, sem credenciais, com duração limitada e na hora certa (JIT) através da Gestão de Acesso Privilegiado Remoto (RPAM). Proteja-se contra ameaças da Internet e perda de dados com o Remote Browser Isolation (RBI). Suporte para BYOD, acesso sem cliente e dispositivos não gerenciados, abrangendo ambientes de TI e OT.

Segurança Zero Trust de Última Geração

![Blue outline icon of a computer monitor with a triangular warning sign containing an exclamation mark in front, suggesting a computer or display error or alert.]()

Rede Zero Trust

Alternativa mais segura e rápida às VPNs legadas com micros segmentação, reduzindo os movimentos laterais.

![Blue outline icon of an ID card with a user silhouette and horizontal lines, accompanied by a large check mark in a circle, indicating verification or approval.]()

Acesso Menos Privilegiado

O Zero Trust protege o acesso apenas ao que é necessário com base na identidade, função, dispositivo e contexto de rede.

![Blue outline icon of a computer monitor with a video camera symbol in the top right corner, suggesting video calling or video conferencing.]()

Monitorização de Sessões ao Vivo

As sessões remotas são monitoradas, controladas e gravadas, com visibilidade total das atividades do usuário.

Facilidade de Utilização

![A blue line forms a square on the left, then curves upward into a large arrow pointing diagonally to the top right on a light gray background.]()

Facilidade de Implantação

Não há mais gestão complexa de políticas VPN. O acesso seguro e a conectividade podem ser configurados em minutos.

![A blue outline of a clock showing 3 o’clock, with bold hour markers at 12, 1, 2, and 3, on a light gray background.]()

Acesso Na Hora Certa

Os usuários obtêm acesso temporário aos recursos apenas quando necessário, com tempo limitado e permissões precisas.

![Blue outline icon of an open laptop connected to a network node below, symbolizing a computer linked to a network. The background is light gray.]()

Acesso ZTNA Sem Agente

O acesso ZTNA sem agente elimina a necessidade de instalação de software e permite a integração rápida de fornecedores de terceiros e usuários de BYOD.

Transformando o Acesso Seguro com o Espaço de Trabalho Seguro da Splashtop

Yanlin Wang, vice-presidente de tecnologia avançada, explica como quebrar o molde de segurança para permitir o acesso seguro a recursos em qualquer lugar

Gerenciamento de identidade e acesso explicado: um guia completo para o IAM

No cenário digital em rápida evolução, a necessidade de proteger dados confidenciais e gerenciar o acesso do usuário de forma eficaz nunca foi tão crítica.

Como Mitigar o Ataque XZ Backdoor Supply Chain

Na era digital, os ataques à cadeia de suprimentos emergiram como um vetor de ameaça sofisticado, explorando a interconectividade dos ecossistemas de software modernos.

Protegendo o acesso de terceiros: A abordagem Na Hora Certa da Splashtop

No mundo das TI, a necessidade de acesso de terceiros é inegável, mas introduz riscos de cibersegurança que não podem ser descartados.