Ancora una volta, e per il 18° ottobre consecutivo, è il mese della consapevolezza della sicurezza informatica. Quest'anno l'obiettivo principale della Cybersecurity & Infrastructure Security Agency (CISA) è la sicurezza delle architetture di lavoro a distanza e dei lavoratori a distanza. Nel 2020, le organizzazioni sono passate rapidamente al lavoro completamente da remoto e molte di esse prevedono di continuare ad avere una forza lavoro remota totale o parziale su base permanente. Questo rapido passaggio al lavoro da remoto ha reso le organizzazioni vulnerabili a un panorama di minacce informatiche sempre più ampio.

Quanto sono estesi e variegati i cyberattacchi?

Basti pensare a un paio di 2021 intuizioni di importanti risorse di cybersecurity. Norton ha recentemente pubblicato un articolo, 115 statistiche e tendenze sulla cybersecurity che devi conoscere nel 2021- sono 115! Allo stesso tempo, il rapporto di Verizon 2021 Data Breach Investigations Report fornisce 119 pagine di dati e commenti su una serie di tipi di incidenti di cyberattacco, tra cui le 20 azioni più comuni e nefaste che i criminali hanno intrapreso quando hanno violato le organizzazioni nel 2021. Solo Verizon ha confermato e analizzato ben 5.258 violazioni di dati alla data di pubblicazione del rapporto, avvenuta nel settembre 2021. I leader delle aziende devono adottare misure difensive per proteggere le loro organizzazioni da queste crescenti minacce.

L'onere della sicurezza deve essere condiviso da tutti

È importante notare che la vulnerabilità di un'organizzazione agli attacchi informatici riguarda sia le persone che l'infrastruttura IT. Per questo motivo, un approccio alla sicurezza del tuo ambiente di lavoro remoto deve tenere conto dei più comuni fattori di rischio legati alle persone e dell'infrastruttura IT.

Fattori di rischio legati alle persone

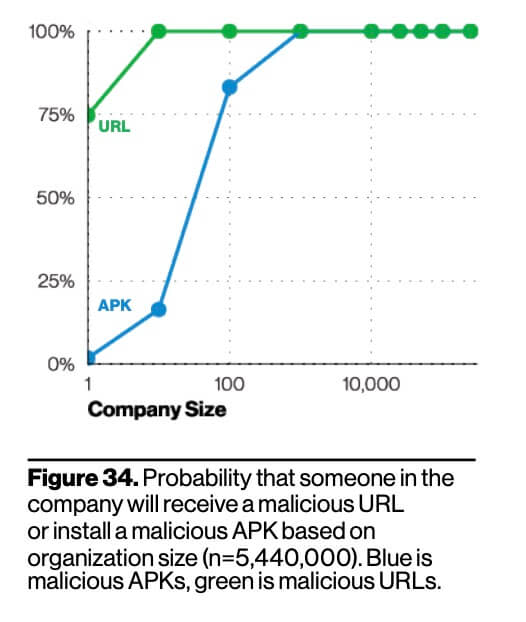

Come probabilmente saprai, l'anello più debole della difesa della sicurezza di un'organizzazione è solitamente l'utente finale. La maggior parte delle violazioni è causata da un semplice errore, come ad esempio un dipendente che clicca su un link dannoso, salva un file corrotto, utilizza una password debole o inoltra cose dannose ad altri. Infatti, secondo lo studio di Verizon, c'è il 100% di possibilità che il tuo personale venga preso di mira se la tua organizzazione ha 100 o più dipendenti.

Alla luce di ciò, ci sono due passi importanti che i leader dovrebbero fare per rendere i dipendenti più attenti:

Passo 1: chiedere ai dirigenti di promuovere la formazione di sensibilizzazione degli utenti finali

Quando un dirigente di livello C spinge le persone a fare formazione, questa viene fatta. Chiedi ai tuoi dirigenti di inviare messaggi che enfatizzino l'importanza della sicurezza e sottolineino che è una responsabilità di tutti. Il CISA ha pubblicato un paio di ottime risorse che possono aiutarti a rafforzare la formazione sulla sicurezza specifica per il lavoro a distanza:

Materiali di riferimento sul telelavoro per i lavoratori a domicilio

Caso d'uso per gli utenti remoti di Trusted Internet Connections 3.0

Fase 2: Stabilire le politiche di sicurezza dell'ambiente

Molte aziende hanno politiche di sicurezza. Tuttavia, per renderli davvero efficaci e garantire che le persone li rispettino, è necessario monitorarli, testarli e farli rispettare continuamente.

È importante notare che pochi incidenti di violazione dei dati sono causati da dipendenti "disonesti". Tuttavia, non si può dire chi sia stato compromesso. Ecco perché le aziende più performanti e i leader della sicurezza stanno adottando architetture di sicurezza più solide, in cui gli utenti possono accedere ad app, dati e altre risorse solo verificando continuamente le credenziali. Anche quando lo fanno, gli utenti possono accedere solo alle aree per le quali dispongono di permessi personalizzati.

Fattori di rischio legati all'IT

Inutile dire che quando si parla di cybersicurezza, c'è un flusso infinito di soluzioni e consigli per aiutarti a proteggere il tuo ambiente IT. Fortunatamente, la CISA ha raccolto un insieme mirato di risorse preziose, il Telework Reference Materials for Non-Federal Organizations. Queste risorse sono state sviluppate in collaborazione con i principali fornitori di soluzioni di sicurezza informatica ed esperti del settore. Coprono un'ampia gamma di raccomandazioni informatiche specifiche per il lavoro a distanza - 26 per l'esattezza.

Le VPN possono renderti vulnerabile agli attacchi informatici

Le persone che lavorano da remoto in genere utilizzano VPN e il protocollo di desktop remoto (RDP) per accedere alle applicazioni e ai dati di cui hanno bisogno per svolgere il loro lavoro. Questo ha portato i criminali informatici a sfruttare la debolezza della sicurezza delle password e le vulnerabilità delle VPN per accedere alla rete aziendale, rubare informazioni e dati e, peggio ancora, iniettare ransomware.

Secondo Reuters, l'hackeraggio del Colonial Pipeline dell'aprile 2021, che ha bloccato le forniture di petrolio nel sud-est degli Stati Uniti, è stato il risultato di un'effrazione della VPN. L'intrusione avrebbe potuto essere evitata se i responsabili dell'oleodotto avessero protetto la VPN con un'autenticazione a più fattori. L'organizzazione è stata fortunata a cavarsela con un pagamento di soli 5 milioni di dollari in Bitcoin, ma probabilmente dovrà affrontare controlli a lungo termine e danni al marchio.

Affidarsi a un accesso VPN è una proposta perdente per difendersi dai moderni attacchi informatici. Poiché la tecnologia VPN è vecchia di decenni, non può essere protetta come le moderne soluzioni di accesso, soprattutto quelle basate sul cloud. Inoltre, il successo di una VPN dipende dalla corretta configurazione da parte del tuo reparto IT. Le VPN vengono spesso sfruttate perché non esiste un modo standard per configurarle o distribuirne l'accesso.

L'accesso remoto può aiutare a risolvere i problemi di sicurezza del lavoro a distanza

Una soluzione di accesso remoto mitiga i rischi insiti nelle VPN, perché ti permette di limitare lo streaming dei dipendenti solo ai loro desktop. Ciò significa che i dati della tua rete aziendale sono protetti. I dipendenti che lavorano in remoto possono modificare un file se hanno ottenuto l'autorizzazione, altrimenti possono solo visualizzare i dati. Coloro che hanno accesso solo come visualizzatori non possono modificarlo, manipolarlo o scaricarlo. Questo è in netto contrasto con l'accesso basato su VPN che permette a qualsiasi utente con credenziali di scaricare dati a piacimento.

Le soluzioni di accesso remoto avanzate introducono ancora più funzioni di sicurezza, come l'autenticazione dei dispositivi, l'autenticazione a due fattori (2FA), single sign-on (SSO) e molto altro ancora per tenere al sicuro te e la tua organizzazione.

"Anche se c'è una curva di apprendimento quando si adottano le soluzioni di accesso remoto, con il partner giusto è possibile ridurla al minimo. Poiché Splashtop è stato progettato originariamente per il mercato consumer, il tempo necessario per impararlo è minimo. E per minimo intendo pochi minuti per l'utente medio". - Jerry Hsieh, direttore senior della sicurezza e della conformità di Splashtop

Conclusione: ci vuole un villaggio

Con le persone che lavorano da remoto, il panorama delle minacce che si allarga e gli attacchi informatici che si verificano con maggiore frequenza, le organizzazioni devono adottare un approccio olistico per affrontare le minacce emergenti alla cybersecurity del 2021. Ciò significa rafforzare la posizione difensiva sia delle persone che dell'architettura IT.

La buona notizia è che puoi apportare modifiche molto pragmatiche in poche aree per ottenere un sostanziale balzo in avanti nella protezione contro i cyberattacchi. Inoltre, è emerso chiaramente che sia il governo degli Stati Uniti che i leader del settore della sicurezza hanno raddoppiato gli sforzi per consentire e consigliare alle organizzazioni come la tua di gestire ambienti di lavoro remoti sicuri e protetti.

Noi di Splashtop siamo orgogliosi di offrire un elemento essenziale per un lavoro a distanza sicuro. Per saperne di più sulle caratteristiche di sicurezza dell'accesso remoto di Splashtop.

Risorse aggiuntive

Infografica sugli attacchi informatici: cosa bisogna sapere e consigli per la prevenzione

Il Dipartimento di Giustizia sviluppa una task force per contrastare i ransomware

I leader della sicurezza informatica: domande e risposte con Mark Lee e Sramana Mitra

Il software di accesso remoto di prossima generazione è la soluzione all'RDP non sicuro?

Per saperne di più sulle soluzioni di accesso e supporto remoto di Splashtop, visita la pagina dei prodotti.