Dit is het derde artikel in onze serie blogs over veilige toegang. Als u dat nog niet hebt gedaan, lees dan het inleidende stuk van Yanlin waarin de basis en visie voor onze veilige werkruimte wordt uitgelegd: Veilige toegang transformeren met Splashtop Secure Workspace, en zijn artikel over toepassingen in de praktijk: Transforming Secure Access: Real-World Applications of Splashtop Secure Workspace

Dieper graven met Splashtop Secure Workspace

Ik heb de holistische architectuur van Splashtop Secure Workspace in eerdere artikelen uiteengezet en laten zien hoe ons product uitdagende problemen uit de praktijk oplost. Dit derde artikel in onze serie gaat dieper in op een aantal functies waarmee we de use cases kunnen aanpakken die zijn uiteengezet in mijn vorige artikel, Veilige toegang transformeren: Toepassingen in de praktijk van Splashtop Secure Workspace.

Opfriscursus: Splashtop Security Workspace-productarchitectuur

Laten we teruggaan naar het hart van onze productarchitectuur, eerder geïllustreerd in mijn eerste artikel, Transforming Secure Access with Splashtop Secure Workspace.

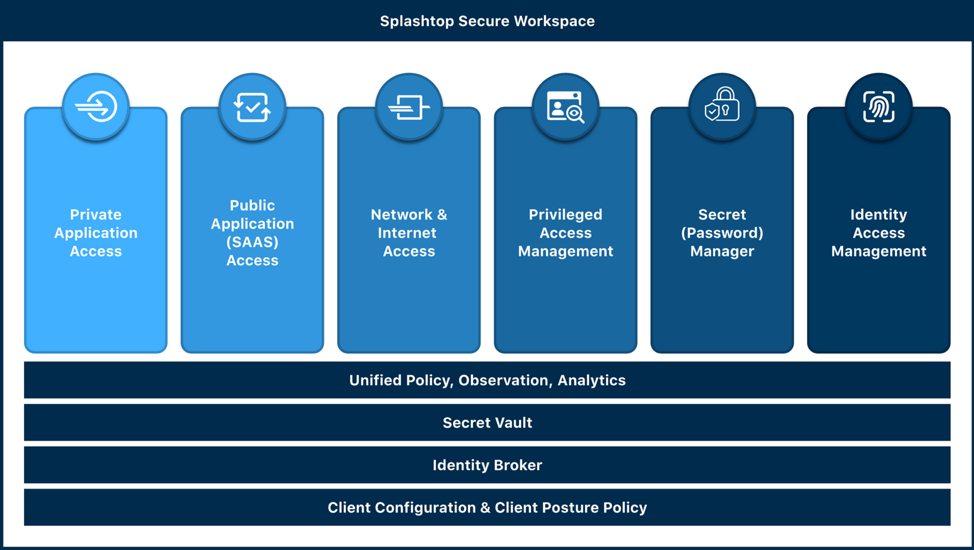

Onze architectuur breekt met de traditionele “point solution”-benadering die u elders in de markt kunt tegenkomen. In plaats daarvan hebben we een rijk tapijt geweven dat elementen integreert zoals identity- en credential management, privileged access management en netwerk- en applicatietoegangscontroles.

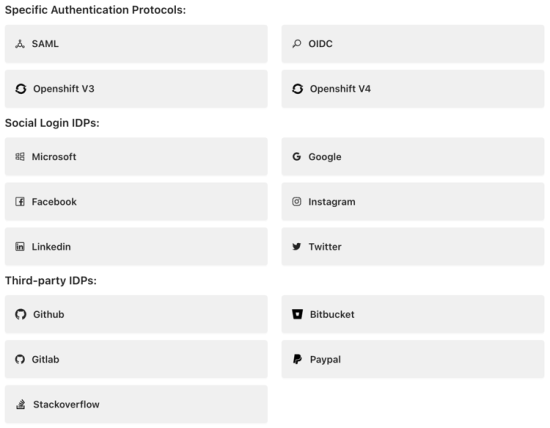

De kern van ons systeem is een benadering van beveiliging waarbij identiteit centraal staat, ondersteund door integraties met bekende identityproviders zoals Microsoft Entra ID (Azure AD), Google Workspace en Okta. Onze ingebouwde mogelijkheden voor identitybrokers zijn ook geschikt voor anderen via SAML of OIDC. Splashtop Secure Workspace ondersteunt organisaties die geen externe identityprovider gebruiken door als optie een ingebouwde gebruikers- en groepsmanager te bieden.

We hebben een zero-knowledge secrets-vault geïntroduceerd, die de basis vormt voor onze passwordmanager en privileged access management frontends. Deze vault is ontworpen om zowel individueel als organisatorisch credential management te ondersteunen en het delen van geheimen zoals wachtwoorden, API-keys en zelfs eenmalige tokens te vergemakkelijken. Het mooie van ons zero-knowledge-ontwerp is dat u en u alleen (niet Splashtop of systeembeheerders) toegang hebben tot de geheimen in uw vault, waardoor maximale privacy wordt gegarandeerd. On-demand decodering vindt rechtstreeks op uw apparaat (desktop, mobiele apps, browser) plaats wanneer dat nodig is, en gedeelde geheimen worden alleen gedecodeerd op het point of use. Dit beschermt de integriteit van uw inloggegevens en minimaliseert het risico op blootstelling.

Ons platform staat klaar om toegangscontrole te beheren in drie verschillende arena's: openbare op internet gebaseerde applicaties (SaaS), privéapplicaties die zich zowel op locatie als in de cloud bevinden, en algemene netwerk-/internettoegang. We streven ernaar om de ondersteuning in de diepte en breedte in de loop van de tijd uit te breiden.

Om een duidelijk beeld te geven en eenvoudige probleemoplossing te bieden, hebben we een geavanceerd observatiesysteem gebouwd, dat we in de volgende sessie zullen bespreken; Er zit natuurlijk veel meer onder de motorkap dan wat we in een enkele blogpost kunnen delen. Als de hier beschreven functies uw interesse hebben gewekt, nodigen we u van harte uit om u aan te melden voor early access tot onze Splashtop Secure Workspace.

Beleid — De motor achter Secure Workspace

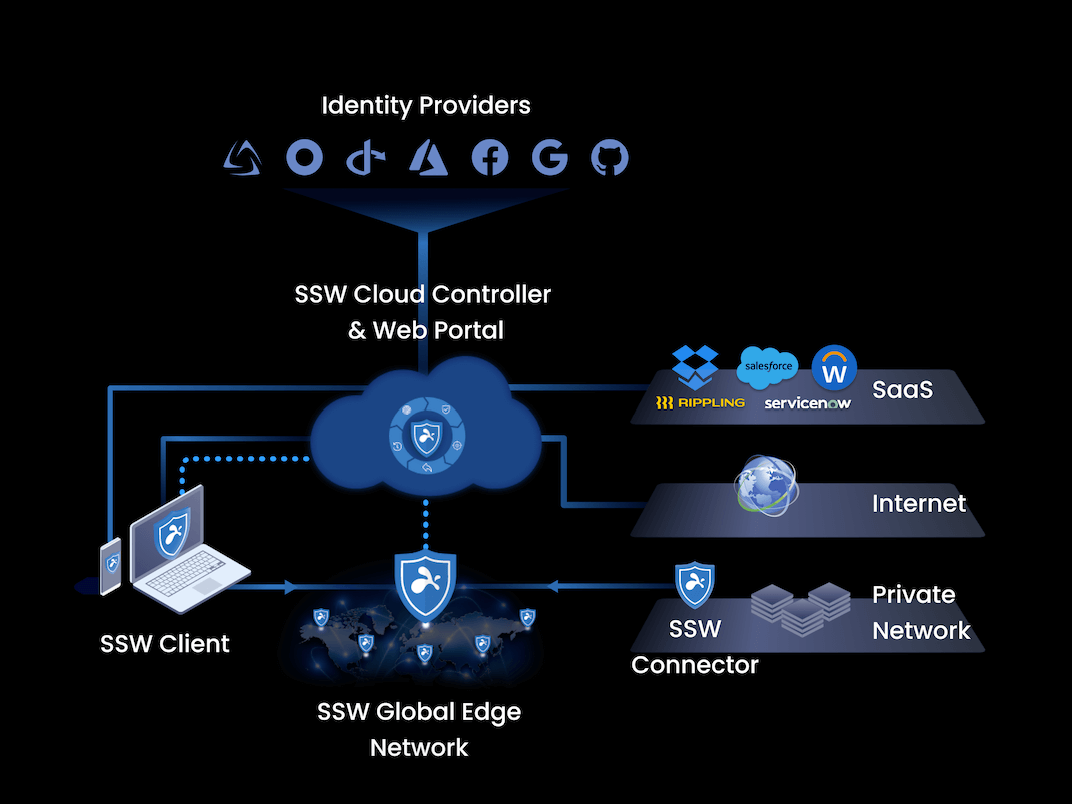

Onze reis begint met een kernpijler van ons systeem: beleid. Dit creëert de blauwdrukken die onze Secure Workspace aandrijven. Het onderstaande diagram illustreert hoe het Secure Workspace-systeem (bestaande uit de cloud, webportals en ons Global Edge Network) de toegang van klanten tot bedrijfsapplicaties en -bronnen verhindert.

De rol van het beleid is cruciaal. Naast de inrichting van het toegangsrecht voegen ze een extra dimensie toe aan de beslissing of toegang is toegestaan en onder welke voorwaarden. Doorgewinterde IT-beheerders die remote accessproducten hebben geconfigureerd, begrijpen dat de kracht van deze producten voortkomt uit een uitgebreid beleid. Toch is het een kunst om de gedetailleerdheid en uitdrukbaarheid van dit beleid af te wegen tegen de eenvoud en het gemak van configuratie. We hebben ons platform ontworpen om voor u de juiste balans te vinden.

Een van de sleutels om beleid gestroomlijnd en beheersbaar te maken, is het aannemen van systeembreed beleid in plaats van verstrikt te raken in talloze domeinspecifieke beleidsmaatregelen. Nu wil ik graag ingaan op twee van dergelijke systeembrede beleidsregels onder ons systeem: uniform beleid en apparaatbeleid.

Uniform beleid op organisatieniveau

Veel organisaties streven naar een consistente beveiligingsstandaard, geleid door best practices in de branche of naleving van wet- en regelgeving. Tegenwoordig moeten IT-beheerders alle bordjes in de lucht houden en proberen ze uniform beleid te implementeren voor verschillende schema's en beveiligingsobjectmodellen.

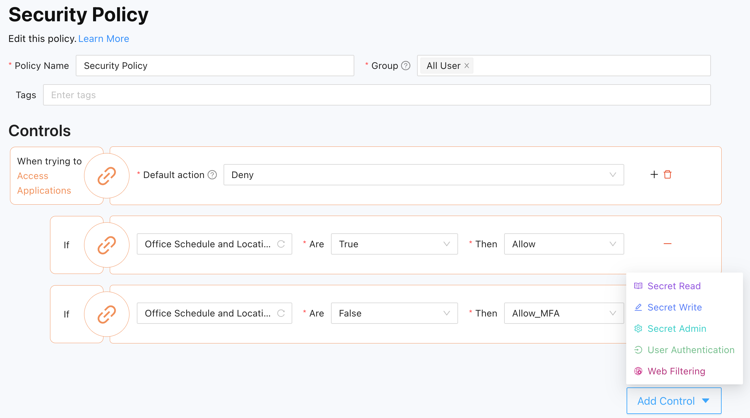

Met Splashtop Secure Workspace hebben we het voor IT-beheerders eenvoudig gemaakt om één uniform beleidssysteem op organisatieniveau op te zetten. Zoals u kunt zien, dekt dit beleid een reeks elementen, van authenticatie en autorisatie tot toegangsvoorwaarden voor applicaties, voorwaarden voor geheime toegang en zelfs webfiltering. Door dit beleid op één geconsolideerde plaats te implementeren, kunnen organisaties gestandaardiseerde praktijken voor toegangsbeheer handhaven in de hele organisatie.

Het inschrijven van apparaten en beveiligingsbeleid

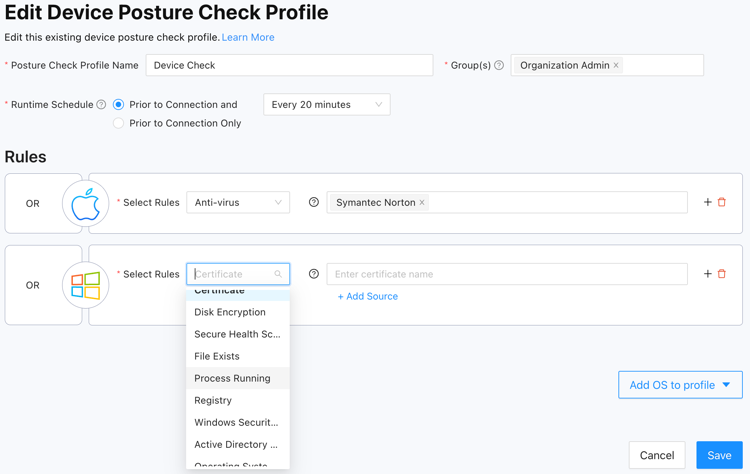

Evenzo geloven we in het handhaven van een uniforme beveiligingsstandaard voor alle bedrijfsapparaten. Splashtop Secure Workspace biedt een eenvoudige manier om ervoor te zorgen dat elk apparaat voldoet aan het juiste beveiligingsniveau voordat toegang wordt verleend. Met een uitgebreide set controles die aspecten onderzoeken zoals schijfversleutelingsinstellingen, firewallconfiguratie, aanwezigheid van antivirussoftware, versies van besturingssystemen en andere systeemattributen, kunnen IT-beheerders de juiste beveiligingen implementeren om het risico van gecompromitteerde apparaten te minimaliseren.

Splashtop Secure Workspace regelt ook de inschrijving van apparaten op het systeem, waardoor IT-in-the-loop goedkeuringen mogelijk zijn om de identiteit van het apparaat te bevestigen. Elke toegangspoging ondergaat grondige op certificaten gebaseerde controles om de identiteit van deze apparaten te valideren.

Toegangsbeleid op applicatie- en geheimniveau

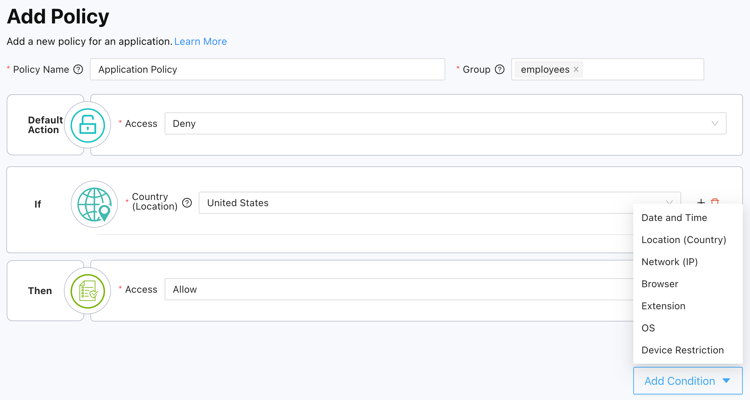

Met basisbeleid veilig ingevoerd via uniform beleid en apparaatbeleid, kunnen IT-beheerders een stap verder gaan door beleid voor voorwaardelijke toegang te definiëren op applicatie- en geheimniveau.

Dit gedetailleerde beleid houdt rekening met verschillende factoren, zoals tijd, locatie, apparaat, netwerk, browser en besturingssysteem, waardoor IT-beheerders ongeëvenaarde precisie en controle hebben over wie toegang heeft tot applicaties en geheimen. Hoe zorgvuldiger IT-beheerders regels voor voorwaardelijke toegang verfijnen, hoe groter hun vermogen om flexibiliteit en verbeterde beveiliging in te bouwen in de toegangsbeheerprocessen van de organisatie.

De weg vrijmaken voor applicatieconfiguratie

Eerder bespraken we het beleid voor toegang tot applicaties, die de bronnen vertegenwoordigen die we willen beveiligen. Laten we nu onze focus richten op de configuratie van deze applicaties.

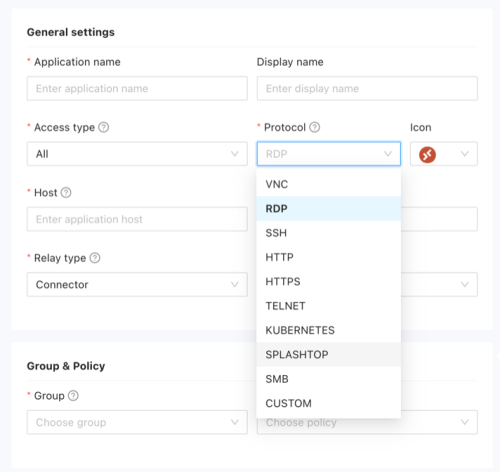

Ons platform kan toegang tot veel verschillende applicaties bieden. Applicatiecategorieën zijn onder meer private of publieke SaaS-applicaties, RDP- of VNC-toegang tot Windows-, Mac- of Linux-apparaten, fileshares (Microsoft SMB) of zelfs een videostream van een bewakingscamera in uw kantoor of winkel. Met Secure Workspace - voor geselecteerde protocollen zoals RDP, VNC, telnet, SSH en Kubernetes-controle - kunnen we zowel clienttoegang als clientloze browsergebaseerde toegang bieden vanuit elke populaire HTML5-compatibel browser.

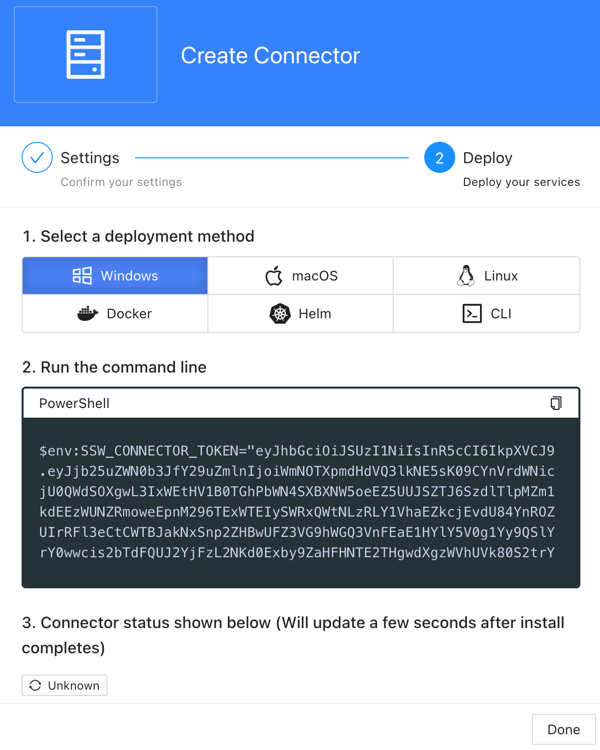

In Secure Workspace verwijzen openbare applicaties naar SaaS-oplossingen die toegang bieden via Single Sign-On (SSO)-mechanismen zoals SAML en OIDC. Aan de andere kant kunnen privé-applicaties op internet of een privé-netwerk draaien en ondersteunen ze doorgaans geen standaard SSO-integratie. Voor applicaties die op een privénetwerk worden gehost, zorgen Splashtop Secure Workspace Connectors voor naadloze toegang. Deze connectors worden geïnstalleerd binnen de privénetwerken die de applicaties hosten, of het nu gaat om externe kantoren, bedrijfscampussen, privédatacenters of zelfs virtual privéclouds binnen openbare clouds, zoals Google, AWS en Microsoft Azure. Dit is een snapshot van de verschillende implementatieopties die beschikbaar zijn voor onze connectoren:

Het beleid voor voorwaardelijke toegang dat in de vorige sectie is besproken, regelt de toegang tot deze geconfigureerde toepassingen. Bovendien vergemakkelijkt onze ingebouwde secrets-vault de toewijzing van gedeelde geheimen voor toegang tot applicaties. Met deze functie kunnen zowel medewerkers als externe partijen toegang krijgen tot applicaties zonder dat ze inloggegevens hoeven te onthouden of de wachtwoorden hoeven te weten.

Zodra applicaties zijn geconfigureerd, verschijnen ze in het Secure Workspace-webportal, in browserextensies en desktop- en mobiele applicaties, waardoor met één klik beveiligde toegang tot de toegewezen applicaties mogelijk is op basis van het groepslidmaatschap van de gebruiker binnen de organisatie.

De onthulling van veilig en gemakkelijk delen van toegang

Laten we verder gaan met een use-case die ik eerder heb genoemd: naadloze en veilige toegang door derden. Dankzij de geïntegreerde secrets-vault, functies voor privileged accessmanagement en openbare en privé-accessmethoden, maakt Splashtop Secure Workspace het naadloos delen van applicaties mogelijk voor zowel werknemers als derden.

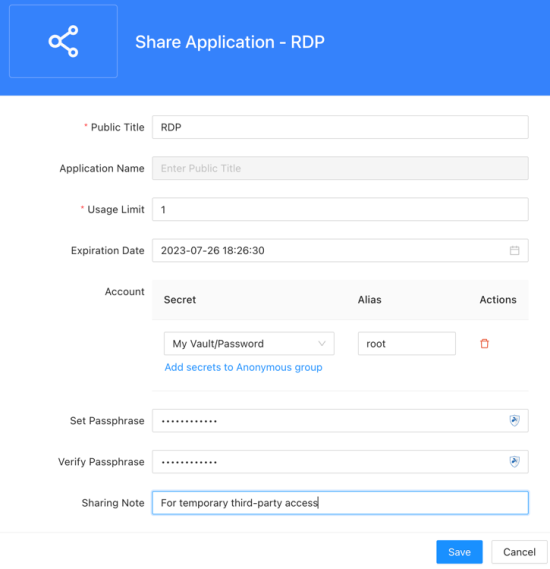

Hier is een glimp van hoe de configuratie van het delen van toepassingen eruit ziet voor toegang door derden:

Bekijk deze korte video om dit in actie te zien:

De video laat zien hoe Splashtop Secure Workspace het ad-hoc delen van toegang met derden mogelijk maakt met behulp van een tijdelijke toegangslink. Bovendien geeft het platform IT de mogelijkheid om snel derden te kunnen onboarden die langere tijd bij de organisatie betrokken zijn, zoals zzp'ers, stagiaires en toezichthouders, door gebruik te maken van Identity Providers (IDP's). Het maakt ook het gebruik van dynamische inloggegevens mogelijk waarmee toegang tot privétoepassingen kan worden gedeeld (bijvoorbeeld via een wachtwoordzin) zonder de daadwerkelijke inloggegevens te onthullen.

Het lost een aanhoudend pijnpunt waarmee IT-beheerders maar bleven worstelen, zelfs nadat ze meerdere producten hebben proberen te combineren.

Constante waakzaamheid: sleutel tot veiligheid

Een essentieel aspect van elk beveiligd toegangsplatform is de mogelijkheid om alle gebeurtenissen te monitoren en te loggen. Splashtop Secure Workspace voorziet IT-beheerders van realtime tools voor sessiebeheer. Hierdoor kunnen ze toezicht houden op actieve gebruikerssessies, deze indien nodig beëindigen en sessie-opname afdwingen voor auditing en naleving. Deze real-time zichtbaarheid en controle over sessies verbetert de beveiliging en bevordert efficiënt sessiebeheer.

Bovendien biedt ons platform uitgebreide zichtbaarheid door middel van eventlogs en video-opnamen van sessies. Door gebruik te maken van rijke telemetriegegevens kunnen organisaties inzicht krijgen in een breed scala aan gebeurtenissen en indien nodig sessie-opnamen bekijken. Deze uitgebreide zichtbaarheid versterkt de security-houding van de hele organisatie.

Ervaar het zelf

Hoewel we de belangrijkste aspecten van Splashtop Secure Workspace al hebben besproken, zijn er nog veel meer functies waar ik het graag met u over zou willen hebben. De beste manier om het volledige potentieel van het platform echt te ervaren, is door u aan te melden voor 'early access'.

Terwijl u wacht op toegang, staan de Secure Workspace-documentatie en andere leermiddelen reeds tot uw beschikking.

In mijn volgende blogpost zal ik een praktische, real-world toepassing demonstreren van hoe Splashtop Secure Workspace de toegang tot uw privé large language model (LLM) kan regelen - inderdaad, uw eigen persoonlijke "ChatGPT" die uw gegevens niet per ongeluk zal lekken. Blijf ons volgen!