Mais uma vez, e pelo dia 18° outubro consecutivo, estamos no Mês de Conscientização sobre Segurança Cibernética. O principal ponto para a Agência de Segurança Cibernética e de Infraestrutura (CISA) deste ano é a segurança de arquiteturas de trabalho remoto e trabalhadores remotos. Em 2020, as organizações fizeram uma transição rápida para o trabalho totalmente remoto, e muitas planejam continuar com a força de trabalho remota total ou parcial de forma permanente. Essa rápida mudança para o trabalho remoto deixou as organizações vulneráveis a um cenário extenso de ameaças de ataques cibernéticos.

Quão extensos e variados são os ciberataques?

Considera apenas um par de insights de 2021 liderando recursos de segurança cibernética. Norton publicou recentemente um artigo, 115 estatísticas e tendências de cibersegurança que precisas de conhecer em 2021- isso é 115! Ao mesmo tempo, o relatório da Verizon 2021 Data Breach Investigations Report fornece 119 páginas de dados e comentários em torno de uma série de tipos de incidentes de ciberataque, incluindo as 20 acções mais comuns e nefastas que os criminosos tomaram quando violaram organizações em 2021. Só a Verizon tinha confirmado e analisado 5.258 violações de dados completos até à data de publicação do relatório, em Setembro de 2021. Os líderes da empresa devem tomar medidas defensivas para proteger as suas organizações contra estas ameaças crescentes.

O fardo da segurança deve ser compartilhado por todos

É importante observar que a vulnerabilidade de uma organização a ataques cibernéticos está relacionada às pessoas e à infraestrutura de TI. Por esse motivo, uma abordagem de segurança para o seu ambiente de trabalho remoto deve levar em conta os fatores de risco mais comuns relacionados às pessoas, bem como os fatores de risco da infraestrutura de TI.

Fatores de risco relacionados às pessoas

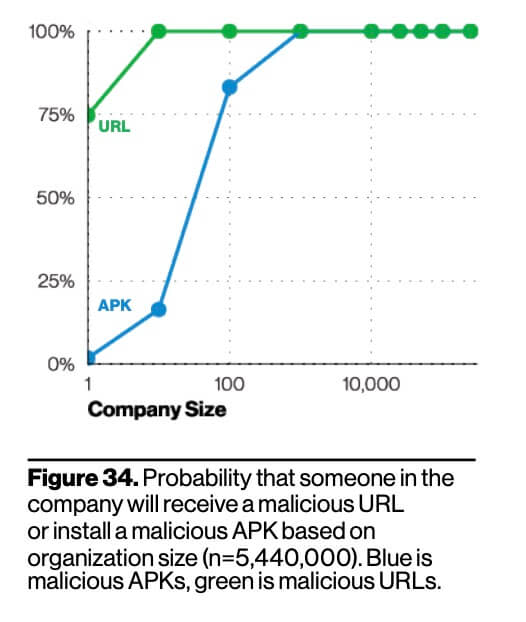

Como provavelmente sabes, o elo mais fraco na defesa de segurança de qualquer organização é normalmente o utilizador final. A maioria das violações são causadas por um simples erro, como um empregado clicar num link prejudicial, guardar um ficheiro corrompido, usar uma palavra-passe fraca, ou reencaminhar coisas prejudiciais para outros. De facto, de acordo com o estudo da Verizon, existe uma hipótese de 100% de que o teu pessoal seja alvo se a tua organização tiver 100 ou mais empregados.

Tendo em conta isto, existem dois grandes passos que os líderes devem dar para tornar os empregados mais vigilantes:

Etapa 1: Fazer com que os executivos promovam o treinamento de conscientização do usuário final

Quando um executivo de nível C obriga as pessoas a realizar um treinamento, ele é feito. Faça com que seus executivos enviem mensagens que enfatizem a importância da segurança e enfatizem que é responsabilidade de todos. O CISA publicou alguns ótimos recursos que podem ajudar a reforçar seu treinamento de segurança específico para trabalho remoto:

Passo 2: Estabelecer políticas de segurança vivas

Muitas empresas têm políticas de segurança. No entanto, para torná-las realmente eficazes e garantir que as pessoas cumpram com elas, você deve monitorá-las, testá-las e aplicá-las continuamente.

É importante observar que poucos incidentes de violação de dados são causados por funcionários “desonestos”. Ainda assim, você não pode dizer quem foi comprometido. É por isso que empresas líderes de segurança e de alto desempenho estão adotando arquiteturas de segurança mais fortes, em que os usuários só podem obter acesso a aplicativos, dados e outros recursos verificando continuamente as credenciais. E mesmo quando o fazem, os usuários só podem acessar as áreas para as quais têm permissões personalizadas.

Factores de risco relacionados com as TI

É claro que, quando se trata de segurança cibernética, há um fluxo infinito de soluções e conselhos para ajudá-lo a proteger seu ambiente de TI. Felizmente, a CISA reuniu um conjunto central de recursos valiosos, os Materiais de Referência de Trabalho Remoto para Organizações Não Federais. Esses recursos foram desenvolvidos em colaboração com os principais fornecedores de soluções de segurança de TI e especialistas do setor. Eles cobrem uma ampla variedade de recomendações de TI específicas para trabalho remoto — 26 para ser exato.

As VPNs podem deixar-te vulnerável ao ciberataque

As pessoas que trabalham remotamente geralmente usam VPNs e protocolo de área de trabalho remota (RDP) para acessar os aplicativos e os dados de que precisam para realizar seu trabalho. Isso levou os cibercriminosos a explorar a fraca segurança de senhas e vulnerabilidades de VPN para acessar a rede corporativa, roubar informações e dados e, o pior de tudo, injetar ransomwares.

De acordo com a Reuters, o hack de abril de 2021 do Oleoduto Colonial que congelou o fornecimento de petróleo para o sudeste dos EUA foi o resultado de uma invasão de VPN. A invasão provavelmente poderia ter sido evitada se os líderes do oleoduto tivessem protegido o VPN com autenticação multifatores. A organização teve a sorte de escapar pagando apenas US$5 milhões em Bitcoin, mas provavelmente enfrentará o escrutínio de longo prazo e danos à marca.

Contar com o acesso ao VPN é uma proposta perdedora ao se defender contra ataques cibernéticos modernos. A tecnologia de VPN já existe há décadas, e ela simplesmente não pode ser protegida da maneira que as soluções de acesso modernas, especialmente o acesso baseado em nuvem, pode ser. Sem contar que o sucesso do VPN precisa que o seu departamento de TI o configure da maneira correta. Muitas vezes, os VPNs são explorados porque não há uma maneira padrão de configurá-los ou de distribuir o acesso.

O acesso remoto pode ajudar nos desafios de segurança no trabalho remoto

Uma solução de acesso remoto reduz os riscos inerentes aos VPNs, pois permite restringir o fluxo de funcionários apenas aos seus desktops. Isso significa que os dados em sua rede corporativa estão protegidos. Os funcionários que trabalham remotamente podem editar um arquivo se tiverem a permissão concedida, caso contrário, eles só poderão visualizar os dados. Aqueles com acesso de visualização somente não podem modificar, manipular ou até mesmo fazer o download dos arquivos. Isso contrasta fortemente com o acesso baseado em VPN, que permite que qualquer usuário credenciado baixe dados à vontade.

As soluções avançadas de acesso remoto apresentam ainda mais recursos de segurança, como autenticação de dispositivo, autenticação de dois fatores (2FA), login único (SSO) e muito mais para manter você e sua organização seguros.

"Embora haja uma curva de aprendizagem à medida que as pessoas adoptam soluções de acesso remoto, podes minimizar isso com o parceiro certo. Uma vez que o Splashtop foi originalmente concebido para o mercado de consumo, o tempo necessário para o aprender é mínimo. E por mínimo, quero dizer em poucos minutos para o utilizador médio". - Jerry Hsieh, Director Sénior de Segurança e Compliance na Splashtop

Conclusão: é preciso uma aldeia

Com as pessoas trabalhando remotamente, o cenário de ameaças se ampliando e os ataques cibernéticos acontecendo com mais frequência, as organizações devem adotar uma abordagem holística para lidar com as ameaças emergentes de segurança cibernética de 2021. Isso significa reforço da postura defensiva do seu pessoal e da sua arquitetura de TI.

A boa notícia é que podes fazer mudanças muito pragmáticas em apenas algumas áreas para conseguir um salto substancial na protecção contra ciberataques. Além disso, tornou-se claro que tanto o Governo dos Estados Unidos como os líderes da indústria de segurança duplicaram os seus esforços para permitir e aconselhar organizações como a tua a operarem em ambientes de trabalho remotos e seguros.

Em Splashtop, orgulhamo-nos de entregar um elemento essencial de trabalho remoto seguro. Saiba mais sobre Recursos de Segurança de Acesso Remoto do Splashtop.

Recursos adicionais

Discutindo a segurança, o ransomware e em que as equipas de segurança devem pensar, com Jerry Hsieh

Infográfico de Ataques Cibernéticos: O que você precisa saber e dicas de prevenção

Departamento de Justiça realiza força-tarefa para segmentar ransomware

Líderes em Segurança Cibernética: Perguntas e Respostas com Mark Lee e Sramana Mitra

Um software de acesso remoto de última geração é a solução para um RDP inseguro?

Para saber mais sobre as soluções de acesso remoto e suporte remoto da Splashtop, visite nossa Página de Produto.