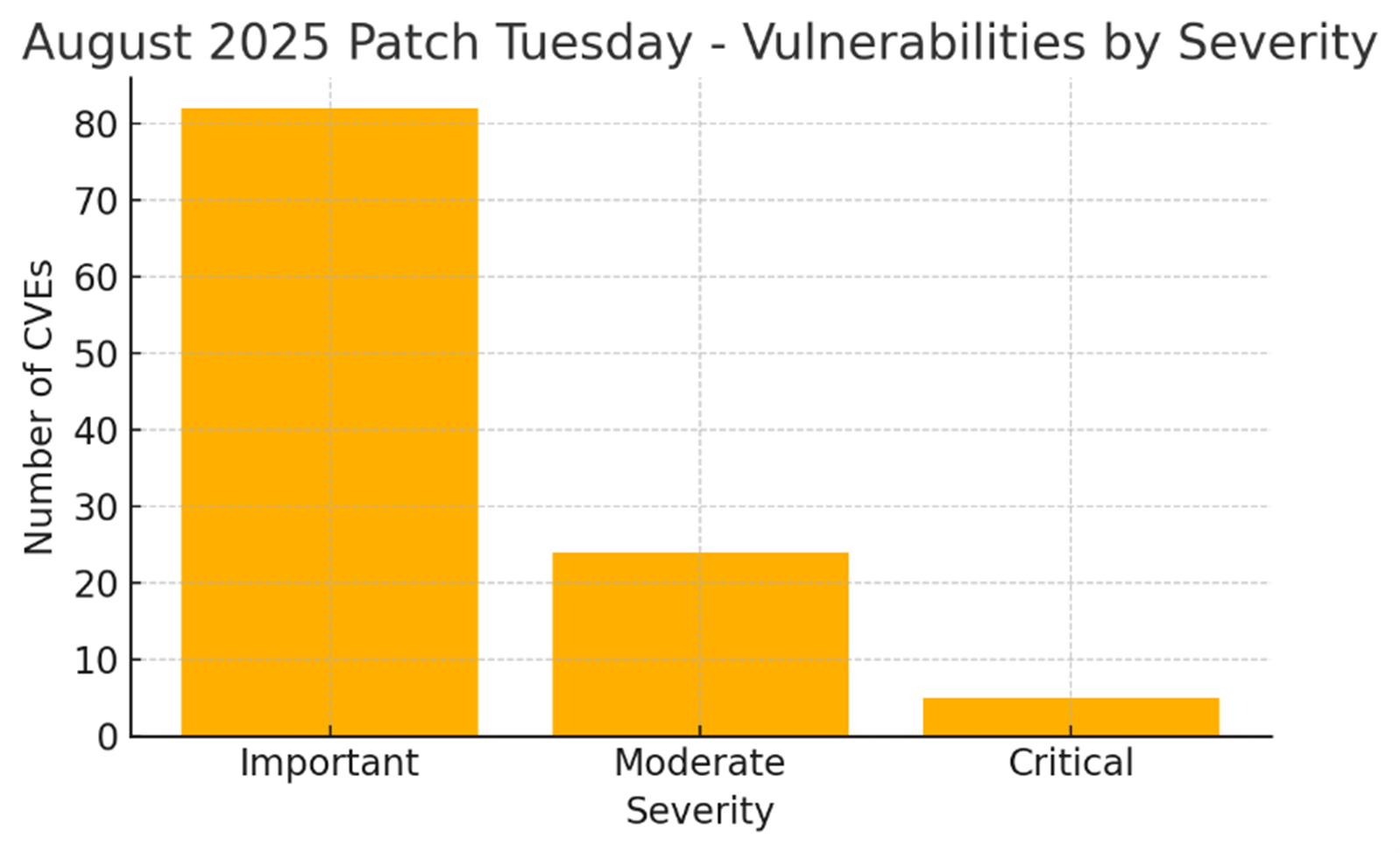

O Patch Tuesday de agosto de 2025 da Microsoft inclui correções para 107 vulnerabilidades no Windows, Office, SQL Server, Exchange, Azure e mais. O lançamento deste mês apresenta:

1 zero-day divulgado publicamente

CVE-2025-53779 – uma vulnerabilidade no Windows Kerberos que pode permitir que um atacante escale privilégios para um administrador de domínio.

13 vulnerabilidades críticas:

9 falhas de Execução Remota de Código

3 problemas de divulgação de informações

1 vulnerabilidade de Elevação de Privilégio

Divisão por tipo de vulnerabilidade:

44 Elevação de Privilégio

35 Execução Remota de Código

18 divulgação de informações

9 falsificações

4 Negação de Serviço

Destaques do Patch da Microsoft

Este lançamento foca fortemente em falhas de escalonamento de privilégios e RCE, especialmente na infraestrutura central do Windows e em serviços conectados à cloud. A Microsoft também sinalizou várias vulnerabilidades como mais propensas a serem exploradas, aumentando a urgência para uma correção rápida.

O Patch Tuesday deste mês corrige um zero-day divulgado publicamente no Microsoft SQL Server. O zero-day divulgado publicamente é:

CVE-2025-53779 - Vulnerabilidade de Elevação de Privilégio no Windows Kerberos

A Microsoft corrige uma falha no Windows Kerberos que permite a um atacante autenticado obter privilégios de administrador de domínio.

"A travessia de caminho relativo no Windows Kerberos permite que um atacante autorizado eleve privilégios através de uma rede," explica a Microsoft.

A Microsoft diz que um atacante precisaria ter acesso elevado aos seguintes atributos dMSA para explorar a falha:

msds-groupMSAMembership: Este atributo permite ao utilizador utilizar o dMSA.

msds-ManagedAccountPrecededByLink: O atacante precisa de acesso de escrita a este atributo, o que lhes permite especificar um utilizador que o dMSA pode representar.

Atualizações de Segurança de Terceiros Dignas de Nota

Vários fornecedores não-Microsoft lançaram atualizações importantes neste ciclo de Patch Tuesday. Estas correções abordam falhas exploradas ativamente e devem ser incluídas no seu plano de resposta. Fornecedores que lançaram patches incluem:

7-Zip lançou uma atualização de segurança para uma falha de travessia de caminho que poderia levar a RCE.

Adobe lançou atualizações de emergência para zero-days do AEM Forms após a divulgação de PoCs.

Cisco lançou patches para WebEx e Identity Services Engine.

Fortinet lançou atualizações de segurança hoje para vários produtos, incluindo FortiOS, FortiManager, FortiSandbox e FortiProxy.

Google lançou atualizações de segurança para Android que corrigem duas vulnerabilidades Qualcomm exploradas ativamente.

Microsoft alertou sobre uma falha no Microsoft Exchange rastreada como CVE-2025-53786 que poderia ser usada para sequestrar ambientes de cloud.

Proton corrigiu um bug na sua nova app Authenticator para iOS que registava os segredos TOTP sensíveis dos utilizadores em texto simples.

SAP lançou as atualizações de segurança de julho para múltiplos produtos, incluindo várias vulnerabilidades com uma classificação de 9.9.

Trend Micro lançou uma "ferramenta de correção" para uma vulnerabilidade de execução remota de código ativamente explorada no Apex One. Atualizações de segurança completas virão em uma data posterior.

WinRAR lançou uma atualização de segurança no final de julho para um bug de travessia de caminho explorado ativamente que poderia levar à execução remota de código.

Splashtop AEM suporta patching em tempo real para muitas aplicações de terceiros. Atualizações como as da Adobe, WinRAR e 7-Zip podem ser implementadas automaticamente usando políticas do Splashtop AEM, reduzindo o tempo de exposição sem esforço manual.

Quais Patches Priorizar Primeiro

Com 107 vulnerabilidades este mês, é importante focar seus esforços de correção naquelas com maior risco de exploração. As orientações da Microsoft e as classificações CVSS ajudam a identificar o que precisa de atenção urgente.

Com base nas pontuações CVSS, divulgação pública e probabilidade de exploração, as organizações devem priorizar o seguinte:

Corrigir Imediatamente (Maior Prioridade)

CVE-2025-53779

Tipo: Elevação de Privilégio

CVSS: 7,2

Por que é importante: Zero-day divulgado publicamente no Windows Kerberos. Pode ser usado para obter privilégios de administrador de domínio. Corrija todos os controladores de domínio sem demora.

CVE-2025-50165 – Componente Gráfico da Microsoft (CVSS 9.8, RCE)

CVE-2025-53766 – Windows GDI+ (CVSS 9.8, RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, escalonamento de privilégios)

CVE-2025-50171 – Servidor de Desktop Remoto (CVSS 9.1, RCE baseado em rede)

CVE-2025-53778 – Windows NTLM (CVSS 8.8, exploração mais provável)

Estas vulnerabilidades afetam serviços voltados para a internet ou serviços centrais como RDP, Azure e sistemas de autenticação do Windows. Explorar qualquer uma delas poderia permitir que atacantes obtivessem acesso privilegiado ou se movessem lateralmente pelo seu ambiente.

Patch Dentro de 72 Horas (Alta Prioridade)

Vulnerabilidades do SQL Server – por exemplo, CVE-2025-24999, CVE-2025-49758, CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143 até CVE-2025-53145 (CVSS 8.8, RCE)

CVE-2025-53786 – Exchange Server (CVSS 8.0, exploração mais provável)

Windows RRAS – Múltiplos CVEs classificados com CVSS 8.0+

Estes afetam serviços de alto valor frequentemente visados em cenários de acesso inicial ou movimento lateral.

Corrigir Dentro de 1–2 Semanas (Prioridade Média)

Win32K, Hyper-V, LSASS, DirectX – CVSS 7.x

Vulnerabilidades de macros do Office e análise de documentos – exploráveis através de phishing

Estas são significativas, mas normalmente requerem interação do usuário ou acesso existente.

Corrigir no Ciclo Regular (Prioridade Inferior)

Falhas de menor gravidade no Office, Visio, PowerPoint

CVEs no Edge para Android com pontuações CVSS abaixo de 7.0

Estes apresentam menos risco imediato e podem ser tratados como parte dos fluxos de trabalho de atualização padrão.

Como o Splashtop AEM Pode Ajudar

A atualização de agosto destaca como vulnerabilidades de rápida evolução (como o zero-day do Kerberos e falhas de alto risco em RDP, NTLM e Azure) exigem mais do que apenas uma rotina de patching mensal. Splashtop AEM dá às equipas de TI a flexibilidade e rapidez para responder em tempo real, sem interromper as operações.

Splashtop AEM oferece:

Patching em tempo real de SO e apps em Windows, macOS e principais softwares de terceiros

Insights baseados em CVE para que possa filtrar, priorizar e corrigir com base no risco real

Políticas de correção automatizadas para eliminar o trabalho manual repetitivo

Controlo de implementação baseado em anéis para lançamentos mais seguros

Painéis ao vivo para acompanhar o status dos patches, falhas e conformidade em um só lugar

Funciona com Sua Pilha Existente

Quer esteja a usar Microsoft Intune, um RMM tradicional, ou nenhuma ferramenta de patching, o Splashtop AEM integra-se perfeitamente:

Usando Intune? Splashtop AEM melhora o Intune adicionando correção em tempo real, suporte mais amplo a terceiros e visibilidade mais profunda.

Usando um RMM? Splashtop AEM oferece patching mais rápido, configuração mais fácil e um impacto mais leve.

Ainda a fazer patching manualmente? Automatize atualizações em todo o seu ambiente e liberte tempo valioso.

Splashtop AEM ajuda você a se manter protegido sem adicionar complexidade. É a correção como deveria ser: rápida, confiável e totalmente sob seu controle.

Comece o Seu Teste Gratuito do Splashtop AEM

Patch Tuesday não precisa significar noites longas, folhas de cálculo e correria reativa.

Com o Splashtop AEM, pode:

Corrigir vulnerabilidades no momento em que são divulgadas (incluindo zero-days como CVE-2025-53779)

Automatize atualizações de SO e de terceiros em toda a sua frota

Elimine pontos cegos com visibilidade e relatórios em tempo real

Comece hoje e assuma o controlo do seu patching!