Unsere Kunden begeistern und schützen: Gedanken von Mark

Am 19. März 2021 meldete der Computergigant Acer, dass er von einer Rekordnachfrage nach Ransomware in Höhe von 50 Millionen $ betroffen war. Die Höhe des Lösegelds war zwar atemberaubend, aber die bloße Tatsache, dass ein Unternehmen von Ransomware betroffen ist, ist heutzutage alltäglich geworden.

Große und kleine Unternehmen wurden Opfer von Ransomware, bei der Cyberkriminelle bösartige Software verwenden, um zu verhindern, dass ein Unternehmen auf seine Daten, Computer oder Netzwerke zugreift, sofern sie kein hohes Lösegeld zahlen.

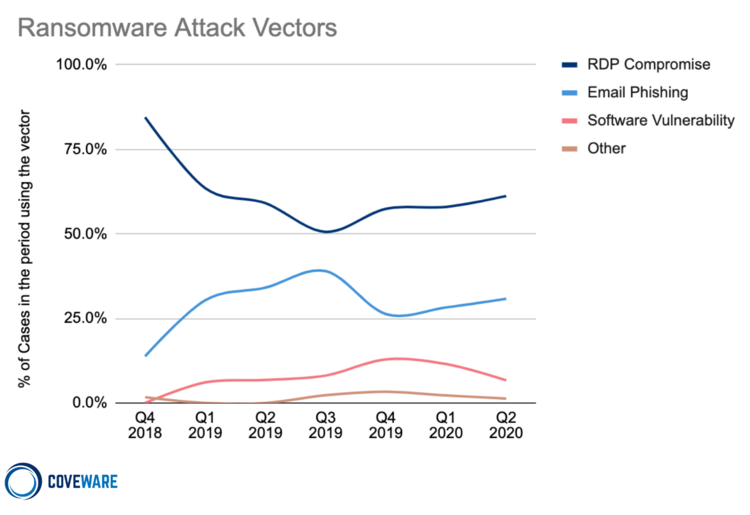

Als CEO eines Fernzugriffs- und Fernsupport-Lösungsanbieters bin ich mir besonders der regelmäßig gemeldeten Verbindungen zwischen Virtual Private Networks (VPNs), Remote Desktop Protocol (RDP) und Ransomware bewusst. Die häufigsten Exploits, die von Ransomware-Banden verwendet werden, sind VPN-Bugs, aber RDP ist immer noch unangefochten: Wie in einem ZDNet-Artikel beschrieben, wird RDP in Berichten von Coveware, Emsisoft und Recorded Future „eindeutig als beliebtester Eindringungsvektor und Quelle der meisten Ransomware-Vorfälle im Jahr 2020 bezeichnet.“

Die Besorgnis über Ransomware hat während der COVID-19-Pandemie zugenommen, da so viele Mitarbeiter von zu Hause aus arbeiten. Die globale Wirtschaftsprüfungsgesellschaft KPMG meldete Beweise dafür, dass „Telearbeit das Risiko eines erfolgreichen Ransomware-Angriffs erheblich erhöht... aufgrund einer Kombination aus schwächeren Kontrollen der Heim-IT und einer höheren Wahrscheinlichkeit, dass Benutzer bei Angstzuständen auf Ransomware-Locking-E-Mails zum Thema COVID-19 klicken.“

Im Juni 2020 warnte das Department of Homeland Security vor einer Zunahme von Ransomware, die auf Unternehmen abzielt, die für den Fernzugriff auf RDP und VPN angewiesen sind.

Glücklicherweise für Splashtop-Kunden ist Splashtop mit einem Zero-Trust-Sicherheitsrahmen konzipiert, dem neuesten branchenüblichen Ansatz, der bedeutet, nichts zu vertrauen und alles zu überprüfen. Wir glauben, dass Zero Trust helfen kann, die Flut von Ransomware-Angriffen einzudämmen.

Wie Splashtop hilft, Ransomware zu verhindern

Cyberbedrohungen entwickeln sich täglich weiter, aber hier sind einige der Möglichkeiten, wie Splashtop-Produkte zur Reduzierung von Ransomware beitragen:

Sicherheitsupdates und Patches automatisieren – Alle heutigen VPNs und RDPs erfordern manuelles Patchen, und da VPNs rund um die Uhr laufen, ist es weniger wahrscheinlich, dass IT-Experten und MSPs sie auf dem neuesten Stand halten. Ein Hacker braucht nur einen Moment der Unaufmerksamkeit, um eine Schwachstelle auszunutzen. Splashtop automatisiert Updates für alle unsere Endpunkte und die Cloud-Infrastruktur.

Geräteauthentifizierung unterstützen – Im Gegensatz zu den meisten VPNs, die selten für die Unterstützung der Geräteauthentifizierung konfiguriert sind, ist Splashtop automatisch so konfiguriert, dass jedes neue Gerät authentifiziert wird, das versucht, eine Fernzugriffssitzung einzurichten. IT-Teams können auch verhindern, dass Benutzer mit Fernzugriff neue Geräte hinzufügen.

Multi-Faktor-Authentifizierung (MFA) und Single Sign-On (SSO) erzwingen – Die Identitätsprüfung ist ein zentraler Bestandteil des Zero-Trust-Frameworks, und Splashtop unterstützt sowohl MFA als auch SSO. Unser Produkt Splashtop Enterprise bietet SSO/SAML-Integration (Security Assertion Markup Language) mit Active Directory (AD), Active Directory Federation Services (ADFS), Okta und anderen Verzeichnisdiensten. Über Verzeichnisdienste können IT/MSPs auch Kennwortrichtlinien wie Kennwortstärke und Kennwortrotation erzwingen.

Bieten Sie Sitzungsaufzeichnungen und Sitzungsprotokolle an — Splashtop bietet umfangreiche Sitzungsprotokolle und Aufzeichnungsfunktionen. Bei Bedarf integriert sich Splashtop Enterprise auch mit Security Information and Event Management (SIEM) für zentrales Logging.

Endpunktsicherheit bieten – Splashtop arbeitet mit Bitdefender und Webroot zusammen, um erweiterte Endpunktsicherheitsfunktionen für Kunden anzubieten, die eine zusätzliche Schutzebene wünschen.

Seit Beginn der Pandemie setzten viele Unternehmen auf VPN und RDP, um Fernarbeit zu ermöglichen, und setzten damit ihre Unternehmen wachsenden Cyber-Bedrohungen aus. In den letzten Jahren haben Gartner und viele Sicherheitsexperten empfohlen, dass Unternehmen vom VPN-Zugang auf Netzwerkebene abrücken und stattdessen auf identitätsbasierte Fernzugriffslösungen auf Anwendungsebene umsteigen, die ein Zero-Trust-Framework umfassen.

Diecloud erste,cloud native sichere Fernzugriffslösung von Splashtop wurde entwickelt, um die Ära der Arbeit von überall nach COVID zu unterstützen.

Splashtop überwacht kontinuierlich die neuesten Cyberbedrohungen, und wir sind entschlossen, Millionen zu investieren, um sicherzustellen, dass unsere Kunden gut vor ihnen geschützt sind. Vor Kurzem haben wir einen Sicherheitsbeirat gegründet und ein Sicherheitsbulletin veröffentlicht, um IT-Profis und MSPs dabei zu helfen, über die neuesten Sicherheitslücken auf dem Laufenden zu bleiben.

Erfahre mehr über die Sicherheitspraktiken für den Splashtop-Fernzugriff. Und lass uns weiter daran arbeiten, Ransomware so selten wie möglich zu machen.