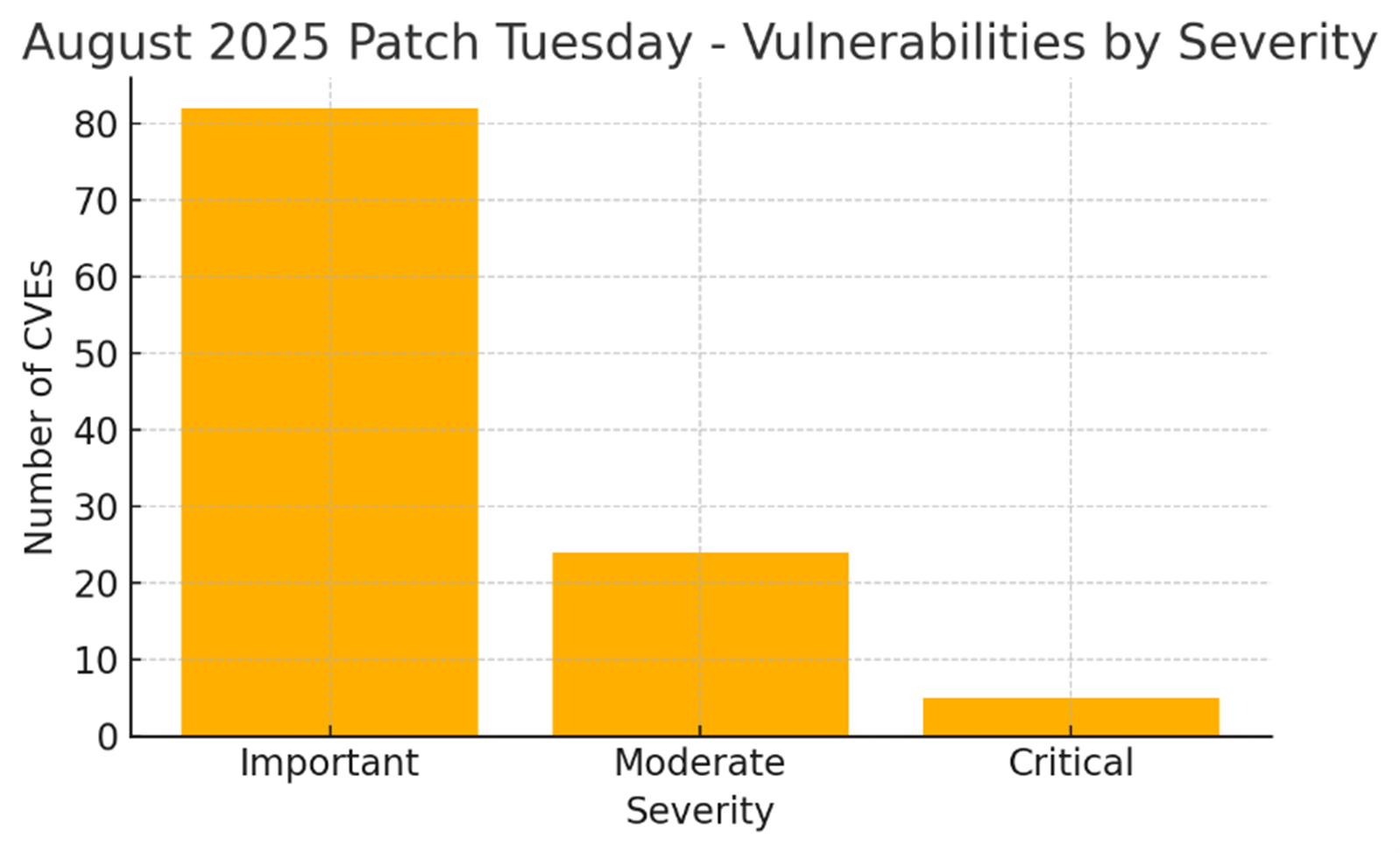

Microsofts Patch Tuesday im August 2025 umfasst Korrekturen für 107 Schwachstellen in Windows, Office, SQL Server, Exchange, Azure und mehr. Die Veröffentlichung dieses Monats bietet:

1 öffentlich bekannt gewordener Zero-Day

CVE-2025-53779 – eine Windows Kerberos-Schwachstelle, die einem Angreifer ermöglichen könnte, Privilegien auf einen Domänenadministrator zu eskalieren.

13 Kritische Schwachstellen:

9 Remote Code Execution-Schwachstellen

3 Informationsoffenlegungsprobleme

1 Erhöhung der Privilegien-Schwachstelle

Aufschlüsselung nach Schwachstellentyp:

44 Erhöhung der Privilegien

35 Remotecodeausführung

18 Informationsoffenlegung

9 Spoofing

4 Denial-of-Service

Microsoft Patch Highlights

Diese Veröffentlichung konzentriert sich stark auf Privilegieneskalation und RCE-Schwachstellen, insbesondere in der Kerninfrastruktur von Windows und cloudverbundenen Diensten. Microsoft hat auch mehrere Schwachstellen als wahrscheinlicher ausnutzbar markiert, was die Dringlichkeit für schnelles Patchen erhöht.

Der Patch Tuesday dieses Monats behebt einen öffentlich bekannt gewordenen Zero-Day in Microsoft SQL Server. Der öffentlich bekannt gewordene Zero-Day ist:

CVE-2025-53779 - Windows Kerberos Erhöhung der Privilegien-Schwachstelle

Microsoft behebt einen Fehler in Windows Kerberos, der es einem authentifizierten Angreifer ermöglicht, Domänenadministratorrechte zu erlangen.

"Relative Pfadtraversierung in Windows Kerberos ermöglicht einem autorisierten Angreifer, Privilegien über ein Netzwerk zu erhöhen," erklärt Microsoft.

Microsoft sagt, dass ein Angreifer erhöhten Zugriff auf die folgenden dMSA-Attribute benötigen würde, um die Schwachstelle auszunutzen:

msds-groupMSAMembership: Dieses Attribut ermöglicht es dem Benutzer, das dMSA zu nutzen.

msds-ManagedAccountPrecededByLink: Der Angreifer benötigt Schreibzugriff auf dieses Attribut, das es ihm ermöglicht, einen Benutzer anzugeben, für den das dMSA im Namen handeln kann.

Drittanbieter-Sicherheitsupdates, die beachtet werden sollten

Mehrere Nicht-Microsoft-Anbieter haben wichtige Updates im Rahmen dieses Patch Tuesday-Zyklus veröffentlicht. Diese Patches beheben aktiv ausgenutzte Schwachstellen und sollten in Ihren Reaktionsplan aufgenommen werden. Anbieter, die Patches veröffentlicht haben, sind:

7-Zip veröffentlichte ein Sicherheitsupdate für eine Pfad-Traversal-Schwachstelle, die zu RCE führen könnte.

Adobe veröffentlichte Notfall-Updates für AEM Forms Zero-Days, nachdem PoCs veröffentlicht wurden.

Cisco veröffentlichte Patches für WebEx und Identity Services Engine.

Fortinet veröffentlichte Sicherheitsupdates heute für mehrere Produkte, darunter FortiOS, FortiManager, FortiSandbox und FortiProxy.

Google veröffentlichte Sicherheitsupdates für Android, die zwei aktiv ausgenutzte Qualcomm-Schwachstellen beheben.

Microsoft warnte vor einer Microsoft Exchange-Schwachstelle, die als CVE-2025-53786 verfolgt wird und zur Übernahme von Cloud-Umgebungen genutzt werden könnte.

Proton behebte einen Fehler in seiner neuen Authenticator-App für iOS, die sensible TOTP-Geheimnisse der Benutzer im Klartext protokollierte.

SAP veröffentlichte die Sicherheitsupdates für Juli für mehrere Produkte, darunter zahlreiche Schwachstellen mit einer Bewertung von 9,9.

Trend Micro veröffentlichte ein "Fix-Tool" für eine aktiv ausgenutzte Remote Code Execution-Schwachstelle in Apex One. Vollständige Sicherheitsupdates werden zu einem späteren Zeitpunkt veröffentlicht.

WinRAR veröffentlichte ein Sicherheitsupdate Ende Juli für einen aktiv ausgenutzten Pfad-Traversal-Fehler, der zu einer Remote-Code-Ausführung führen könnte.

Splashtop AEM unterstützt das Echtzeit-Patching für viele Drittanbieteranwendungen. Updates wie die von Adobe, WinRAR und 7-Zip können automatisch mit Splashtop AEM-Richtlinien bereitgestellt werden, wodurch die Expositionszeit ohne manuellen Aufwand reduziert wird.

Welche Patches zuerst priorisieren

Bei 107 Schwachstellen in diesem Monat ist es wichtig, Ihre Patch-Bemühungen auf diejenigen mit dem höchsten Risiko der Ausnutzung zu konzentrieren. Microsofts Leitlinien und CVSS-Bewertungen helfen dabei, zu identifizieren, was dringend Aufmerksamkeit benötigt.

Basierend auf CVSS-Werten, öffentlicher Bekanntgabe und Wahrscheinlichkeit der Ausnutzung sollten Organisationen Folgendes priorisieren:

Sofort patchen (höchste Priorität)

CVE-2025-53779

Typ: Erhöhung der Privilegien

CVSS: 7.2

Warum es wichtig ist: Öffentlich bekannt gewordener Zero-Day in Windows Kerberos. Kann verwendet werden, um Domänenadministrator-Privilegien zu erlangen. Patchen Sie alle Domänencontroller ohne Verzögerung.

CVE-2025-50165 – Microsoft-Grafikkomponente (CVSS 9.8, RCE)

CVE-2025-53766 – Windows GDI+ (CVSS 9.8, RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, Privilegieneskalation)

CVE-2025-50171 – Remote-Desktop-Server (CVSS 9.1, netzwerkbasierte RCE)

CVE-2025-53778 – Windows NTLM (CVSS 8.8, Ausnutzung wahrscheinlicher)

Diese Schwachstellen betreffen internetorientierte oder zentrale Dienste wie RDP, Azure und Windows-Authentifizierungssysteme. Die Ausnutzung einer dieser Schwachstellen könnte es Angreifern ermöglichen, privilegierten Zugriff zu erlangen oder sich lateral in Ihrer Umgebung zu bewegen.

Patch innerhalb von 72 Stunden (Hohe Priorität)

SQL Server-Schwachstellen – z.B. CVE-2025-24999, CVE-2025-49758, CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143 bis CVE-2025-53145 (CVSS 8.8, RCE)

CVE-2025-53786 – Exchange Server (CVSS 8.0, Ausnutzung wahrscheinlicher)

Windows RRAS – Mehrere CVEs mit CVSS 8.0+ bewertet

Diese betreffen hochrangige Dienste, die oft in Szenarien des ersten Zugriffs oder der lateralen Bewegung angegriffen werden.

Patchen innerhalb von 1–2 Wochen (mittlere Priorität)

Win32K, Hyper-V, LSASS, DirectX – CVSS 7.x

Office-Makros und Dokumentenparsing-Schwachstellen – ausnutzbar durch Phishing

Diese sind signifikant, erfordern jedoch typischerweise Benutzerinteraktion oder bestehenden Zugriff.

Patchen im regulären Zyklus (niedrigere Priorität)

Schwachstellen mit niedrigerer Schwere in Office, Visio, PowerPoint

CVEs in Edge für Android mit CVSS-Werten unter 7.0

Diese stellen ein geringeres unmittelbares Risiko dar und können im Rahmen der Standard-Update-Workflows behandelt werden.

Wie Splashtop AEM helfen kann

Das August-Update zeigt, wie schnelllebige Schwachstellen (wie der Kerberos-Zero-Day und hochriskante Schwachstellen in RDP, NTLM und Azure) mehr als nur eine monatliche Patch-Routine erfordern. Splashtop AEM gibt IT-Teams die Flexibilität und Geschwindigkeit, in Echtzeit zu reagieren, ohne den Betrieb zu stören.

Splashtop AEM bietet:

Echtzeit-OS- und App-Patching über Windows, macOS und wichtige Drittanbieter-Software

CVE-basierte Einblicke, damit Sie nach realem Risiko filtern, priorisieren und patchen können

Automatisierte Patch-Richtlinien, um wiederholte manuelle Arbeit zu eliminieren

Ringbasierte Bereitstellungskontrolle für sicherere Rollouts

Live-Dashboards, um Patch-Status, Fehler und Compliance an einem Ort zu verfolgen

Funktioniert mit Ihrem bestehenden Stack

Egal, ob Sie Microsoft Intune, ein traditionelles RMM oder kein Patching-Tool verwenden, Splashtop AEM fügt sich nahtlos ein:

Verwenden Sie Intune? Splashtop AEM verbessert Intune durch Hinzufügen von Echtzeit-Patching, breiterer Unterstützung von Drittanbietern und tieferer Sichtbarkeit.

Verwenden Sie ein RMM? Splashtop AEM bietet schnelleres Patching, einfachere Einrichtung und einen geringeren Ressourcenverbrauch.

Patchen Sie noch manuell? Automatisieren Sie Updates in Ihrer Umgebung und sparen Sie wertvolle Zeit.

Splashtop AEM hilft Ihnen, geschützt zu bleiben, ohne Komplexität hinzuzufügen. So sollte Patchen sein: schnell, zuverlässig und vollständig unter Ihrer Kontrolle.

Starten Sie Ihre kostenlose Testversion von Splashtop AEM

Patch Tuesday muss nicht späte Nächte, Tabellenkalkulationen und reaktives Herumhetzen bedeuten.

Mit Splashtop AEM können Sie:

Schwachstellen in dem Moment patchen, in dem sie bekannt werden (einschließlich Zero-Days wie CVE-2025-53779)

Automatisieren Sie OS- und Drittanbieter-Updates über Ihre gesamte Flotte

Beseitigen Sie blinde Flecken mit Echtzeit-Sichtbarkeit und Berichterstattung

Beginnen Sie noch heute und übernehmen Sie die Kontrolle über Ihr Patching!