As agências de cibersegurança em todo o mundo estão avisando as organizações sobre o aumento da ameaça dos ciberataques. Aprenda a proteger a sua organização.

Em todo o mundo, as agências de cibersegurança estão alertando as organizações do setor privado e público sobre o aumento da ameaça de ataques de ransomware e outros ataques direcionados com origem na crise na Ucrânia. O Centro Nacional de Segurança Cibernética (NCSC-Reino Unido) do Reino Unido considera o ransomware como a ameaça mais predominante, particularmente para a indústria da educação.

Em resposta à Guerra Rússia-Ucrânia, Austrália, Reino Unido e EUA emitiram um aconselhamento conjunto que destaca a alta ameaça globalizada de ataques de ransomware a organizações críticas de infraestruturas. Além disso, a Agência de Segurança de Cibersegurança e Infraestrutura (CISA), o FBI e a Agência Nacional de Segurança (NSA) nos EUA, bem como o Centro Nacional de Segurança Cibernética (NCSC-UK) do Reino Unido, chamaram a atenção para várias indústrias, incluindo educação, serviços financeiros e cuidados de saúde.

As agências destacaram o acesso inicial a redes através de ataques de phishing para roubar credenciais, bem como roubo de credenciais de protocolo de desktop remoto e ataques de força bruta para adivinhar as credenciais.

O que faz da Guerra Rússia-Ucrânia o ponto focal é que os hackers russos têm estado no centro de alguns dos maiores e mais notórios ciberataques dos últimos anos, incluindo o ataque à SolarWinds que impactou várias agências governamentais em 2020. Na verdade, as agências dos EUA emitiram um aviso específico para a Rússia aos executivos dos principais bancos dos EUA há duas semanas. Na sequência dos recentes desenvolvimentos na Ucrânia, a Reuters informa que o NCSC do Reino Unido instruiu as organizações do Reino Unido a" reforçarem as suas defesas online. "

A sua organização está mesmo em risco?

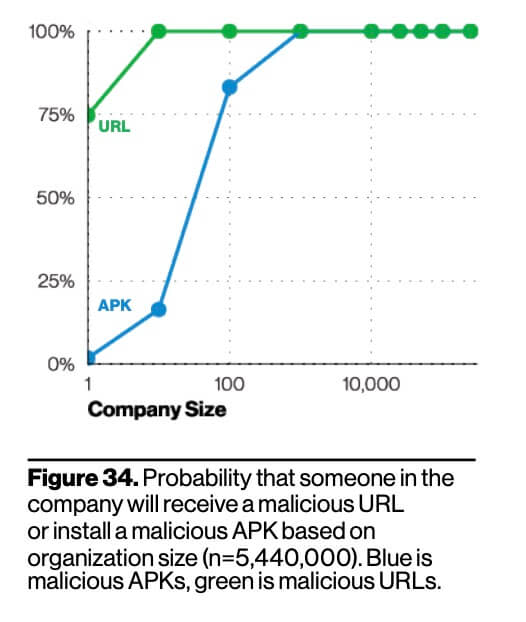

Muitas organizações dos EUA e da Europa (especialmente pequenas e médias empresas) ignoraram ou fizeram pouco para se preparar com base em avisos passados. O Relatório de investigações sobre violações de dados da Verizon 2021 prova que há 100% de chances de os funcionários da sua organização serem alvo de um ataque cibernético se a sua organização tiver 100 ou mais funcionários.

O seu risco é ainda maior se em algum lugar na sua cadeia de abastecimento ou parcerias comerciais (mesmo parceiros dos seus parceiros) existe uma organização associada à Ucrânia. Em 22 de fevereiro de 2022, os analistas do S&P Global Ratings sinalizavam" um risco aumentado de ciberataques à Ucrânia... que poderiam criar um efeito dominó para empresas, governos e outros partidos na região e além. " Os analistas apontaram que empresas de todo o mundo com “conexões com sistemas ucranianos podem ser usadas como um ponto focal para outros alvos”, segundo a CNN.

Ainda na semana passada, a empresa de cibersegurança ESET tuítou a sua descoberta de novo malware “wiper” (limpador) dirigido às organizações ucranianas. O wiper tenta apagar dados de qualquer sistema que comprometa.

Fonte: @ESETresearch

O seu seguro pode cobrir ciberataques, mas ele abrange “atos de guerra”?

Quando o malware NotPetya infectou computadores em todo o mundo, em 2017, começou infectando organizações ucranianas e depois espalhou-se rapidamente. Pouco depois, Maersk A/S da Dinamarca, Merck dos EUA e WPP PLC do Reino Unido foram todos impactados. No geral, os ataques provocaram quase 10 bilhões de dólares em prejuízos e foram atribuídos ao GRU, a principal Direção de Inteligência das Forças Armadas da Rússia.

Um dos legados mais consequentes do NotPetya (e ainda não resolvidos) foi na Mondelez International. A Mondelez é uma multinacional de produtos alimentares sediada em Chicago que produz Oreos, Trident, e Milka, entre outros lanches conhecidos. O NotPetya infectou os sistemas informáticos de Mondelez, interrompendo durante semanas os sistemas de e-mail, acesso a arquivos e logística da empresa. Após a poeira baixar no ataque, a Mondelez apresentou um pedido de seguro por danos, que foi prontamente negado com base no fato de a seguradora não cobrir os danos causados pela guerra. O caso da Mondelez ainda não foi resolvido.

A Merck levou um processo semelhante a tribunal e ganhou. A Suprema Corte de Nova Jersey decidiu que a sua seguradora não podia “reivindicar a exclusão da guerra porque a sua linguagem se destina a ser aplicada ao conflito armado” de acordo com a Lei da Bloomberg. Esta decisão poderá “forçar as apólices de seguro a confrontarem de forma mais clara a responsabilidade pelos efeitos provocados pelos ataques cibernéticos de estados-nação”.

Entretanto, a Mondelez desenvolveu uma nova iniciativa de sensibilização para a segurança para ajudar a prevenir futuros ataques cibernéticos.

Ações específicas que a sua equipe de TI pode tomar para se preparar

É importante notar que a CISA diz que “todas as organizações — independentemente do tamanho — devem adotar uma postura elevada quando se trata de cibersegurança e proteção dos seus ativos mais críticos... Todas as organizações — grandes e pequenas — devem estar preparadas para responder a uma atividade cibernética disruptiva.” Então, o que podemos fazer? A CISA definiu uma lista de ações recomendadas que pode seguir para elevar a sua postura de cibersegurança.

Evitando Intrusos

Claro que a CISA começa por recomendar passos para evitar intrusos cibernéticos em primeiro lugar. Isso faz sentido, dado que a prevenção de intrusão elimina a necessidade de todas as ações subsequentes de cibersegurança (incluindo análises forenses pós-intrusão, resposta e contenção). Com isso em mente, eis as cinco coisas que a CISA diz que você deve fazer agora para “reduzir a probabilidade de uma intrusão cibernética prejudicial”:

Validar que todo o acesso remoto à rede da organização e acesso privilegiado ou administrativo peça autenticação de vários fatores.

Garantir que o software está atualizado, priorizando atualizações que tratam das vulnerabilidades exploradas conhecidas identificadas pela CISA.

Confirme que o pessoal de TI da organização desativou todas as portas e protocolos que não são essenciais para fins comerciais.

Se a organização está a usar os serviços na nuvem, certifique-se de que o pessoal de TI analisou e implementou controlos fortes descritos nas orientações da CISA

Se a sua organização for uma organização de infraestruturas críticas (setor privado ou público) ou um governo federal, estatal, local, tribal ou territorial, você pode se inscrever nos serviços gratuitos de higiene cibernética da CISA, incluindo análise de vulnerabilidades, para ajudar a reduzir a exposição a ameaças.

Detecção de Ameaças

O segundo conjunto de recomendações da CISA foca na detecção de ameaças de intrusão como forma de evitar que você seja comprometido. Mais uma vez, as recomendações da CISA palavra por palavra são as seguintes:

Assegurar que o pessoal de cibersegurança/TI esteja focado em identificar e avaliar rapidamente qualquer comportamento inesperado ou incomum da rede. Ative os registros para investigar melhor problemas ou eventos.

Confirme que toda a rede da organização está protegida por software antivírus/antimalware e se as assinaturas nessas ferramentas estão atualizadas.

Se trabalhar com organizações ucranianas, tenha um cuidado adicional em monitorar, inspecionar e isolar o tráfego dessas organizações; analise atentamente os controles de acesso a esse tráfego.

Os registros são fundamentais para investigar problemas e eventos precocemente. Você poderá ficar surpreendido ao ver que muitas das mais populares soluções de acesso remoto/suporte não dispõem da capacidade de fornecer dados de registro rápidos e significativos. Dados que especificam quem está efetivamente acessando à solução de acesso remoto/suporte, quando, de onde, durante quanto tempo, etc. Registros robustos, juntamente de outras formas de autorização e auditoria, podem minimizar a sua responsabilidade em caso de invasão.

Para o conjunto completo de recomendações da CISA, incluindo como preparar uma resposta de intrusão e se tornar resiliente em relação a um incidente cibernético destrutivo, visite a página Shields Up da CISA sobre a crise entre Rússia e Ucrânia.