Le agenzie di sicurezza informatica di tutto il mondo stanno mettendo in guardia le aziende sull'aumento delle minacce di attacchi informatici. Scopri come proteggere la tua azienda.

Le agenzie di sicurezza informatica di tutto il mondo stanno mettendo in guardia le organizzazioni del settore pubblico e privato sull'aumento del rischio di attacchi ransomware e di altri attacchi mirati a seguito della situazione di crisi che interessa l'Ucraina. Il National Cyber Security Centre (NCSC-UK) del Regno Unito definisce il ransomware la minaccia più diffusa, in particolare per il settore dell'istruzione.

In risposta alla guerra Russia-Ucraina, Australia, Regno Unito e Stati Uniti hanno emesso un avviso congiunto che pone l'accento sulla crescente minaccia globale rappresentata dagli attacchi ransomware alle organizzazioni di infrastrutture critiche. Inoltre, la Cybersecurity and Infrastructure Security Agency (CISA), il Federal Bureau of Investigation (FBI) e la National Security Agency (NSA) negli Stati Uniti, nonché il National Cyber Security Centre (NCSC-UK) nel Regno Unito hanno richiamato diversi settori, tra cui istruzione, servizi finanziari e assistenza sanitaria.

Le agenzie hanno evidenziato l'accesso preliminare alle reti tramite attacchi di phishing finalizzati al furto di credenziali, oltre al furto di credenziali del protocollo desktop remoto e ad attacchi di tipo brute force per cercare di individuarle.

Il punto centrale del conflitto tra Russia e Ucraina consiste nel fatto che gli hacker russi si sono resi responsabili di alcuni dei più grandi e famosi cyberattacchi degli ultimi anni, compreso l'attacco SolarWinds che ha colpito diverse agenzie governative nel 2020. Infatti, solo due settimane fa, le agenzie americane hanno emesso un avvertimento riguardante la Russia, rivolto ai dirigenti delle principali banche del paese. A seguito dei recenti sviluppi in Ucraina, Reuters riferisce che il NCSC del Regno Unito ha invitato le organizzazioni britanniche di "rafforzare le loro difese online".

La tua organizzazione è davvero a rischio?

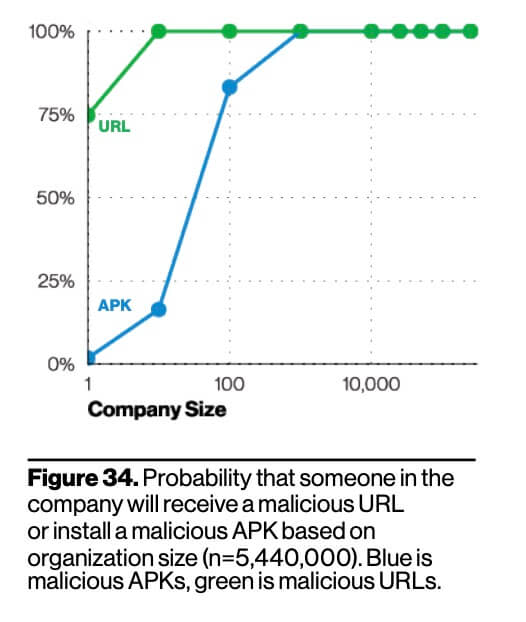

Molte organizzazioni statunitensi ed europee (in particolare le piccole e medie imprese) hanno ignorato o fatto poco per prepararsi sulla base degli avvertimenti del passato. Il report di Verizon del 2021 dimostra che esiste una probabilità del 100% che i dipendenti della tua organizzazione, qualora questa sia composta da 100 o più impiegati, vengano presi di mira da un attacco informatico.

Il rischio aumenta ancora di più se in qualche punto della supply chain o delle tue partnership commerciali (anche i partner dei tuoi partner) esiste un'organizzazione che ha rapporti con l'Ucraina. Il 22 febbraio 2022, gli analisti di S&P Global Ratings hanno segnalato "un aumento del rischio di attacchi informatici all'Ucraina... che potrebbe creare effetti a catena per aziende, governi e altre categorie nella regione e oltre". Gli analisti hanno sottolineato che le aziende di tutto il mondo con "legami con i sistemi ucraini potrebbero essere usate come punto di snodo verso altri obiettivi", secondo la CNN.

Proprio la scorsa settimana, l'azienda di sicurezza informatica ESET ha twittato la scoperta del nuovo malware "wiper", rivolto alle organizzazioni ucraine. Il malware tenta di distruggere i dati di tutti i sistemi in cui riesce a penetrare.

Fonte: @ESETresearch: @ESETresearch

Può darsi che la tua assicurazione copra gli attacchi informatici, ma coprirà gli "atti di guerra"?

Quando il malware NotPetya ha infettato i computer di tutto il mondo, nel 2017, ha iniziato infettando le organizzazioni ucraine e poi si è diffuso rapidamente. In breve tempo, Maersk A/S in Danimarca, Merck negli Stati Uniti e WPP PLC nel Regno Unito hanno subito le conseguenze negative di questo malware. Complessivamente, gli attacchi hanno causato quasi 10 miliardi di dollari di danni e sono stati attribuiti al GRU, ossia il Direttorato principale per l'informazione in Russia.

Una delle eredità più importanti (e ancora irrisolte) di NotPetya è incentrata su Mondelez International. Mondelez è una multinazionale alimentare con sede a Chicago che produce, tra gli altri adorati snack, Oreo e Triscuit. NotPetya ha infettato i sistemi informatici di Mondelez, interrompendo i sistemi di posta elettronica, l'accesso ai file e la logistica dell'azienda per settimane. Dopo che le acque si sono calmate, Mondelez ha presentato una richiesta di risarcimento danni, che è stata prontamente respinta sulla base del fatto che l'assicuratore non copre i danni causati dalla guerra. Il caso di Mondelez rimane irrisolto.

Merck ha portato un caso simile in tribunale e ha vinto. La corte suprema del New Jersey ha stabilito che la compagnia assicurativa non poteva "pretendere il ricorso all'esclusione per motivi bellici perché la sua formulazione è destinata ad applicarsi ai conflitti armati", secondo la legge Bloomberg. Questa sentenza potrebbe "costringere le polizze assicurative a confrontarsi più apertamente con la responsabilità per le conseguenze dei cyberattacchi negli stati sovrani".

Nel frattempo, Mondelez ha sviluppato una nuova iniziativa di sensibilizzazione alla sicurezza per prevenire futuri attacchi informatici.

Azioni specifiche da intraprendere da parte del team IT per prepararsi

È importante sottolineare che la CISA sostiene che "tutte le organizzazioni, indipendentemente dalle loro dimensioni, dovrebbero adottare una posizione di maggiore attenzione quando si tratta di sicurezza informatica e di protezione delle loro risorse più importanti... Ogni organizzazione, grande e piccola, deve essere preparata a rispondere in caso di attività informatica devastante". Quindi, cosa si può fare? La CISA ha creato un elenco di raccomandazioni da seguire per aumentare la tua sicurezza informatica.

Evitare le intrusioni

Ovviamente, la CISA esordisce suggerendo delle misure per evitare le intrusioni informatiche a priori. Tale raccomandazione ha un senso, dato che prevenire le intrusioni neutralizza il bisogno di adottare tutti i successivi provvedimenti di cybersicurezza (comprese le analisi forensi post-intrusione, la risposta e il contenimento). Partendo da questo presupposto, ecco quali sono le cinque azioni che la CISA consiglia di fare subito per "ridurre la probabilità di un'intrusione informatica dannosa":

Verificare che tutti gli accessi remoti alla rete dell'organizzazione e gli accessi privilegiati o amministrativi richiedano l'autenticazione a più fattori.

Verificare che il software sia aggiornato, dando priorità agli aggiornamenti che risolvono le vulnerabilità note e sfruttate che sono state identificate dalla CISA.

Verificare che il personale IT dell'organizzazione abbia disabilitato tutte le porte e i protocolli non essenziali per gli scopi aziendali.

Se l'organizzazione utilizza servizi cloud, assicurarsi che il personale IT abbia esaminato e implementato controlli rigorosi delineati nelle linee guida della CISA

Se la tua è un'organizzazione di infrastrutture critiche (settore privato o pubblico) o un governo federale, statale, locale, tribale o territoriale, puoi iscriverti ai servizi di igiene informatica gratuiti della CISA, inclusa la scansione delle vulnerabilità, per contribuire a ridurre l'esposizione alle minacce.

Rilevamento delle minacce

La seconda serie di raccomandazioni della CISA si concentra sul rilevamento delle minacce di intrusione come modo per prevenire la compromissione. Anche in questo caso, le raccomandazioni CISA, testuali, sono le seguenti:

Assicurarsi che il personale di cybersecurity/IT si concentri sull'identificazione e sulla valutazione rapida di qualsiasi comportamento inaspettato o insolito sulla rete. Abilitare la registrazione al fine di investigare meglio su problemi o eventi.

Confermare che l'intera rete dell'organizzazione sia protetta da software antivirus/antimalware e che le firme di questi strumenti siano aggiornate.

Se si lavora con organizzazioni ucraine, fare particolare attenzione a monitorare, ispezionare e isolare il traffico da tali organizzazioni; esaminare attentamente i controlli di accesso per quel traffico.

La registrazione è fondamentale per analizzare tempestivamente problemi ed eventi. Potresti essere sorpreso di scoprire che molte popolari soluzioni di accesso/supporto remoto non sono in grado di fornire dati di registro rapidi e significativi. Dati che specificano chi sta effettivamente accedendo alla soluzione di accesso/supporto remoto, quando, da dove, per quanto tempo, ecc. Una registrazione rigorosa tra le altre forme di autorizzazione e controllo può ridurre al minimo la responsabilità in caso di violazioni informatiche.

Per la serie completa di raccomandazioni della CISA, tra cui la preparazione di una risposta all'intrusione e la capacità di resistere ad un incidente informatico distruttivo, visita la pagina Shields Up della CISA sulla crisi Russia-Ucraina.