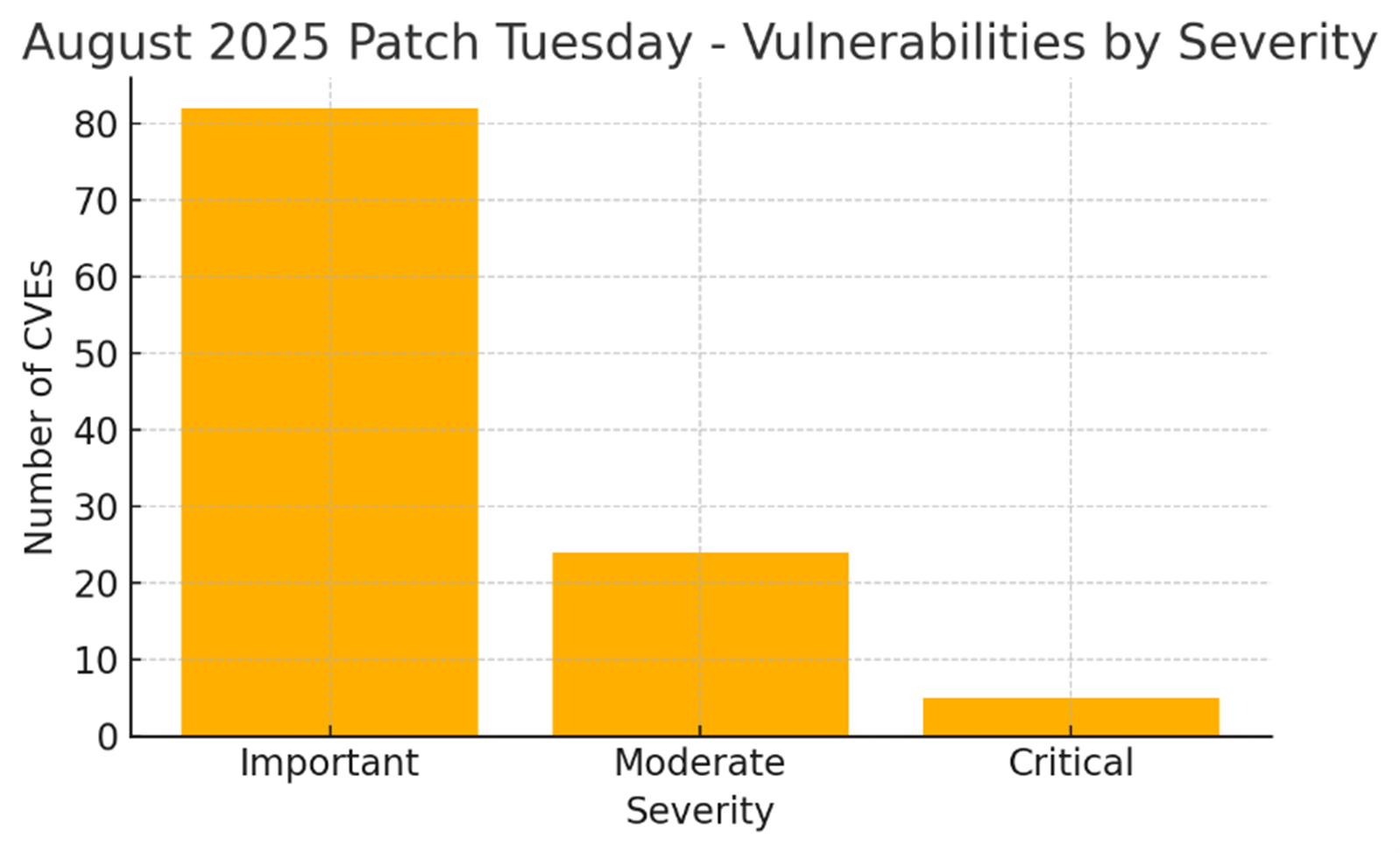

El Patch Tuesday de agosto de 2025 de Microsoft incluye correcciones para 107 vulnerabilidades en Windows, Office, SQL Server, Exchange, Azure y más. El lanzamiento de este mes presenta:

1 día cero divulgado públicamente

CVE-2025-53779 – una vulnerabilidad de Windows Kerberos que podría permitir a un atacante escalar privilegios a administrador de dominio.

13 vulnerabilidades críticas:

9 fallos de ejecución remota de código

3 problemas de divulgación de información

1 vulnerabilidad de elevación de privilegios

Desglose por tipo de vulnerabilidad:

44 de elevación de privilegios

35 Ejecución remota de código

18 Divulgación de Información

9 Suplantación

4 Denegación de servicio

Destacados del parche de Microsoft

Esta versión se centra mucho en la escalada de privilegios y fallos de RCE, especialmente en la infraestructura central de Windows y servicios conectados a la nube. Microsoft también ha señalado varias vulnerabilidades como más propensas a ser explotadas, aumentando la urgencia de un parcheo rápido.

El Patch Tuesday de este mes corrige un día cero divulgado públicamente en Microsoft SQL Server. El día cero divulgado públicamente es:

CVE-2025-53779 - Vulnerabilidad de elevación de privilegios en Windows Kerberos

Microsoft corrige un fallo en Windows Kerberos que permite a un atacante autenticado obtener privilegios de administrador de dominio.

"La vulnerabilidad de recorrido de ruta relativa en Windows Kerberos permite a un atacante autorizado elevar privilegios a través de una red", explica Microsoft.

Microsoft dice que un atacante necesitaría tener acceso elevado a los siguientes atributos dMSA para explotar la falla:

msds-groupMSAMembership: Este atributo permite al usuario utilizar el dMSA.

msds-ManagedAccountPrecededByLink: El atacante necesita acceso de escritura a este atributo, lo que les permite especificar un usuario en nombre del cual el dMSA puede actuar.

Actualizaciones de seguridad de terceros que vale la pena mencionar

Varios proveedores no pertenecientes a Microsoft lanzaron actualizaciones importantes alrededor de este ciclo de Patch Tuesday. Estos parches abordan fallos explotados activamente y deben incluirse en tu plan de respuesta. Los proveedores que lanzaron parches incluyen:

7-Zip lanzó una actualización de seguridad para una vulnerabilidad de recorrido de ruta que podría llevar a RCE.

Adobe lanzó actualizaciones de emergencia para días cero de AEM Forms después de que se publicaran PoCs.

Cisco lanzó parches para WebEx y Identity Services Engine.

Fortinet lanzó actualizaciones de seguridad hoy para múltiples productos, incluyendo FortiOS, FortiManager, FortiSandbox y FortiProxy.

Google lanzó actualizaciones de seguridad para Android que corrigen dos vulnerabilidades de Qualcomm explotadas activamente.

Microsoft advirtió sobre una falla en Microsoft Exchange rastreada como CVE-2025-53786 que podría usarse para secuestrar entornos en la nube.

Proton arregló un error en su nueva app Authenticator para iOS que registraba los secretos TOTP sensibles de los usuarios en texto plano.

SAP lanzó las actualizaciones de seguridad de julio para múltiples productos, incluyendo numerosas vulnerabilidades con una calificación de 9.9.

Trend Micro lanzó una "herramienta de corrección" para una vulnerabilidad de ejecución remota de código activamente explotada en Apex One. Las actualizaciones de seguridad completas llegarán en una fecha posterior.

WinRAR lanzó una actualización de seguridad a finales de julio para un error de recorrido de ruta explotado activamente que podría llevar a la ejecución remota de código.

Splashtop AEM admite el parcheo en tiempo real para muchas aplicaciones de terceros. Actualizaciones como las de Adobe, WinRAR y 7-Zip se pueden desplegar automáticamente usando políticas de Splashtop AEM, reduciendo el tiempo de exposición sin esfuerzo manual.

Qué parches priorizar primero

Con 107 vulnerabilidades este mes, es importante enfocar tus esfuerzos de parcheo en aquellas con el mayor riesgo de explotación. La guía de Microsoft y las calificaciones CVSS ayudan a identificar lo que necesita atención urgente.

Basado en las puntuaciones CVSS, divulgación pública y probabilidad de explotación, las organizaciones deberían priorizar lo siguiente:

Parchear inmediatamente (Máxima prioridad)

CVE-2025-53779

Tipo: Elevación de Privilegios

CVSS: 7.2

Por qué es importante: Día cero divulgado públicamente en Windows Kerberos. Puede usarse para obtener privilegios de administrador de dominio. Parchea todos los controladores de dominio sin demora.

CVE-2025-50165 – Componente de gráficos de Microsoft (CVSS 9.8, RCE)

CVE-2025-53766 – Windows GDI+ (CVSS 9.8, RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, escalada de privilegios)

CVE-2025-50171 – Servidor de Escritorio Remoto (CVSS 9.1, RCE basado en red)

CVE-2025-53778 – Windows NTLM (CVSS 8.8, explotación más probable)

Estas vulnerabilidades afectan servicios centrales o expuestos a internet como RDP, Azure y sistemas de autenticación de Windows. Explotar cualquiera de ellas podría permitir a los atacantes obtener acceso privilegiado o moverse lateralmente a través de tu entorno.

Parchear en 72 horas (Alta Prioridad)

Vulnerabilidades de SQL Server – por ejemplo, CVE-2025-24999, CVE-2025-49758, CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143 a través de CVE-2025-53145 (CVSS 8.8, RCE)

CVE-2025-53786 – Exchange Server (CVSS 8.0, explotación más probable)

Windows RRAS – Múltiples CVEs con calificación CVSS 8.0+

Estos afectan servicios de alto valor que a menudo son objetivos en escenarios de acceso inicial o movimiento lateral.

Parchear dentro de 1–2 semanas (Prioridad media)

Win32K, Hyper-V, LSASS, DirectX – CVSS 7.x

Vulnerabilidades de macros de Office y análisis de documentos – explotables a través de phishing

Estas son significativas pero generalmente requieren interacción del usuario o acceso existente.

Parchear en ciclo regular (Menor Prioridad)

Fallos de menor gravedad en Office, Visio, PowerPoint

CVEs en Edge para Android con puntuaciones CVSS por debajo de 7.0

Estos presentan menos riesgo inmediato y pueden manejarse como parte de los flujos de trabajo de actualización estándar.

Cómo puede ayudar Splashtop AEM

La actualización de agosto destaca cómo las vulnerabilidades de rápido movimiento (como el día cero de Kerberos y fallos de alto riesgo en RDP, NTLM y Azure) requieren más que solo una rutina de parches mensual. Splashtop AEM ofrece a los equipos de TI la flexibilidad y velocidad para responder en tiempo real, sin interrumpir las operaciones.

Splashtop AEM ofrece:

Parcheo en tiempo real de SO y aplicaciones en Windows, macOS y software de terceros importantes

Información basada en CVE para que puedas filtrar, priorizar y parchear basado en el riesgo real

Políticas de parcheo automatizadas para eliminar el trabajo manual repetitivo

Control de despliegue basado en anillos para implementaciones más seguras

Paneles en vivo para rastrear el estado de los parches, fallos y cumplimiento en un solo lugar

Funciona con tu pila existente

Ya sea que estés usando Microsoft Intune, un RMM tradicional, o ninguna herramienta de parches, Splashtop AEM se integra sin problemas:

¿Usando Intune? Splashtop AEM mejora Intune al agregar parcheo en tiempo real, soporte más amplio de terceros y visibilidad más profunda.

¿Usando un RMM? Splashtop AEM ofrece parches más rápidos, configuración más sencilla y un impacto más ligero.

¿Todavía parcheando manualmente? Automatiza las actualizaciones en tu entorno y libera tiempo valioso.

Splashtop AEM te ayuda a mantenerte protegido sin añadir complejidad. Es el parcheo como debería ser: rápido, confiable y completamente bajo tu control.

Comienza Tu Prueba Gratuita de Splashtop AEM

El martes de parches no tiene que significar noches largas, hojas de cálculo y carreras reactivas.

Con Splashtop AEM, puedes:

Corrige las vulnerabilidades en el momento en que se divulgan (incluyendo días cero como CVE-2025-53779)

Automatiza las actualizaciones de SO y de terceros en toda tu flota

Eliminar puntos ciegos con visibilidad y reportes en tiempo real

¡Empieza hoy y toma el control de tu parcheo!