Este es el tercer artículo de nuestra serie de blogs de acceso seguro. Si aún no lo has hecho, lee el artículo introductorio de Yanlin que explica los fundamentos y la visión de nuestro espacio de trabajo seguro: Cómo transformar el acceso seguro con Splashtop Secure Workspace y su artículo sobre aplicaciones del mundo real: Cómo transformar el acceso seguro: aplicaciones del mundo real de Splashtop Secure Workspace

Profundizando más en Splashtop Secure Workspace

Presenté la arquitectura integral de Splashtop Secure Workspace en artículos anteriores y enseñé cómo nuestro producto resuelve problemas desafiantes del mundo real. Este tercer artículo de nuestra serie analiza más de cerca las funciones seleccionadas que nos permiten abordar los casos prácticos descritos en mi artículo anterior, Cómo transformar el acceso seguro: aplicaciones del mundo real de Splashtop Secure Workspace.

Actualización: Arquitectura del producto Splashtop Security Workspace

Volvamos a sumergirnos en el alma de la arquitectura de nuestro producto, que se ilustró anteriormente en mi artículo inicial, Cómo transformar el acceso seguro con Splashtop Secure Workspace.

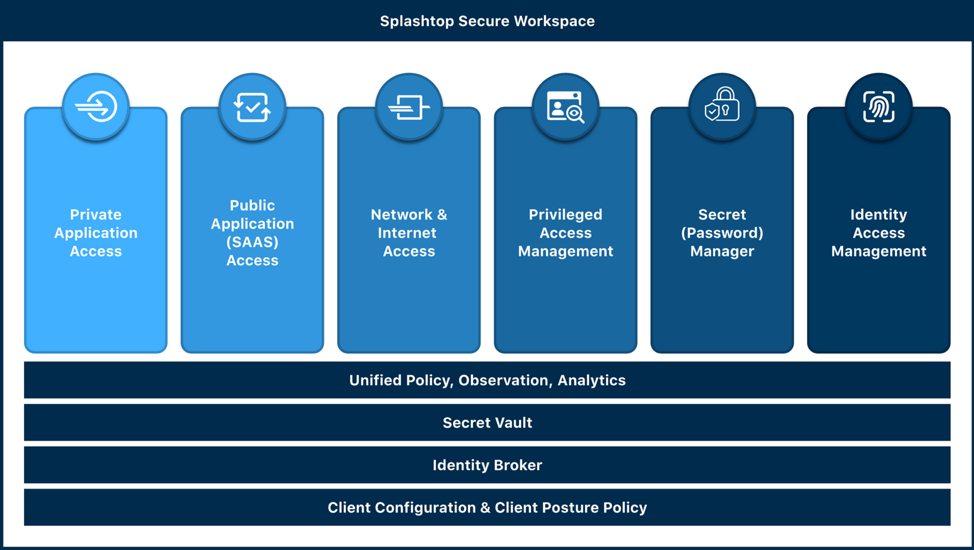

Nuestra arquitectura se libera del enfoque tradicional de "solución puntual" que se puede ver en otras partes del mercado. En su lugar, hemos tejido un complejo tapiz que integra elementos como la gestión de identidades y credenciales, la gestión de acceso privilegiado y los controles de acceso a la red y las aplicaciones.

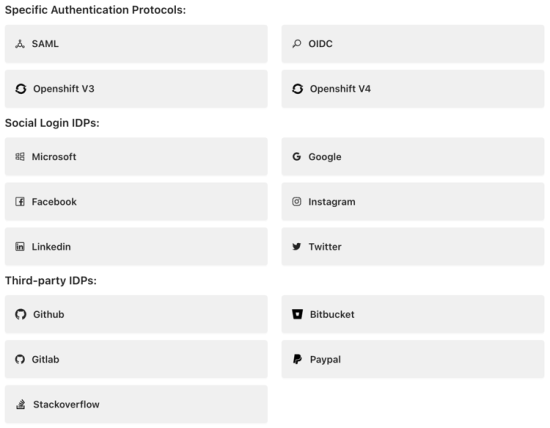

La base de nuestro sistema es un enfoque de seguridad que prioriza la identidad, respaldado por integraciones con proveedores de identidad familiares como Microsoft Entra ID (Azure AD), Google Workspace y Okta. Nuestra capacidad de agente de identidad integrada también se adapta a otros a través de SAML u OIDC. Splashtop Secure Workspace es compatible con las empresas que no utilizan un proveedor de identidad externo al proporcionar un administrador de grupos y usuarios integrado como opción.

Hemos introducido una bóveda de secretos de conocimiento cero, que forma la base para nuestro administrador de contraseñas y las interfaces de gestión de acceso privilegiado. Esta bóveda está diseñada para ayudar a la gestión de credenciales tanto particulares como empresariales y facilitar el intercambio de secretos como contraseñas, claves de API e incluso tokens de un solo uso. La belleza de nuestro diseño de conocimiento cero es que tú y solo tú (no Splashtop ni los administradores del sistema) pueden acceder a los secretos de tu bóveda, lo que garantiza la máxima privacidad. El descifrado bajo demanda se produce directamente en tu dispositivo (escritorio, aplicaciones móviles, navegador) cuando es necesario y los secretos compartidos solo se descifran en el punto de uso. Esto protege la integridad de tus credenciales y minimiza el riesgo de exposición.

Nuestra plataforma está lista para gestionar el control de acceso en tres áreas distintas: aplicaciones públicas basadas en Internet (SaaS), aplicaciones privadas ubicadas tanto en las instalaciones como en cloud y el acceso general a la red/Internet. Nuestro objetivo es expandir el alcance y ampliar la compatibilidad con el tiempo.

Para ofrecer una visión clara y una fácil resolución de problemas, hemos creado un sistema de observación de última generación, del que hablaremos en la próxima sesión. Por supuesto, hay mucho más de lo que podemos compartir en una sola publicación de blog. Si las funciones descritas aquí han despertado tu interés, te invitamos cordialmente a registrarte para obtener acceso anticipado a nuestro Splashtop Secure Workspace.

Políticas: el motor detrás de Secure Workspace

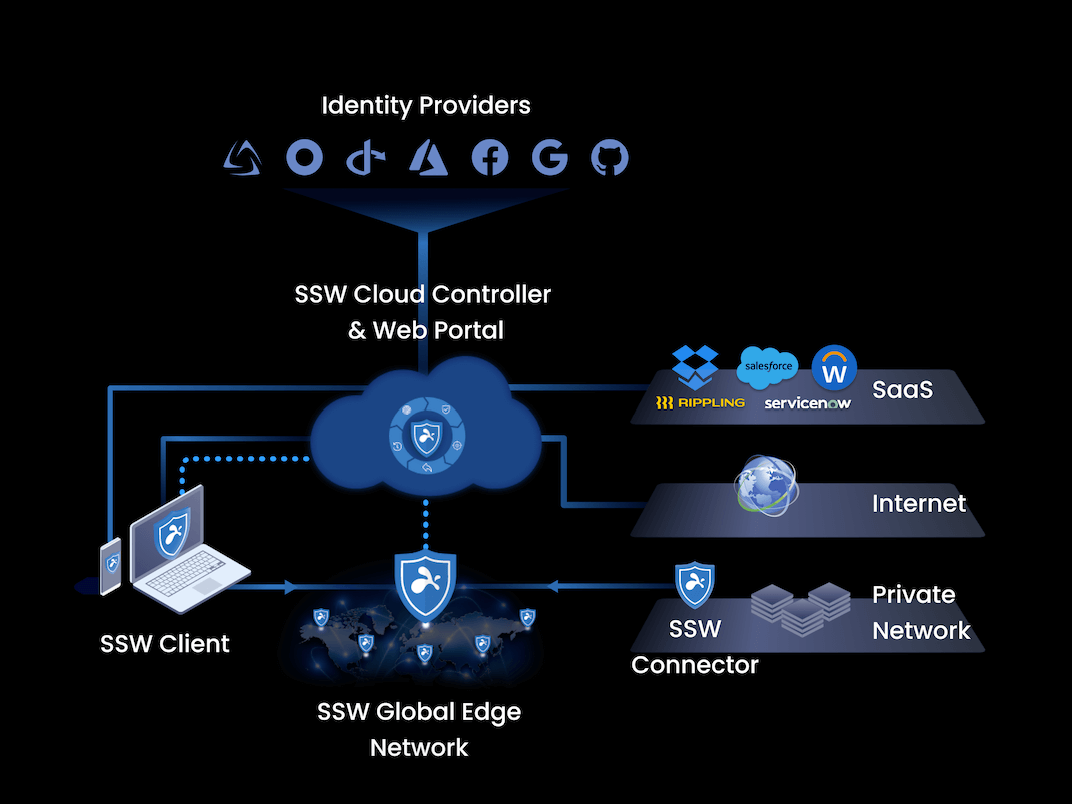

Nuestro viaje comienza con un pilar central de nuestro sistema: las políticas. Estas crean los planos que impulsan nuestro Secure Workspace. El siguiente diagrama ilustra cómo el sistema Secure Workspace (que consta del controlador en cloud, los portales web y nuestra red vanguardista global) bloquea el acceso de los clientes a las aplicaciones y los recursos corporativos.

El papel de las políticas es crucial. Además de la configuración del derecho de acceso, agregan una dimensión adicional a la decisión de si el acceso está permitido y bajo qué condiciones. Los administradores de TI experimentados, que han configurado productos de acceso remoto, entienden que el poder de estos productos se deriva de políticas integrales. Sin embargo, es todo un arte el de equilibrar la granularidad y la capacidad de expresión de estas políticas frente a la simplicidad y facilidad de configuración. Hemos diseñado nuestra plataforma para lograr el equilibrio adecuado para ti.

Una de las claves para simplificar y gestionar las políticas radica en adoptar políticas para todo el sistema en lugar de enredarse en innumerables políticas específicas de dominio. Ahora, me gustaría profundizar en dos de estas políticas de todo el sistema bajo nuestro sistema: políticas unificadas y políticas de dispositivos.

Políticas unificadas a nivel empresarial

Muchas empresas se esfuerzan por lograr un estándar de seguridad coherente guiado por las mejores prácticas de la industria o por el cumplimiento normativo. Hoy en día, los administradores de TI a menudo se encuentran en un acto de malabarismos, tratando de implementar políticas uniformes en diferentes esquemas y modelos de objetos de seguridad.

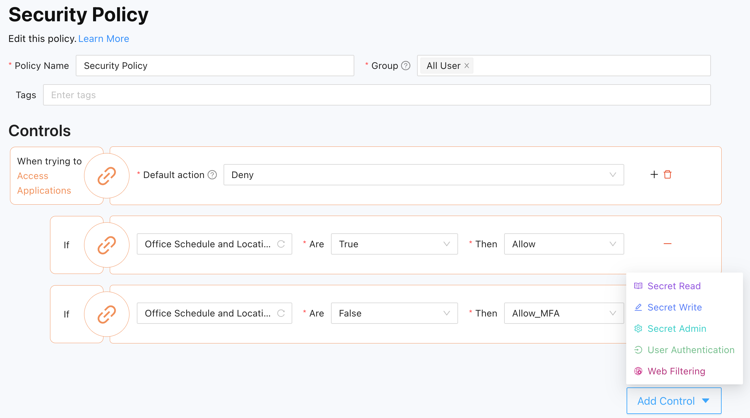

Con Splashtop Secure Workspace, hemos simplificado que los administradores de TI establezcan un único sistema de políticas unificado a nivel empresarial. Como puedes ver, estas políticas cubren una variedad de elementos, desde autenticación y autorización hasta condiciones de acceso a aplicaciones, condiciones de acceso secreto e incluso filtrado web. Al implementar estas políticas en un lugar unificado, las empresas pueden mantener prácticas de gestión de acceso estandarizadas en toda la empresa.

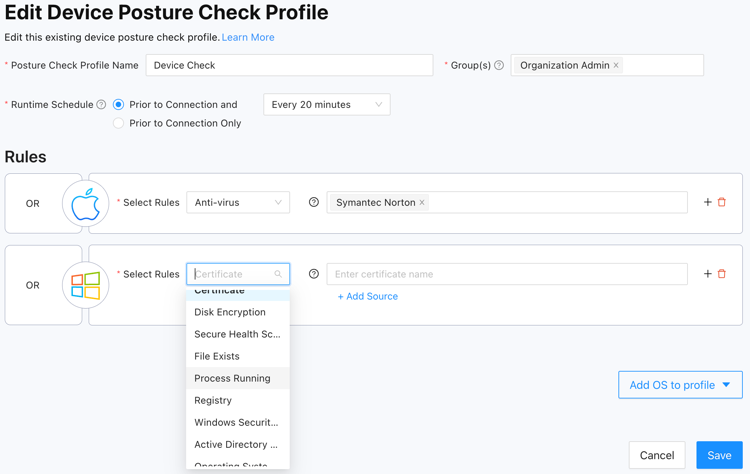

Políticas de postura de seguridad e inscripción de dispositivos

Del mismo modo, creemos en mantener un estándar de seguridad uniforme en todos los dispositivos corporativos. Splashtop Secure Workspace ofrece una forma sencilla de garantizar que cada dispositivo cumpla con el nivel de seguridad adecuado antes de que se otorgue el acceso. Con un amplio conjunto de controles que examinan aspectos como la configuración de cifrado de disco, la configuración del cortafuegos, la presencia de software antivirus, las versiones del sistema operativo y otros atributos del sistema, los administradores de TI pueden implementar las medidas de seguridad adecuadas para minimizar el riesgo de dispositivos comprometidos.

Splashtop Secure Workspace también controla la inscripción de dispositivos en el sistema, lo que permite las aprobaciones de TI en el circuito según sea necesario para confirmar la identidad del dispositivo. Cada intento de acceso se somete a comprobaciones exhaustivas basadas en certificados para validar la identidad de estos dispositivos.

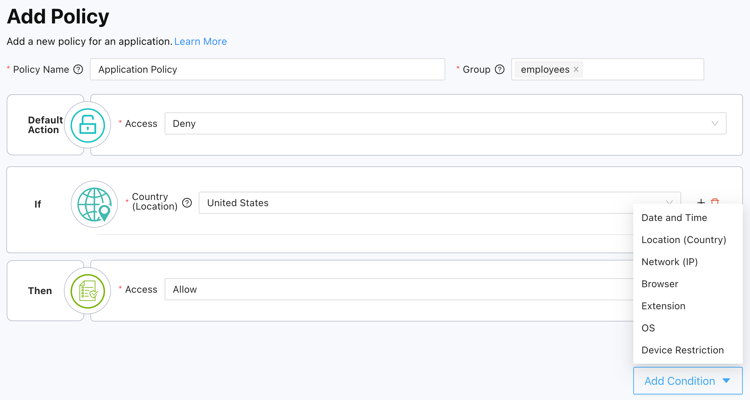

Políticas de acceso a nivel de aplicaciones y secretos

Con políticas fundamentales implementadas de forma segura a través de políticas unificadas y de dispositivos, los administradores de TI pueden ir un paso más allá definiendo políticas de acceso condicional en los niveles de secretos y de aplicación.

Estas políticas granulares consideran una variedad de factores, como el tiempo, la ubicación, el dispositivo, la red, el navegador y el sistema operativo, lo que ofrece a los administradores de TI una precisión y un control incomparables sobre quién puede acceder a las aplicaciones y los secretos. Cuanto más cuidadosamente ajusten los administradores de TI las reglas de acceso condicional, mayor será su capacidad para generar flexibilidad y mejorar la seguridad en los procesos de gestión de acceso de la empresa.

Allanando el camino para la configuración de la aplicación

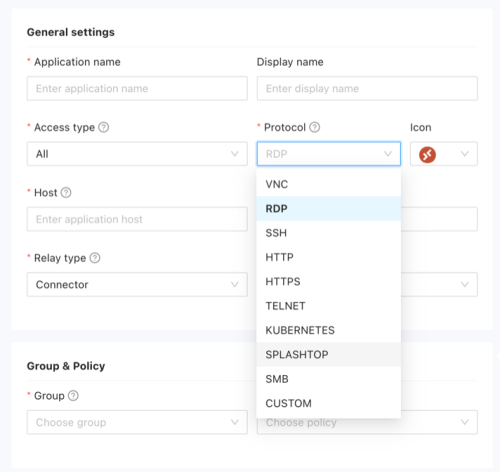

Anteriormente, analizamos las políticas de acceso a las aplicaciones, que representan los recursos que pretendemos proteger. Centrémonos ahora en la configuración de estas aplicaciones.

Nuestra plataforma puede permitir el acceso a una variedad de tipos de aplicaciones. Las categorías de aplicaciones incluyen aplicaciones SaaS privadas o públicas, acceso RDP o VNC a dispositivos Windows, Mac o Linux, recursos compartidos de archivos (Microsoft SMB) o incluso una transmisión de vídeo desde una cámara de vigilancia ubicada en tu oficina o punto de venta. Con Secure Workspace, para protocolos seleccionados como RDP, VNC, telnet, SSH y control de Kubernetes, podemos proporcionar acceso de cliente y acceso basado en navegador sin cliente desde cualquier navegador popular compatible con HTML5.

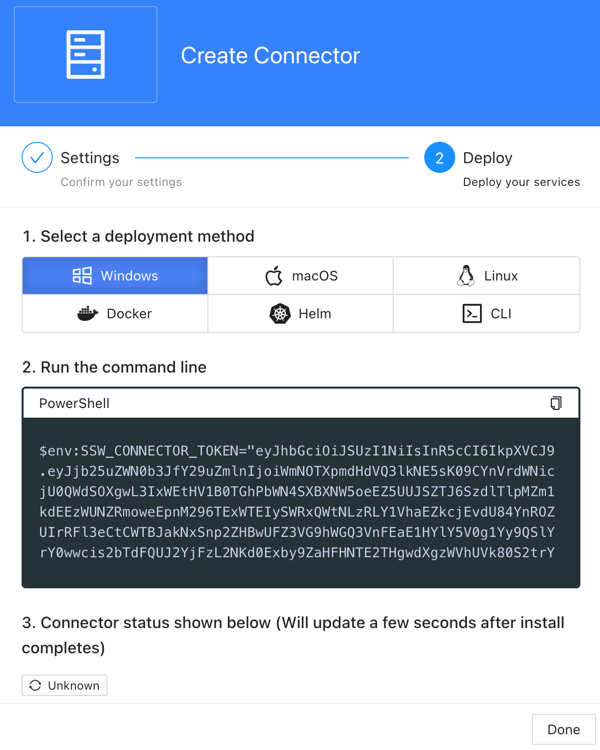

En Secure Workspace, las aplicaciones públicas se refieren a soluciones SaaS que ofrecen acceso a través de mecanismos de inicio de sesión único (SSO), como SAML y OIDC. Por otro lado, las aplicaciones privadas pueden ejecutarse en Internet o en una red privada y, por lo general, no admiten la integración de SSO estándar. Para las aplicaciones alojadas en una red privada, los conectores de Splashtop Secure Workspace permiten un acceso perfecto. Estos conectores se instalan dentro de las redes privadas que alojan las aplicaciones, ya sea en oficinas remotas, campus de empresas, centros de datos privados o incluso nubes privadas virtuales dentro de nubes públicas, como Google, AWS y Microsoft Azure. Este es un resumen de las diversas opciones de implementación disponibles para nuestros conectores:

Las políticas de acceso condicional analizadas en la sección anterior rigen el acceso a estas aplicaciones configuradas. Además, nuestra bóveda de secretos integrada facilita la asignación de secretos compartidos para el acceso a la aplicación. Esta función permite que tanto los empleados como las partes externas accedan a las aplicaciones sin necesidad de recordar los datos de inicio de sesión o conocer las contraseñas.

Una vez que las aplicaciones están configuradas, aparecen en el portal web de Secure Workspace, las extensiones del navegador y las aplicaciones móviles y de escritorio, lo que permite un acceso seguro con un solo clic a las aplicaciones asignadas en función de la pertenencia al grupo del usuario dentro de la empresa.

Presentamos el acceso compartido seguro y práctico

Pasemos a un caso real que he mencionado antes: acceso de terceros seguro y sin inconvenientes. Gracias a la bóveda de secretos integrada, las funciones de gestión de acceso privilegiado y los métodos de acceso público y privado, Splashtop Secure Workspace permite compartir aplicaciones sin problemas tanto para empleados como para terceros.

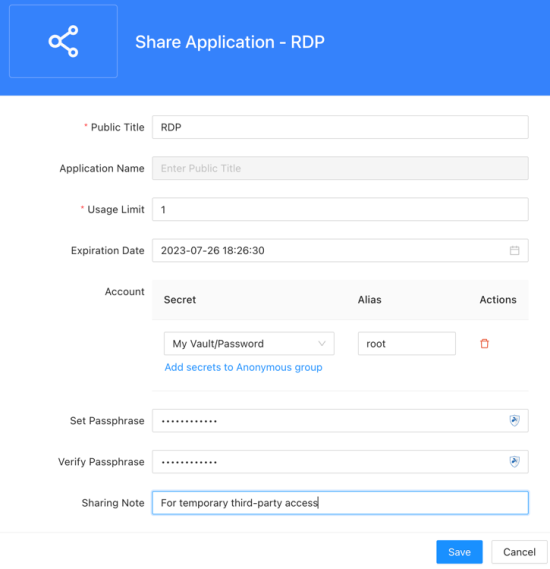

Este es un resumen de cómo se ve la configuración de uso compartido de aplicaciones para el acceso de terceros:

Para ver esto en acción, ve este corto vídeo:

El vídeo muestra cómo Splashtop Secure Workspace permite compartir el acceso ad-hoc con terceros mediante un enlace de acceso temporal. Además, la plataforma le da a TI el poder de incorporar rápidamente a terceros que tienen compromisos más prolongados con la empresa, como contratistas, trabajadores en prácticas y auditores, al aprovechar los proveedores de identidad (IDP). También permite el uso de credenciales dinámicas que permiten compartir el acceso a aplicaciones privadas (a través de una frase de contraseña, por ejemplo) sin revelar las credenciales reales.

Resuelve un problema continuo que los administradores de TI no han logrado abordar, incluso después de intentar combinar varios productos.

Vigilancia constante: clave para la seguridad

Un aspecto esencial de cualquier plataforma de acceso seguro es la capacidad de supervisar y registrar todos los eventos. Splashtop Secure Workspace equipa a los administradores de TI con herramientas de gestión de sesiones en tiempo real. Esto les permite supervisar las sesiones activas de los usuarios, cancelarlas si es necesario y hacer cumplir la grabación de sesiones para auditoría y cumplimiento. Esta visibilidad y control en tiempo real sobre las sesiones mejora la seguridad y aumenta la gestión eficiente de las sesiones.

Además, nuestra plataforma ofrece visibilidad integral a través de registros de eventos y grabaciones de sesiones en vídeo. Al aprovechar los datos de telemetría enriquecidos, las empresas pueden obtener información sobre una amplia gama de eventos y revisar las grabaciones de las sesiones según sea necesario. Esta visibilidad integral fortalece la estrategia de seguridad de toda la empresa.

Compruébalo de primera mano

Si bien hemos discutido los aspectos clave de Splashtop Secure Workspace, existen muchas más funciones que me encantaría compartir contigo. La mejor manera de experimentar verdaderamente todo el potencial de la plataforma es registrarse para obtener acceso anticipado.

Mientras esperas para obtener acceso, no dudes en explorar la documentación de Secure Workspace y otros recursos de aprendizaje a tu disposición.

En mi próxima publicación de blog,mostraré una aplicación práctica del mundo real de cómo Splashtop Secure Workspace puede controlar el acceso a tu modelo privado de lenguaje grande (LLM), de hecho, tu propio "ChatGPT" personal que no filtrará accidentalmente tus datos. ¡No te lo pierdas!