Cybersecurity-Agenturen weltweit warnen Organisationen vor der zunehmenden Bedrohung durch Cyberangriffe. Erfahren Sie, wie Sie Ihr Unternehmen schützen können.

Weltweit warnen Cyber-Sicherheitsbehörden Organisationen des privaten und öffentlichen Sektors vor der zunehmenden Bedrohung durch Ransomware-Angriffe und andere gezielte Angriffe, die von der Krise in der Ukraine ausgehen. Das britische National Cyber Security Centre (NCSC-UK) bezeichnet Ransomware als die am weitesten verbreitete Bedrohung, insbesondere für den Bildungssektor.

Als Reaktion auf den Russland-Ukraine-Krieg haben Australien, das Vereinigte Königreich und die USA ein gemeinsames Hinweisschreiben herausgegeben , das die erhöhte globalisierte Bedrohung durch Ransomware-Angriffe auf Organisationen mit kritischer Infrastruktur hervorhebt. Darüber hinaus haben die Cybersecurity and Infrastructure Security Agency (CISA), das Federal Bureau of Investigation (FBI) und die National Security Agency (NSA) in den USA sowie das britische National Cyber Security Centre (NCSC-UK) mehrere Branchen, darunter das Bildungswesen, Finanzdienstleistungen und das Gesundheitswesen, in den Fokus genommen.

Die Behörden haben den Erstzugriff auf Netzwerke über Phishing-Angriffe zum Stehlen von Anmeldeinformationen sowie den Diebstahl von Anmeldeinformationen über das Remote-Desktop-Protokoll und Brute-Force-Angriffe zum Erraten von Anmeldeinformationen hervorgehoben.

Der Russland-Ukraine-Krieg steht deshalb im Mittelpunkt, weil russische Hacker im Mittelpunkt einiger der größten und berüchtigtsten Cyberangriffe der letzten Jahre standen, darunter der SolarWinds-Angriff, der im Jahr 2020 mehrere Regierungsbehörden betraf. Erst vor zwei Wochen haben die US-Behörden eine Russland-spezifische Warnung an Führungskräfte großer US-Banken herausgegeben. Nach den jüngsten Entwicklungen rund um die Ukraine berichtet Reuters, dass der britische NCSC britische Organisationen angewiesen hat, „ihre Online-Verteidigung zu verstärken“.

Ist Ihre Organisation wirklich gefährdet?

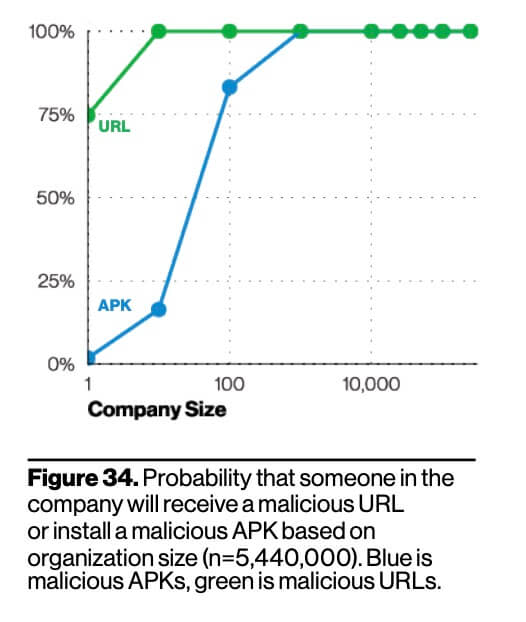

Viele US-amerikanische und europäische Organisationen (insbesondere kleine und mittelständische Unternehmen) ignorierten oder taten wenig, um sich auf frühere Warnungen vorzubereiten. Der Verizon 2021 Data Breach Investigations Report beweist, dass es eine 100%ige Chance gibt, dass die Mitarbeiter Ihrer Organisation von einem Cyberangriff ins Visier genommen werden, wenn Ihre Organisation 100 oder mehr Mitarbeiter hat.

Ihr Risiko ist sogar noch größer, wenn es irgendwo in Ihrer Lieferkette oder Ihren Geschäftspartnerschaften (sogar Partner Ihrer Partner) eine mit der Ukraine verbundene Organisation gibt.Am 22. Februar 2022 wiesen die Analysten von S&P Global Ratings auf „ein erhöhtes Risiko von Cyberangriffen auf die Ukraine hin … was Auswirkungen auf Unternehmen, Regierungen und andere Parteien in der Region und darüber hinaus haben könnte“.Die Analysten wiesen darauf hin, dass Unternehmen auf der ganzen Welt mit „Verbindungen zu ukrainischen Systemen als Dreh- und Angelpunkt für andere Ziele genutzt werden könnten“, laut CNN.

Erst letzte Woche twitterte das Cybersicherheitsunternehmen ESET, dass es eine neue „Wiper“-Malware entdeckt hat, die auf ukrainische Organisationen abzielt. Wiper versucht, Daten von jedem System zu löschen, das es kompromittiert.

Quelle: @ESETresearch

Ihre Versicherung mag Cyberangriffe abdecken, aber deckt sie auch „Kriegshandlungen“?

Als die NotPetya-Malware 2017 weltweit Computer infizierte, infizierte sie zunächst ukrainische Organisationen und verbreitete sich dann rasant. Bald waren auch Maersk A/S aus Dänemark, Merck aus den USA und WPP PLC aus dem Vereinigten Königreich betroffen. Insgesamt verursachten die Angriffe Schäden in Höhe von fast 10 Milliarden US-Dollar und wurden der GRU, der Hauptnachrichtendirektion der russischen Streitkräfte, zugeschrieben.

Eine der folgenreichsten (und bislang ungelösten) Nachwirkungen von NotPetya betrifft Mondelez International. Mondelez ist ein multinationales Lebensmittelunternehmen mit Hauptsitz in Chicago, das neben anderen beliebten Snacks Oreos und Triscuits herstellt. NotPetya infizierte die Computersysteme von Mondelez und störte wochenlang die E-Mail-Systeme, den Dateizugriff und die Logistik des Unternehmens. Nachdem sich die Wogen geglättet hatten, reichte Mondelez einen Schadensersatzantrag bei der Versicherung ein, der jedoch umgehend mit der Begründung abgelehnt wurde, dass der Versicherer nicht für kriegsbedingte Schäden aufkommt. Der Fall Mondelez bleibt ungelöst.

Merck brachte einen ähnlichen Fall vor Gericht und gewann. Der Oberste Gerichtshof von New Jersey entschied, dass sich der Versicherer nicht auf den „Kriegsausschluss berufen kann, weil er sich auf bewaffnete Konflikte bezieht“ , so Bloomberg Law. Dieses Urteil könnte „Versicherungspolicen dazu zwingen, sich klarer mit der Verantwortung für die Folgen von Cyberangriffen durch Nationalstaaten auseinanderzusetzen.“

In der Zwischenzeit hat Mondelez eine neue Sicherheitsbewusstseinsinitiative entwickelt, um zukünftige Cyberangriffe zu verhindern.

Konkrete Maßnahmen, die Ihr IT-Team ergreifen kann, um sich vorzubereiten

Es ist wichtig anzumerken, dass CISA sagt, dass „alle Organisationen – unabhängig von ihrer Größe – eine verstärkte Haltung einnehmen sollten, wenn es um Cybersicherheit und den Schutz ihrer kritischsten Vermögenswerte geht... Jede Organisation – ob groß oder klein – muss darauf vorbereitet sein, auf störende Cyberaktivitäten zu reagieren.“ Was können Sie also tun? Die CISA hat eine Liste mit empfohlenen Maßnahmen erstellt, die Sie befolgen können, um Ihre Cybersicherheit zu erhöhen.

Angriffsabwehr

Natürlich beginnt CISA mit der Empfehlung von Maßnahmen zur Vermeidung von Cyberangriffen. Das ist sinnvoll, da die Vermeidung eines Eindringens die Notwendigkeit aller nachfolgenden Cybersicherheitsmaßnahmen (einschließlich Forensik, Reaktion und Eindämmung nach einem Eindringen) ausgleicht. In diesem Sinne sind hier die fünf Dinge, die Sie laut CISA jetzt tun sollten, um “die Wahrscheinlichkeit eines schädlichen Cyberangriffs zu verringern“:

Vergewissern Sie sich, dass jeglicher Fernzugriff auf das Netzwerk des Unternehmens und privilegierter oder administrativer Zugriff eine mehrstufige Authentifizierung erfordern.

Stellen Sie sicher, dass die Software auf dem neuesten Stand ist, und priorisieren Sie Updates, die bekannte ausgenutzte Schwachstellen beheben, die von der CISA identifiziert wurden.

Bestätigen Sie, dass das IT-Personal des Unternehmens alle Ports und Protokolle, die für geschäftliche Zwecke nicht unbedingt erforderlich sind, deaktiviert hat.

Wenn das Unternehmen Cloud-Dienste nutzt, stellen Sie sicher, dass das IT-Personal die in den CISA-Richtlinien beschriebenen strengen Kontrollen überprüft und implementiert hat.

Wenn Ihre Organisation entweder eine kritische Infrastrukturorganisation (privater oder öffentlicher Sektor) oder eine Bundes-, Landes-, Kommunal-, Stammes- oder Territorialregierung ist, können Sie sich für die kostenlosen Cyber-Hygienedienste von CISAanmelden, einschließlich Schwachstellen-Scans, um das Risiko von Bedrohungen zu verringern.

Bedrohungserkennung

Der zweite Block von CISA-Empfehlungen konzentriert sich auf die Erkennung von Angriffsbedrohungen, um eine Kompromittierung zu verhindern. Hier ist der Wortlaut der CISA-Empfehlungen folgender:

Stellen Sie sicher, dass sich das Cybersicherheits-/IT-Personal darauf konzentriert, unerwartetes oder ungewöhnliches Netzwerkverhalten zu identifizieren und schnell einzuschätzen. Ermöglichen Sie eine Protokollierung, um Probleme oder Ereignisse besser untersuchen zu können.

Bestätigen Sie, dass das gesamte Netzwerk der Organisation durch Antivirus-/Antimalware-Software geschützt ist und dass die Signaturen in diesen Tools aktualisiert werden.

Wenn Sie mit ukrainischen Unternehmen zusammenarbeiten, sollten Sie den Datenverkehr von diesen Unternehmen besonders sorgfältig überwachen, inspizieren und isolieren. Überprüfen Sie die Zugriffskontrollen für diesen Datenverkehr besonders genau.

Die Protokollierung ist entscheidend für die fr�ühzeitige Untersuchung von Problemen und Ereignissen. Es überrascht Sie vielleicht, dass viele beliebte Lösungen für Fernzugriff und Fernunterstützung nicht in der Lage sind, schnelle und sinnvolle Protokolldaten bereitzustellen. Daten, die angeben, wer wann, von wo, wie lange usw. tatsächlich auf die Lösung für Fernzugriff und Fernunterstützung zugreift. Robuste Protokollierung als Ergänzung zu anderen Formen der Autorisierung und Prüfung kann Ihre Haftung im Falle eines Hacking-Angriffs minimieren.

Die vollständigen CISA-Empfehlungen, einschließlich einer Anleitung zur Vorbereitung einer Angriffsreaktion und zur Abwehr eines zerstörerischen Cybervorfalls, finden Sie unter CISA's Shields Up über den Russland-Ukraine-Krieg.