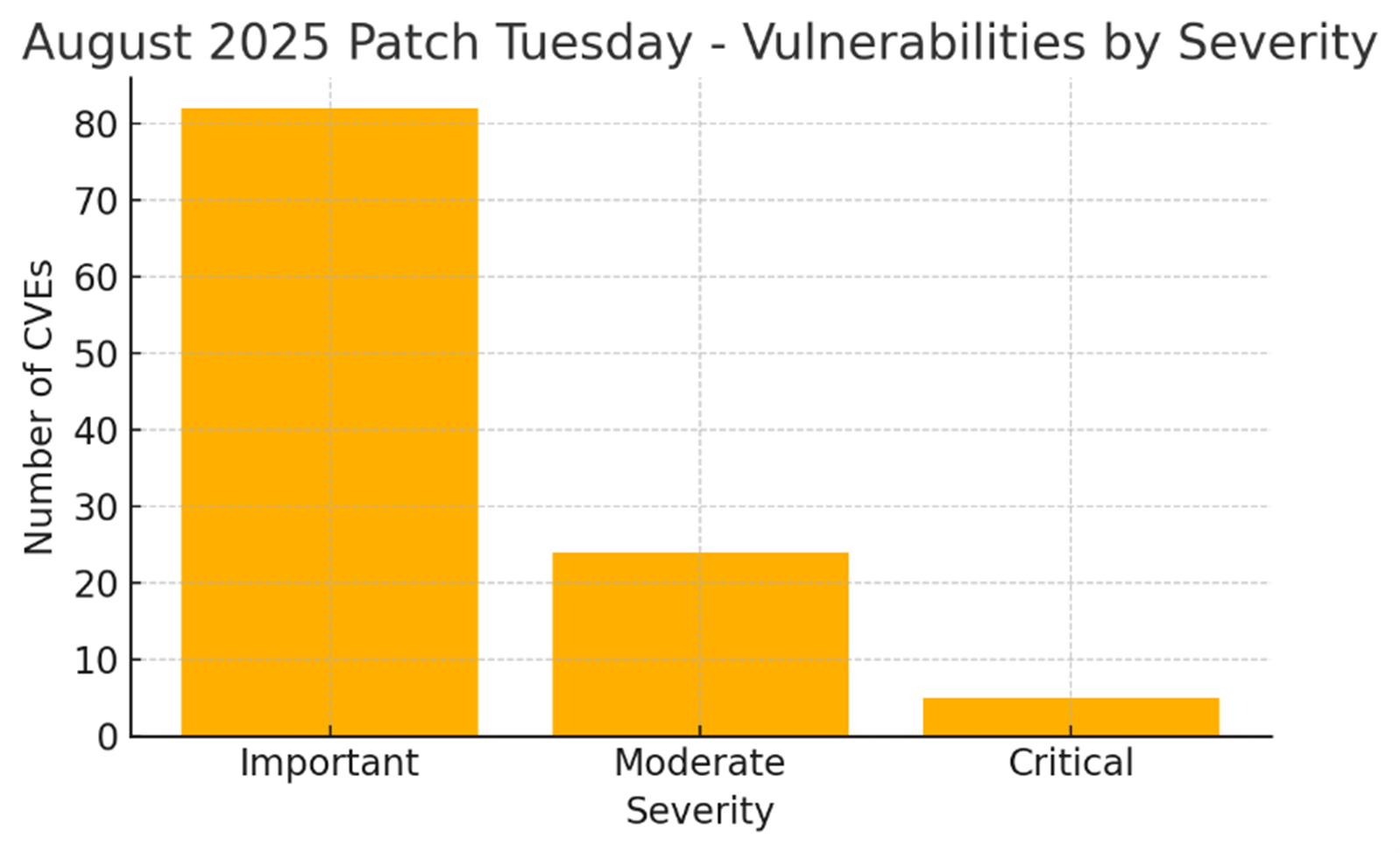

Microsoft 的 2025 年 8 月 Patch Tuesday 包含針對 Windows、Office、SQL 伺服器、Exchange、Azure 等的 107 個漏洞修復。本月的版本更新特色:

1 公開披露的零日

CVE-2025-53779 – 一個 Windows Kerberos 漏洞,可能允許攻擊者將權限提升至網域管理員。

13 個嚴重漏洞:

9 個遠端代碼執行漏洞

3 資訊披露問題

1 個權限提升漏洞

按漏洞類型劃分:

44 權限提升

35 遠端代碼執行

18 資訊洩露

9 偽造

4 拒絕服務

Microsoft補丁亮點

此版本重點關注權限提升和 RCE 漏洞,特別是在核心 Windows 基礎設施和雲端連接服務中。Microsoft 也標記了幾個更可能被利用的漏洞,增加了快速修補的緊迫性。

本月的 Patch Tuesday 修復了 Microsoft SQL 伺服器中一個公開披露的零日漏洞。公開披露的零日漏洞是:

CVE-2025-53779 - Windows Kerberos 權限提升漏洞

Microsoft 修復了 Windows Kerberos 中的一個漏洞,該漏洞允許已驗證的攻擊者獲得網域管理員權限。

「Windows Kerberos 中的相對路徑遍歷允許授權攻擊者在網路上提升權限,」Microsoft 解釋道。

Microsoft 表示,攻擊者需要對以下 dMSA 屬性具有提升的存取權限才能利用該漏洞:

msds-groupMSAMembership: 此屬性允許使用者使用 dMSA。

msds-ManagedAccountPrecededByLink: 攻擊者需要對此屬性具有寫入權限,這允許他們指定 dMSA 可以代表其行事的使用者。

值得注意的第三方安全更新

幾個非 Microsoft 廠商在這個 Patch Tuesday 週期中發布了重要更新。這些修補程式解決了正在被積極利用的漏洞,應該納入您的應對計劃中。發布補丁的廠商包括:

7-Zip 釋出了一個安全更新,修復了一個可能導致 RCE 的路徑遍歷漏洞。

Cisco 釋出了補丁,適用於 WebEx 和 Identity Services Engine。

Fortinet 今天發布了安全更新,適用於多個產品,包括 FortiOS、FortiManager、FortiSandbox 和 FortiProxy。

Google 釋出安全更新,修復了兩個被積極利用的Qualcomm漏洞。

Microsoft 警告了一個 Microsoft Exchange 漏洞,追蹤為 CVE-2025-53786,可能被用來劫持雲端環境。

Proton 修復了一個錯誤,該錯誤在其新的 iOS 驗證器應用程式中以明文記錄了使用者的敏感 TOTP 秘密。

SAP 釋出了七月的安全更新,適用於多個產品,包括多個評分為 9.9 的漏洞。

Trend Micro 針對 Apex One 中一個被積極利用的遠端代碼執行漏洞發布了「修復工具」。完整的安全更新將在稍後發布。

WinRAR 在七月底釋出了一個安全更新,修復了一個被積極利用的路徑遍歷漏洞,可能導致遠端代碼執行。

Splashtop AEM 支援多個第三方應用程式的即時修補。像 Adobe、WinRAR 和 7-Zip 的更新可以使用 Splashtop AEM 原則自動部署,減少暴露時間而無需手動操作。

哪些修補程式應優先考慮

本月有 107 個漏洞,重要的是將修補工作集中在那些具有最高利用風險的漏洞上。Microsoft 的指導和 CVSS 評分有助於識別需要緊急關注的問題。

根據CVSS分數、公開披露和利用可能性,組織應優先考慮以下事項:

立即修補(最高優先級)

環球影響應用程式-2025-53779

類型:權限提升

複數值:7.2

為什麼這很重要:Windows Kerberos 中公開披露的零日漏洞。可用於獲取網域管理員權限。立即修補所有網域控制器。

CVE-2025-50165 – Microsoft 圖形元件(CVSS 9.8,RCE)

CVE-2025-53766 – Windows GDI+(CVSS 9.8,RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, 權限提升)

CVE-2025-50171 – 遠端桌面伺服器(CVSS 9.1,基於網路的 RCE)

CVE-2025-53778 – Windows NTLM (CVSS 8.8, 更可能被利用)

這些漏洞影響面向網際網路或核心服務,如 RDP、Azure 和 Windows 驗證系統。利用其中任何一個漏洞都可能讓攻擊者獲得特權存取或在您的環境中橫向移動。

72 小時內修補(高優先級)

SQL 伺服器漏洞 – 例如,CVE-2025-24999、CVE-2025-49758、CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143 到 CVE-2025-53145 (CVSS 8.8, RCE)

CVE-2025-53786 – Exchange 伺服器 (CVSS 8.0, exploitation more likely)

Windows RRAS – 多個CVEs評為CVSS 8.0+

這些影響高價值服務,通常在初始存取或橫向移動場景中成為目標。

在 1–2 週內修補(中等優先級)

Win32K、Hyper-V、LSASS、DirectX – CVSS 7.x

Office 巨集和文件解析漏洞 – 可通過網路釣魚利用

這些是重要的,但通常需要用戶互動或現有存取。

在常規週期中修補(較低優先級)

Office、Visio、PowerPoint 中的低嚴重性漏洞

Edge for Android 中 CVSS 分數低於 7.0 的 CVE

這些風險較低,可以作為標準更新工作流程的一部分來處理。

Splashtop AEM 如何提供幫助

八月的更新強調了快速移動的漏洞(如 Kerberos 零日和 RDP、NTLM 及 Azure 中的高風險漏洞)需要的不僅僅是每月的修補例行。Splashtop AEM 為 IT 團隊提供了即時回應的靈活性和速度,而不會中斷運作。

Splashtop AEM 提供:

即時 OS 和應用程式修補,涵蓋 Windows、macOS 和主要第三方軟體

基於 CVE 的見解,讓您可以根據實際風險進行篩選、優先排序和修補

自動化修補政策,以消除重複的手動工作

基於環的部署控制,以更安全的方式推出

即時儀表板,在一個地方追蹤補丁狀態、失敗和合規性

與您現有的技術堆疊協作

無論您使用 Microsoft Intune、傳統 RMM,或根本沒有修補工具,Splashtop AEM 都能無縫整合:

使用 Intune?Splashtop AEM 增強了 Intune,提供即時修補、更廣泛的第三方支援和更深入的可見性。

使用 RMM 嗎?Splashtop AEM 提供更快的修補、更簡單的設置和更輕量的佔用。

還在手動修補嗎?自動化整個環境的更新,釋放寶貴的時間。

Splashtop AEM 幫助您在不增加複雜性的情況下保持保護。這就是修補應有的方式:快速、可靠,完全由您掌控。

開始免費試用 Splashtop AEM

修補星期二不必意味著熬夜、使用電子表格和被動應對。

使用 Splashtop AEM,您可以:

在漏洞披露的瞬間修補漏洞(包括像 CVE-2025-53779 這樣的零日漏洞)

自動化整個設備的作業系統和第三方更新

通過即時可見性和報告消除盲點

今天就開始,掌控您的修補!