RADIUS (Remote Authentication Dial-In User Service) hat traditionell als UDP-basiertes Protokoll gearbeitet und die Kommunikation zwischen Clients und Servern durch Attribut-Wert-Paare (AVPs) ermöglicht, die als Klartext übertragen werden. RADIUS unterstützt verschiedene Authentifizierungsmechanismen, darunter PAP, PEAP, EAP-TLS, EAP-TTLS, MSCHAP, MSCHAPv2, EAP-MD5 und einige andere.

Die Verwendung des RADIUS PAP-Protokolls über UDP ist besonders anfällig, da das User-Password AVP nur mit einem gemeinsamen Geheimnis verschlüsselt wird. Wenn ein Lauscher Zugang zu dem gemeinsamen Geheimnis erhält oder es erraten oder durch Brute-Force herausfinden kann, kann er es verwenden, um das User-Password AVP zu entschlüsseln und unrechtmäßigen Zugang zu dem geschützten Gerät oder Netzwerk zu erhalten.

Mit Protokollen wie PEAP, EAP-TTLS, MSCHAP, MSCHAPv2 und EAP-MD5 werden Anmeldedaten oder Herausforderungen innerhalb des EAP-Protokolls mithilfe des EAP-Message AVP übertragen. Obwohl einige EAP-Protokolle eine Datenverschlüsselung über TLS erfordern (wobei ein Serverzertifikat den Server für den verschlüsselten Datentransfer validiert), werden die Serverzertifikatsdetails im EAP-Message AVP, das User-Name-Attribut und andere AVPs immer noch als Klartext ausgetauscht, wie unten gezeigt. Das bedeutet, dass Angreifer Serverzertifikatsdetails (C=AU, ST=Some-State, O=Internet Widgits Pty Ltd) und andere Clientinformationen erhalten können, was die Privatsphäre gefährdet, selbst wenn die Sicherheit intakt bleibt.

UDP-basiertes RADIUS kann EAP-TLS tragen, ein sehr sicheres, zertifikatbasiertes Protokoll (bei dem sich sowohl Client als auch Server durch Zertifikatsaustausch gegenseitig validieren), aber die Klartextübertragung im EAP-Message AVP erlaubt es immer noch, dass wichtige Server- und Client-Zertifikatsdetails (oft einschließlich der E-Mail-Adresse des Benutzers) für Lauscher sichtbar sind, was die Privatsphäre gefährdet.

Eine kürzlich entdeckte Schwachstelle für nicht auf EAP basierende Protokolle (PAP, CHAP) zeigt weitere Mängel des UDP-basierten RADIUS-Protokolls auf, da Angreifer möglicherweise Netzwerkzugang erlangen können, ohne das gemeinsame Geheimnis zu kennen, wie unter https://blastradius.fail/attack-details beschrieben.

Es ist wichtig, in diesem Kontext zwischen einem Datenschutzverstoß und einem Sicherheitsverstoß zu unterscheiden. Ein Datenschutzverstoß tritt auf, wenn die Benutzerdetails in der Transaktion für Lauscher sichtbar werden, während ein Sicherheitsverstoß bedeutet, dass ein Angreifer erfolgreich unbefugten Netzwerkzugang erlangt—ein erheblich schwerwiegenderes Szenario.

Während das sicherste UDP-basierte EAP-TLS-Protokoll immer noch Datenschutzbedenken aufweist, bietet RadSec umfassenden Schutz gegen sowohl Datenschutz- als auch Sicherheitslücken.

RadSec stellt eine bedeutende Sicherheitsverbesserung dar, indem es den gesamten RADIUS-Protokollaustausch in einem sicheren TCP-Tunnel kapselt, der durch gegenseitiges TLS etabliert wird. Dieser Ansatz:

Etabliert einen sicheren, verschlüsselten Tunnel durch zertifikatbasierte gegenseitige Authentifizierung, bevor Daten ausgetauscht werden, und stellt sicher, dass sowohl Client als auch Server die Identität des jeweils anderen überprüfen.

Bietet persistente, gegenseitige TLS-basierte TCP-Verbindungen zwischen Client und Server, die Widerstand gegen Paketverluste bieten, die bei UDP häufig auftreten

Verhindert Abhören, selbst wenn der Netzwerkverkehr abgefangen wird, da die Daten ohne Zugang zu den Verschlüsselungszertifikaten nicht entschlüsselt werden können.

Beseitigt die Abhängigkeit von einem einzigen gemeinsamen Geheimnis für die Transportsicherheit.

Durch den verbesserten Schutz des gesamten Protokollaustauschs adressiert RadSec nicht nur die Sicherheitsbedenken umfassend, sondern auch die Transportschicht-Datenschutzprobleme, die in traditionellen UDP-basierten RADIUS-Implementierungen vorhanden sind, und macht es zu einem insgesamt sichereren Protokoll.

UDP RADIUS Illustration

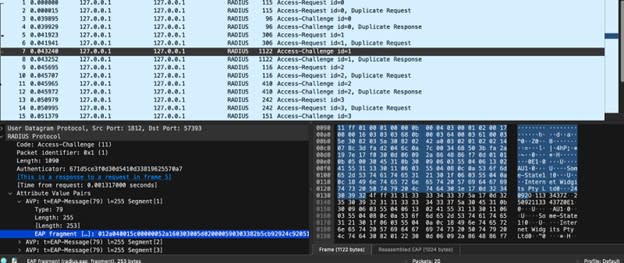

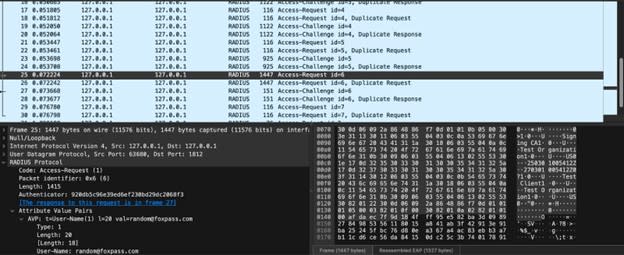

Der Wireshark-Mitschnitt unten bietet eine klare Demonstration, wie UDP-basiertes EAP-TLS RADIUS seine inhärenten Datenschutzanfälligkeiten zeigt. Der Paketmitschnitt zeigt mehrere RADIUS-Austausche zwischen dem Client und dem RADIUS-Server und zeigt die vollständige Sequenz von Access-Request- und Access-Challenge-Nachrichten mit ihren entsprechenden Paketkennungen.

Die Untersuchung des unteren Abschnitts des Mitschnitts zeigt die RADIUS-Nutzlast, die die Attribut-Wert-Paare (AVPs) mit sensiblen Authentifizierungsinformationen enthält. Dies schließt das User-Name-Attribut mit dem Wert "random@foxpass.com" ein, zusammen mit anderen Attributen wie NAS-Identifier und Called-Station-Id. Der detaillierte Hex-Dump auf der rechten Seite zeigt die rohen Paketinhalte, die mit AVPs übertragen werden, und legt klar Benutzernamen-Details, Server- und Client-Zertifikatsdetails (Zertifikatsinhaber: CN=Test Client, O=Test Organization, C=US) offen—ein erhebliches Datenschutzproblem.

Dieses Datenschutzproblem, zusätzlich zu den oben diskutierten Sicherheitsbedenken, ist genau das, was RadSec adressieren sollte. Durch die Kapselung dieser Austausche in einem sicheren TLS-Tunnel, der durch gegenseitige Zertifikatsvalidierung erstellt wird, verhindert RadSec die Offenlegung solcher sensiblen Details an potenzielle Lauscher. Selbst RADIUS' am wenigsten sicherer Authentifizierungsmechanismus, PAP, ist mit RadSec sehr sicher.

Wie RadSec funktioniert

RadSec verbessert die Sicherheit, indem es traditionelle RADIUS-Protokollaustausche in einem sicheren TLS-Tunnel kapselt und sicherstellt, dass alle Client-Server-Datenübertragungen verschlüsselt bleiben. Im Gegensatz zu seinem UDP-basierten Vorgänger stellt RadSec eine persistente TCP-Verbindung her, bei der sich beide Parteien während eines gegenseitigen TLS-Handshakes über X.509-Zertifikate authentifizieren. Diese robuste Zwei-Wege-Validierung schafft einen verschlüsselten Tunnel, bevor irgendeine RADIUS-Datenübertragung stattfindet.

Sobald dieser sichere Kanal etabliert ist, reisen Standard-RADIUS-Pakete (Access-Request, Access-Challenge, etc.) innerhalb dieser verschlüsselten Schicht, was sie effektiv vor Abhör- und Manipulationsversuchen schützt. Die persistente Verbindung wird während der gesamten Sitzung aufrechterhalten und bietet signifikante Verbesserungen sowohl in Effizienz als auch Sicherheit im Vergleich zum Ansatz von UDP RADIUS, der anfällig für Paketverluste ist.

Mit dem zertifikatbasierten Vertrauensmodell beseitigt RadSec die großen Sicherheitslücken des traditionellen RADIUS, d.h. sowohl Datenschutz als auch Sicherheit. Typischerweise über TCP-Port 2083 betrieben (obwohl dies konfigurierbar ist), bietet RadSec umfassenden Schutz für den gesamten Kommunikationskanal. Dieser umfassende Ansatz macht RadSec hochresistent gegen Paket-Sniffing, Replay-Angriffe und Man-in-the-Middle-Angriffe.

RadSec bei Foxpass: Globale, skalierbare und latenzarme Authentifizierungsinfrastruktur

Wir haben RADIUS-Authentifizierung mit einer hochmodernen RadSec-Implementierung geschaffen, die leistungsfähig, zuverlässig und weltweit zugänglich ist.

Unser RadSec-Dienst ist darauf ausgelegt, die anspruchsvollsten Konnektivitätsanforderungen in verschiedenen globalen Umgebungen zu erfüllen. Wir haben eine horizontal skalierbare, mandantenfähige Architektur geschaffen, bei der Kunden, die sich mit unseren Servern verbinden, immer mit dem nächstgelegenen verfügbaren Server verbinden.

Globale Nähe, sofortige Konnektivität, mühelose Verwaltung

Unsere globale Bereitstellung stellt sicher, dass jeder Kunde sich mit dem nächstgelegenen RadSec-Server verbindet, was die Latenz erheblich reduziert und die Reaktionszeiten verbessert. Den Kunden wird nur ein einziger DNS-Hostname bereitgestellt, aber die Clients verbinden sich automatisch mit dem optimalsten Server basierend auf der geografischen Nähe.

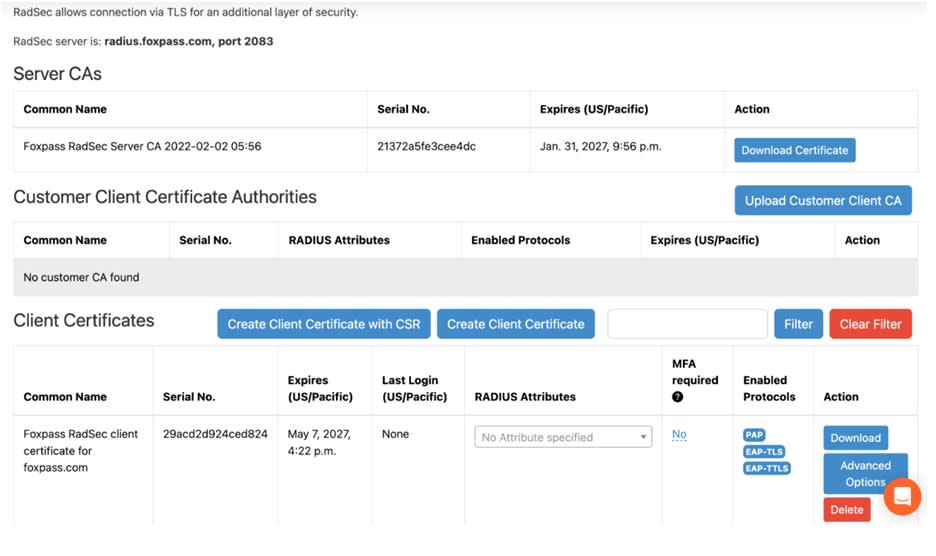

Foxpass's RadSec unterstützt zwei Optionen zur Verwaltung von Client-Zertifikaten. Entweder kann Foxpass Zertifikate von unserer gemeinsamen CA ausstellen, oder Kunden können ihre CA-Zertifikate einfach über unsere intuitive Konsole hochladen, die diese Anmeldeinformationen schnell über unser gesamtes globales Servernetzwerk verbreitet und sicherstellt, dass nur die authentifizierten Clients Zugang erhalten.

Unübertroffene Skalierung und Leistung

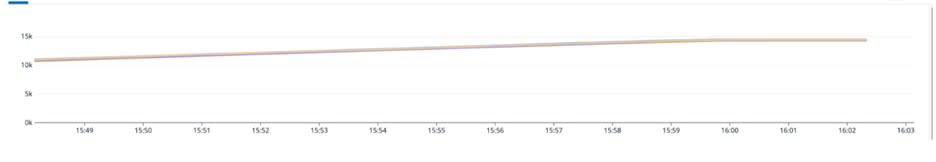

Jede unserer RadSec-Serverinstanzen ist darauf ausgelegt, über 15.000 gleichzeitige Verbindungen zu handhaben und bietet robuste, zuverlässige Authentifizierung in einem Maßstab, der den Anforderungen auf Unternehmensebene entspricht.

Wichtige Highlights

Horizontal skalierbare und mandantenfähige Implementierung von RadSec

Globales Servernetzwerk mit intelligenter Weiterleitung

Massive Verbindungskapazität (15.000+ Verbindungen pro Instanz)

Nahtlose, latenzarme Authentifizierungserfahrung

Starten Sie noch heute mit Foxpass

Bereit, Ihre Authentifizierungssicherheit zu verbessern? Foxpass bietet Schutz auf Unternehmensebene, globale Leistung und eine problemlose Bereitstellung. Egal, ob Sie Benutzeranmeldeinformationen sichern oder zertifikatbasierte Zugriffe im großen Maßstab verwalten, unsere RadSec-Implementierung stellt sicher, dass Ihre Daten privat und geschützt bleiben.

Starten Sie Ihre kostenlose Testversion von Foxpass noch heute und erleben Sie den Unterschied einer sicheren, skalierbaren und modernen Authentifizierungsinfrastruktur.

Danksagungen:

Wir möchten dem gesamten Team danken, dass sie dies unseren Kunden weltweit zur Verfügung gestellt haben.