O RADIUS (Remote Authentication Dial-In User Service) tem tradicionalmente operado como um protocolo baseado em UDP, facilitando a comunicação entre clientes e servidores através de pares de atributos-valor (AVPs) transmitidos como texto simples. O RADIUS suporta vários mecanismos de autenticação, incluindo PAP, PEAP, EAP-TLS, EAP-TTLS, MSCHAP, MSCHAPv2, EAP-MD5, entre outros.

Usar o protocolo RADIUS PAP sobre UDP é particularmente vulnerável, já que o AVP User-Password é encriptado usando apenas um segredo partilhado. Se um intruso conseguir acesso ao segredo partilhado, ou for capaz de adivinhá-lo ou forçá-lo, pode usá-lo para decifrar o User-Password AVP e obter acesso ilegítimo ao dispositivo ou rede protegida.

Com protocolos como PEAP, EAP-TTLS, MSCHAP, MSCHAPv2 e EAP-MD5, as credenciais ou desafios são transmitidos dentro do protocolo EAP usando o EAP-Message AVP. Embora alguns protocolos EAP exijam encriptação de dados via TLS (onde um certificado de servidor valida o servidor para transferência de dados encriptados), os detalhes do certificado do servidor no EAP-Message AVP, o atributo User-Name e outros AVPs ainda são trocados como texto simples, como mostrado abaixo. Isso significa que os atacantes podem obter detalhes do certificado do servidor (C=AU, ST=Some-State, O=Internet Widgits Pty Ltd) e outras informações do cliente, comprometendo a privacidade mesmo que a segurança permaneça intacta.

O RADIUS baseado em UDP pode transportar EAP-TLS, um protocolo muito seguro baseado em certificados (onde tanto o cliente quanto o servidor se validam mutuamente através da troca de certificados), mas a transmissão em texto simples do protocolo no AVP EAP-Message ainda permite que detalhes importantes dos certificados do servidor e do cliente (frequentemente incluindo o endereço de email do usuário) fiquem visíveis para espiões, comprometendo a privacidade.

Uma vulnerabilidade recentemente descoberta para protocolos não baseados em EAP (PAP, CHAP) demonstra ainda mais as falhas do protocolo RADIUS baseado em UDP, já que os atacantes podem potencialmente ganhar acesso à rede sem conhecer o segredo partilhado, conforme detalhado em https://blastradius.fail/attack-details.

É importante distinguir entre uma violação de privacidade e uma violação de segurança neste contexto. Uma violação de privacidade ocorre quando os detalhes do usuário na transação ficam visíveis para espiões, enquanto uma violação de segurança envolve um atacante ganhando acesso não autorizado à rede—um cenário consideravelmente mais grave.

Embora o protocolo EAP-TLS baseado em UDP mais seguro ainda tenha preocupações de privacidade, o RadSec oferece proteção abrangente contra vulnerabilidades de privacidade e segurança.

O RadSec representa uma melhoria significativa na segurança ao encapsular toda a troca do protocolo RADIUS dentro de um túnel TCP seguro estabelecido através de TLS mútuo. Esta abordagem:

Estabelece um túnel seguro e encriptado através de autenticação mútua baseada em certificados antes de qualquer dado ser trocado, garantindo que tanto o cliente quanto o servidor verifiquem a identidade um do outro.

Fornece conexões TCP persistentes baseadas em TLS mútuo entre cliente e servidor, oferecendo resistência a perdas de pacotes comuns com UDP

Impede a escuta mesmo quando o tráfego de rede é intercetado, pois os dados não podem ser decifrados sem acesso aos certificados de encriptação.

Elimina a dependência de um único segredo partilhado para a segurança do transporte.

Ao fornecer proteção aprimorada para toda a troca de protocolo, o RadSec não só aborda as preocupações de segurança de forma abrangente, mas também as questões de privacidade na camada de transporte presentes nas implementações tradicionais de RADIUS baseadas em UDP, tornando-o um protocolo mais seguro no geral.

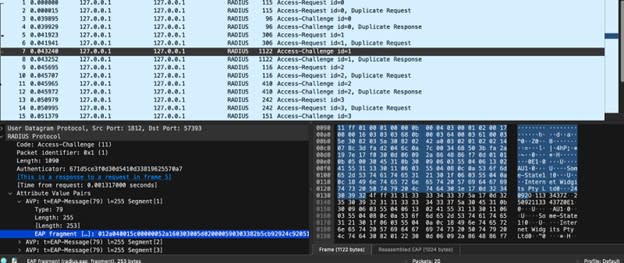

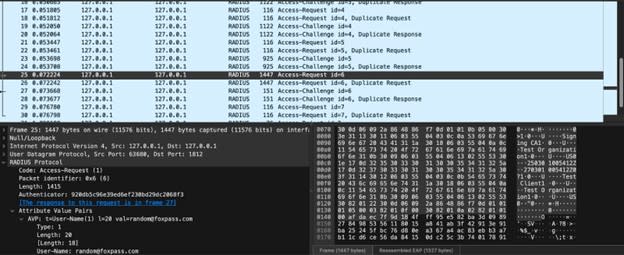

Ilustração do RADIUS UDP

A captura do Wireshark abaixo fornece uma demonstração clara de como o RADIUS EAP-TLS baseado em UDP mostra suas vulnerabilidades de privacidade inerentes. A captura de pacotes revela múltiplas trocas RADIUS entre o cliente e o servidor RADIUS, mostrando a sequência completa de mensagens Access-Request e Access-Challenge com seus identificadores de pacotes correspondentes.

Examinando a seção inferior da captura, revela-se o payload RADIUS, que mostra os Attribute Value Pairs (AVPs) contendo informações de autenticação sensíveis. Isso inclui o atributo User-Name com o valor "random@foxpass.com" juntamente com outros atributos como NAS-Identifier e Called-Station-Id. O dump hexadecimal detalhado à direita exibe o conteúdo bruto dos pacotes transferidos usando AVPs, expondo claramente detalhes de nome de utilizador, detalhes de certificado de servidor e cliente (sujeito do certificado: CN=Test Client, O=Test Organization, C=US)—uma preocupação significativa de privacidade.

Este problema de privacidade, além das preocupações de segurança discutidas na seção acima, é precisamente o que o RadSec foi projetado para resolver. Ao encapsular essas trocas dentro de um túnel TLS seguro criado através da validação mútua de certificados, o RadSec previne a exposição de tais detalhes sensíveis a potenciais espiões. Mesmo o mecanismo de autenticação menos seguro do RADIUS, o PAP, é muito seguro com o RadSec.

Como o RadSec Funciona

O RadSec melhora a segurança ao encapsular as trocas tradicionais do protocolo RADIUS dentro de um túnel TLS seguro, garantindo que todas as transferências de dados cliente-servidor permaneçam encriptadas. Ao contrário do seu antecessor baseado em UDP, o RadSec estabelece uma conexão TCP persistente onde ambas as partes se autenticam mutuamente através de certificados X.509 durante um handshake TLS mútuo. Esta robusta validação bidirecional cria um túnel encriptado antes de qualquer transmissão de dados RADIUS ocorrer.

Uma vez estabelecido este canal seguro, os pacotes RADIUS padrão (Access-Request, Access-Challenge, etc.) viajam dentro desta camada encriptada, protegendo-os efetivamente de tentativas de espionagem e adulteração. A conexão persistente é mantida durante toda a sessão, oferecendo melhorias significativas tanto em eficiência quanto em segurança em comparação com a abordagem do RADIUS UDP, que é propensa a perda de pacotes.

Com o modelo de confiança baseado em certificados, o RadSec elimina as principais fraquezas de segurança do RADIUS tradicional, ou seja, tanto a privacidade quanto a segurança. Operando tipicamente sobre a porta TCP 2083 (embora isso seja configurável), o RadSec fornece proteção abrangente para todo o canal de comunicação. Esta abordagem abrangente torna o RadSec altamente resistente a sniffing de pacotes, ataques de repetição e ataques man-in-the-middle.

RadSec na Foxpass: Infraestrutura de Autenticação Global, Escalável e de Baixa Latência

Criámos autenticação RADIUS com uma implementação de ponta do RadSec que é performante, confiável e acessível globalmente.

O nosso serviço RadSec é projetado para atender aos requisitos de conectividade mais exigentes em diversos ambientes globais. Criámos uma arquitetura escalável horizontalmente e multi-inquilino onde os clientes que se conectam aos nossos servidores sempre se conectam ao servidor disponível mais próximo.

Proximidade Global, Conectividade Instantânea, Gestão Sem Esforço

Nossa implantação global garante que cada cliente se conecte ao servidor RadSec mais próximo, reduzindo drasticamente a latência e melhorando os tempos de resposta. Apenas um único nome de host DNS é fornecido aos clientes, mas os clientes conectam-se automaticamente ao servidor mais otimizado com base na proximidade geográfica.

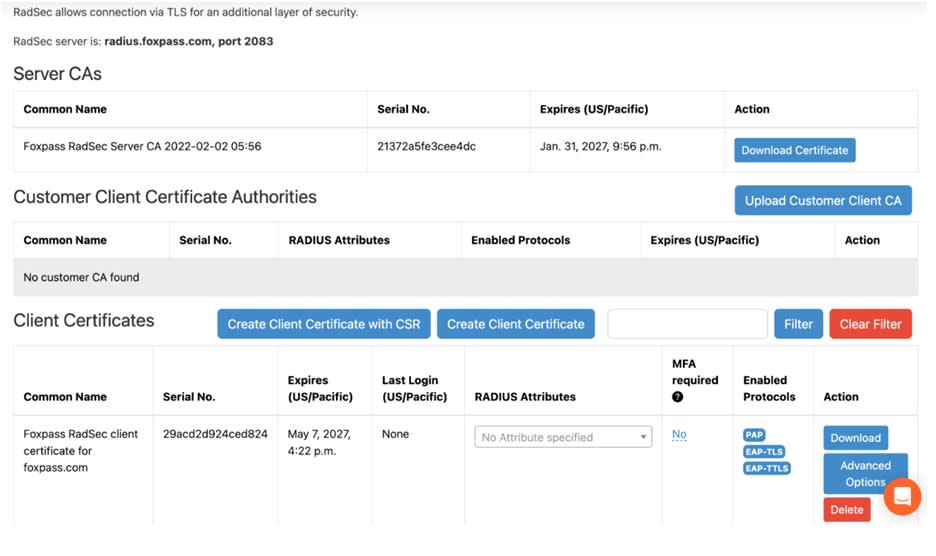

O RadSec da Foxpass suporta duas opções para gerir certificados de cliente. Ou a Foxpass pode emitir certificados a partir do nosso CA partilhado, ou os clientes podem facilmente carregar os seus certificados CA através do nosso console intuitivo, que rapidamente propaga essas credenciais por toda a nossa rede global de servidores, garantindo que apenas os clientes autenticados tenham acesso.

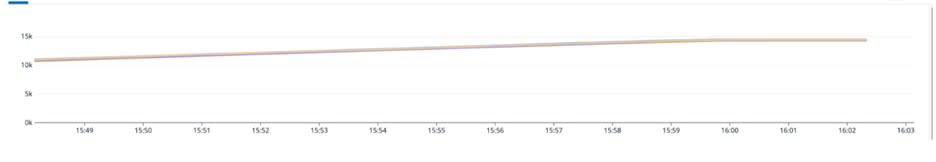

Escala e Desempenho Sem Precedentes

Cada uma das nossas instâncias de servidor RadSec é projetada para lidar com mais de 15.000 conexões simultâneas, proporcionando autenticação robusta e confiável em uma escala que atende às demandas de nível empresarial.

Principais Destaques

Implementação escalável horizontalmente e multi-inquilino do RadSec

Rede global de servidores com roteamento inteligente

Capacidade massiva de conexão (15.000+ conexões por instância)

Experiência de autenticação contínua e de baixa latência

Comece com a Foxpass Hoje

Pronto para melhorar a segurança da sua autenticação? A Foxpass oferece proteção de nível empresarial, desempenho global e implantação sem complicações. Quer esteja a proteger credenciais de utilizador ou a gerir acesso baseado em certificados em escala, a nossa implementação RadSec garante que os seus dados permaneçam privados e protegidos.

Comece o seu teste gratuito do Foxpass hoje e experimente a diferença de uma infraestrutura de autenticação segura, escalável e moderna.

Agradecimentos:

Gostaríamos de agradecer a toda a equipa por tornar isso disponível para os nossos clientes em todo o mundo.