RADIUS (Remote Authentication Dial-In User Service) ha tradizionalmente operato come un protocollo basato su UDP, facilitando la comunicazione tra client e server attraverso coppie attributo-valore (AVP) trasmesse come testo semplice. RADIUS supporta vari meccanismi di autenticazione, tra cui PAP, PEAP, EAP-TLS, EAP-TTLS, MSCHAP, MSCHAPv2, EAP-MD5 e alcuni altri.

L'uso del protocollo RADIUS PAP su UDP è particolarmente vulnerabile poiché l'AVP User-Password è crittografato utilizzando solo un segreto condiviso. Se un intercettatore ottiene l'accesso al segreto condiviso, o è in grado di indovinarlo o forzarlo, può usarlo per decrittografare l'AVP User-Password per ottenere accesso illegittimo al dispositivo o alla rete protetta.

Con protocolli come PEAP, EAP-TTLS, MSCHAP, MSCHAPv2 ed EAP-MD5, le credenziali o le sfide vengono trasmesse all'interno del protocollo EAP utilizzando l'AVP EAP-Message. Sebbene alcuni protocolli EAP richiedano la crittografia dei dati tramite TLS (dove un certificato server convalida il server per il trasferimento dati crittografato), i dettagli del certificato server nell'AVP EAP-Message, l'attributo User-Name e altri AVP vengono comunque scambiati come testo semplice, come mostrato di seguito. Ciò significa che gli attaccanti possono ottenere dettagli del certificato server (C=AU, ST=Some-State, O=Internet Widgits Pty Ltd) e altre informazioni del client, compromettendo la privacy anche se la sicurezza rimane intatta.

RADIUS basato su UDP può trasportare EAP-TLS, un protocollo molto sicuro basato su certificati (dove sia il client che il server si convalidano reciprocamente attraverso lo scambio di certificati), ma la trasmissione in testo semplice del protocollo nell'AVP EAP-Message consente comunque a dettagli importanti del certificato server e client (spesso incluso l'indirizzo email dell'utente) di essere visibili agli intercettatori, compromettendo la privacy.

Una vulnerabilità recentemente scoperta per protocolli non basati su EAP (PAP, CHAP) dimostra ulteriormente i difetti del protocollo RADIUS basato su UDP, poiché gli attaccanti possono potenzialmente ottenere accesso alla rete senza conoscere il segreto condiviso, come dettagliato su https://blastradius.fail/attack-details.

È importante distinguere tra una violazione della privacy e una violazione della sicurezza in questo contesto. Una violazione della privacy si verifica quando i dettagli dell'utente nella transazione diventano visibili agli intercettatori, mentre una violazione della sicurezza coinvolge un attaccante che riesce a ottenere accesso non autorizzato alla rete, uno scenario considerevolmente più grave.

Mentre il protocollo EAP-TLS basato su UDP più sicuro ha ancora preoccupazioni sulla privacy, RadSec fornisce una protezione completa contro entrambe le vulnerabilità di privacy e sicurezza.

RadSec rappresenta un miglioramento significativo della sicurezza incapsulando l'intero scambio del protocollo RADIUS all'interno di un tunnel TCP sicuro stabilito attraverso TLS reciproco. Questo approccio:

Stabilisce un tunnel sicuro e crittografato attraverso l'autenticazione reciproca basata su certificati prima che qualsiasi dato venga scambiato, garantendo che sia il client che il server verifichino l'identità reciproca.

Fornisce connessioni TCP persistenti basate su TLS reciproco tra client e server, offrendo resistenza alle perdite di pacchetti comuni con UDP

Previene l'intercettazione anche quando il traffico di rete viene intercettato, poiché i dati non possono essere decrittografati senza accesso ai certificati di crittografia

Elimina la dipendenza da un singolo segreto condiviso per la sicurezza del trasporto

Fornendo una protezione avanzata per l'intero scambio del protocollo, RadSec non solo affronta le preoccupazioni di sicurezza in modo completo, ma anche i problemi di privacy a livello di trasporto presenti nelle implementazioni RADIUS tradizionali basate su UDP, rendendolo un protocollo complessivamente più sicuro.

Illustrazione RADIUS UDP

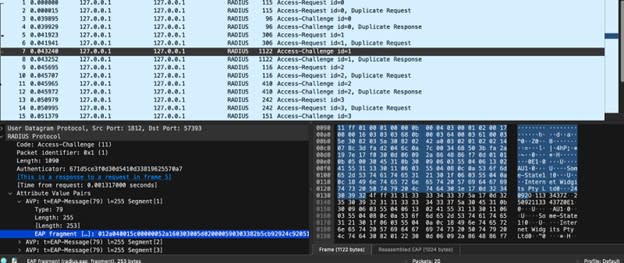

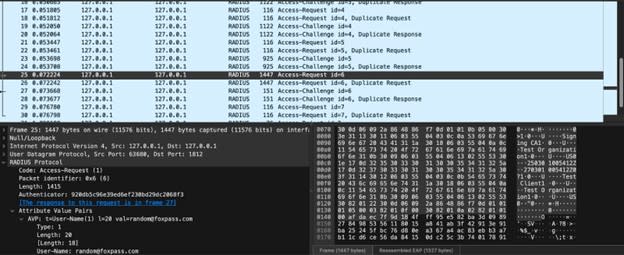

La cattura Wireshark di seguito fornisce una chiara dimostrazione di come RADIUS EAP-TLS basato su UDP mostri le sue vulnerabilità intrinseche di privacy. La cattura dei pacchetti rivela più scambi RADIUS tra il client e il server RADIUS, mostrando la sequenza completa di messaggi Access-Request e Access-Challenge con i loro identificatori di pacchetto corrispondenti.

Esaminando la sezione inferiore della cattura si rivela il payload RADIUS, che mostra le coppie attributo-valore (AVP) contenenti informazioni di autenticazione sensibili. Questo include l'attributo User-Name con valore "random@foxpass.com" insieme ad altri attributi come NAS-Identifier e Called-Station-Id. Il dump esadecimale dettagliato a destra mostra i contenuti grezzi del pacchetto trasferiti utilizzando AVP, esponendo chiaramente i dettagli del nome utente, i dettagli del certificato server e client (soggetto del certificato: CN=Test Client, O=Test Organization, C=US), un significativo problema di privacy.

Questo problema di privacy, oltre alle preoccupazioni di sicurezza discusse nella sezione sopra, è esattamente ciò che RadSec è stato progettato per affrontare. Incapsulando questi scambi all'interno di un tunnel TLS sicuro creato attraverso la convalida reciproca dei certificati, RadSec previene l'esposizione di tali dettagli sensibili a potenziali intercettatori. Anche il meccanismo di autenticazione meno sicuro di RADIUS, PAP, è molto sicuro con RadSec.

Come funziona RadSec

RadSec migliora la sicurezza incapsulando gli scambi del protocollo RADIUS tradizionale all'interno di un tunnel TLS sicuro, garantendo che tutti i trasferimenti di dati client-server rimangano crittografati. A differenza del suo predecessore basato su UDP, RadSec stabilisce una connessione TCP persistente in cui entrambe le parti si autenticano reciprocamente attraverso certificati X.509 durante una stretta di mano TLS reciproca. Questa robusta convalida bidirezionale crea un tunnel crittografato prima che avvenga qualsiasi trasmissione di dati RADIUS.

Una volta stabilito questo canale sicuro, i pacchetti RADIUS standard (Access-Request, Access-Challenge, ecc.) viaggiano all'interno di questo strato crittografato, proteggendoli efficacemente da tentativi di intercettazione e manomissione. La connessione persistente viene mantenuta per tutta la durata della sessione, offrendo miglioramenti significativi sia in termini di efficienza che di sicurezza rispetto all'approccio di RADIUS UDP, che è soggetto a perdita di pacchetti.

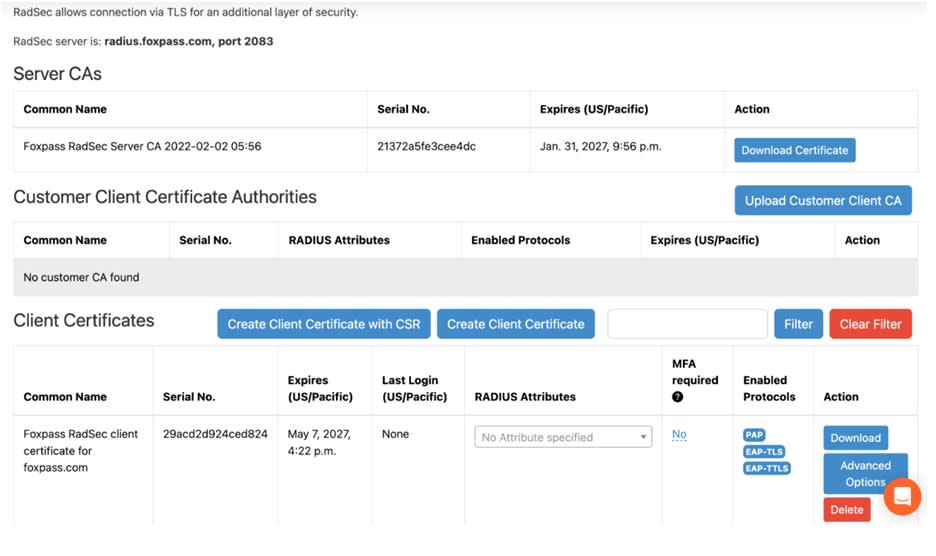

Con il modello di fiducia basato su certificati, RadSec elimina le principali debolezze di sicurezza del RADIUS tradizionale, cioè sia la privacy che la sicurezza. Operando tipicamente sulla porta TCP 2083 (anche se questo è configurabile), RadSec fornisce una protezione completa per l'intero canale di comunicazione. Questo approccio completo rende RadSec altamente resistente al packet sniffing, agli attacchi di replay e agli attacchi man-in-the-middle.

RadSec su Foxpass: Infrastruttura di Autenticazione Globale, Scalabile e a Bassa Latenza

Abbiamo creato l'autenticazione RADIUS con un'implementazione RadSec all'avanguardia che è performante, affidabile e accessibile a livello globale.

Il nostro servizio RadSec è progettato per soddisfare i requisiti di connettività più esigenti in diversi ambienti globali. Abbiamo creato un'architettura scalabile orizzontalmente e multi-tenant in cui i clienti che si connettono ai nostri server si connettono sempre al server disponibile più vicino.

Prossimità Globale, Connettività Istantanea, Gestione Semplice

Il nostro dispiegamento globale garantisce che ogni cliente si connetta al server RadSec più vicino, riducendo drasticamente la latenza e migliorando i tempi di risposta. Viene fornito un solo nome host DNS ai clienti, ma i client si connettono automaticamente al server più ottimale in base alla prossimità geografica.

RadSec di Foxpass supporta due opzioni per la gestione dei certificati client. Foxpass può emettere certificati dal nostro CA condiviso, oppure i clienti possono facilmente caricare i loro certificati CA attraverso la nostra console intuitiva, che propaga rapidamente queste credenziali su tutta la nostra rete globale di server, garantendo che solo i client autenticati ottengano l'accesso.

Scala e Prestazioni Senza Precedenti

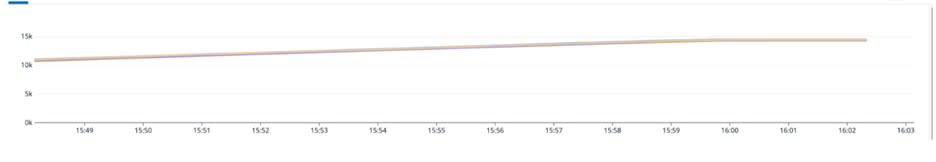

Ciascuna delle nostre istanze server RadSec è progettata per gestire oltre 15.000 connessioni simultanee, fornendo un'autenticazione robusta e affidabile su una scala che soddisfa le esigenze di livello enterprise.

Punti Salienti Chiave

Implementazione RadSec scalabile orizzontalmente e multi-tenant

Rete di server globale con instradamento intelligente

Capacità di connessione massiccia (15.000+ connessioni per istanza)

Esperienza di autenticazione senza soluzione di continuità e a bassa latenza

Inizia con Foxpass Oggi

Pronto a migliorare la sicurezza della tua autenticazione? Foxpass offre protezione di livello enterprise, prestazioni globali e distribuzione senza problemi. Che tu stia proteggendo le credenziali degli utenti o gestendo l'accesso basato su certificati su larga scala, la nostra implementazione RadSec garantisce che i tuoi dati rimangano privati e protetti.

Inizia la tua prova gratuita di Foxpass oggi e scopri la differenza di un'infrastruttura di autenticazione sicura, scalabile e moderna.

Ringraziamenti:

Vorremmo ringraziare l'intero team per aver reso questo disponibile ai nostri clienti in tutto il mondo.