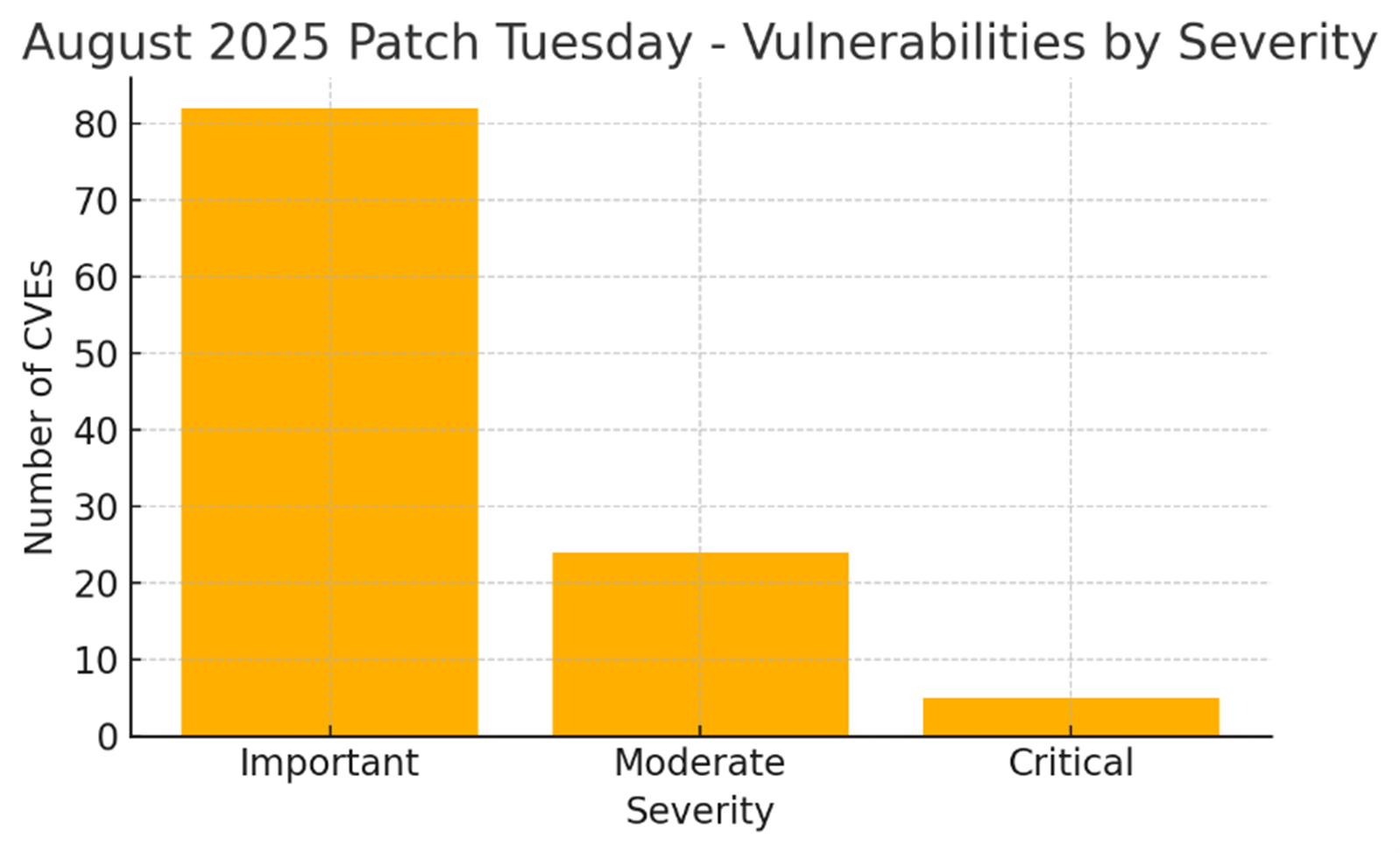

La Patch Tuesday di Microsoft di agosto 2025 include correzioni per 107 vulnerabilità su Windows, Office, SQL Server, Exchange, Azure e altro. Il rilascio di questo mese presenta:

1 zero-day divulgato pubblicamente

CVE-2025-53779 – una vulnerabilità di Windows Kerberos che potrebbe consentire a un attaccante di aumentare i privilegi a un amministratore di dominio.

13 vulnerabilità critiche:

9 falle di esecuzione di codice remoto

3 problemi di divulgazione delle informazioni

1 vulnerabilità di elevazione dei privilegi

Suddivisione per tipo di vulnerabilità:

44 elevazioni di privilegio

35 esecuzioni di codice remoto

18 divulgazioni di informazioni

9 spoofing

4 Denial of Service

Punti salienti della patch Microsoft

Questo rilascio si concentra fortemente sull'escalation dei privilegi e sulle falle RCE, specialmente nell'infrastruttura core di Windows e nei servizi connessi al cloud. Microsoft ha anche segnalato diverse vulnerabilità come più probabili da sfruttare, aumentando l'urgenza per una rapida applicazione delle patch.

La Patch Tuesday di questo mese risolve un zero-day pubblicamente divulgato in Microsoft SQL Server. Il zero-day pubblicamente divulgato è:

CVE-2025-53779 - Vulnerabilità di elevazione dei privilegi di Windows Kerberos

Microsoft risolve un difetto in Windows Kerberos che consente a un attaccante autenticato di ottenere privilegi di amministratore di dominio.

"Il percorso relativo di attraversamento in Windows Kerberos consente a un attaccante autorizzato di elevare i privilegi su una rete," spiega Microsoft.

Microsoft afferma che un attaccante avrebbe bisogno di avere accesso elevato ai seguenti attributi dMSA per sfruttare la falla:

msds-groupMSAMembership: Questo attributo consente all'utente di utilizzare il dMSA.

msds-ManagedAccountPrecededByLink: L'attaccante ha bisogno di accesso in scrittura a questo attributo, che consente di specificare un utente per conto del quale il dMSA può agire.

Aggiornamenti di sicurezza di terze parti degni di nota

Diversi fornitori non Microsoft hanno rilasciato aggiornamenti importanti in questo ciclo di Patch Tuesday. Queste patch affrontano falle sfruttate attivamente e dovrebbero essere incluse nel tuo piano di risposta. I fornitori che hanno rilasciato patch includono:

7-Zip ha rilasciato un aggiornamento di sicurezza per un difetto di attraversamento del percorso che potrebbe portare a RCE.

Adobe ha rilasciato aggiornamenti di emergenza per i zero-day di AEM Forms dopo che sono stati rilasciati i PoC.

Cisco ha rilasciato patch per WebEx e Identity Services Engine.

Fortinet ha rilasciato aggiornamenti di sicurezza oggi per diversi prodotti, tra cui FortiOS, FortiManager, FortiSandbox e FortiProxy.

Google ha rilasciato aggiornamenti di sicurezza per Android che risolvono due vulnerabilità Qualcomm attivamente sfruttate.

Microsoft ha avvertito di una falla in Microsoft Exchange tracciata come CVE-2025-53786 che potrebbe essere utilizzata per dirottare ambienti cloud.

Proton ha corretto un bug nella sua nuova app Authenticator per iOS che registrava i segreti TOTP sensibili degli utenti in testo semplice.

SAP ha rilasciato gli aggiornamenti di sicurezza di luglio per diversi prodotti, inclusi numerosi vulnerabilità con un punteggio di 9.9.

Trend Micro ha rilasciato uno "strumento di correzione" per una vulnerabilità di esecuzione di codice remoto attivamente sfruttata in Apex One. Gli aggiornamenti di sicurezza completi arriveranno in una data successiva.

WinRAR ha rilasciato un aggiornamento di sicurezza alla fine di luglio per un bug di attraversamento del percorso attivamente sfruttato che potrebbe portare all'esecuzione di codice remoto.

Splashtop AEM supporta il patching in tempo reale per molte applicazioni di terze parti. Aggiornamenti come quelli di Adobe, WinRAR e 7-Zip possono essere distribuiti automaticamente utilizzando le politiche di Splashtop AEM, riducendo il tempo di esposizione senza sforzo manuale.

Quali patch dare priorità per prime

Con 107 vulnerabilità questo mese, è importante concentrare i tuoi sforzi di patching su quelle con il più alto rischio di sfruttamento. Le linee guida di Microsoft e le valutazioni CVSS aiutano a identificare ciò che necessita di attenzione urgente.

Basandosi sui punteggi CVSS, sulla divulgazione pubblica e sulla probabilità di sfruttamento, le organizzazioni dovrebbero dare priorità ai seguenti:

Patch Immediata (Massima Priorità)

CVE-2025-53779

Tipo: Elevazione di privilegio

CVSS: 7.2

Perché è importante: Zero-day divulgato pubblicamente in Windows Kerberos. Può essere utilizzato per ottenere privilegi di amministratore di dominio. Applica patch a tutti i controller di dominio senza ritardo.

CVE-2025-50165 – Componente grafico di Microsoft (CVSS 9.8, RCE)

CVE-2025-53766 – Windows GDI+ (CVSS 9.8, RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, escalation dei privilegi)

CVE-2025-50171 – Remote Desktop Server (CVSS 9.1, RCE basato su rete)

CVE-2025-53778 – Windows NTLM (CVSS 8.8, sfruttamento più probabile)

Queste vulnerabilità influenzano servizi rivolti a internet o core come RDP, Azure e i sistemi di autenticazione di Windows. Sfruttare una qualsiasi di esse potrebbe consentire agli attaccanti di ottenere accesso privilegiato o muoversi lateralmente nel tuo ambiente.

Patch entro 72 ore (Alta priorità)

Vulnerabilità di SQL Server – ad esempio, CVE-2025-24999, CVE-2025-49758, CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143 a CVE-2025-53145 (CVSS 8.8, RCE)

CVE-2025-53786 – Exchange Server (CVSS 8.0, sfruttamento più probabile)

Windows RRAS – Multiple CVEs valutati CVSS 8.0+

Queste influenzano servizi di alto valore spesso presi di mira in scenari di accesso iniziale o movimento laterale.

Patch Entro 1–2 Settimane (Priorità Media)

Win32K, Hyper-V, LSASS, DirectX – CVSS 7.x

Vulnerabilità nei macro di Office e nel parsing dei documenti – sfruttabili tramite phishing

Queste sono significative ma tipicamente richiedono interazione dell'utente o accesso esistente.

Patch nel Ciclo Regolare (Priorità Inferiore)

Difetti di minore gravità in Office, Visio, PowerPoint

CVE in Edge per Android con punteggi CVSS inferiori a 7.0

Questi presentano un rischio meno immediato e possono essere gestiti come parte dei flussi di lavoro di aggiornamento standard.

Come Splashtop AEM può aiutare

L'aggiornamento di agosto evidenzia come le vulnerabilità in rapida evoluzione (come il zero-day di Kerberos e i difetti ad alto rischio in RDP, NTLM e Azure) richiedano più di una semplice routine di patch mensile. Splashtop AEM offre ai team IT la flessibilità e la velocità per rispondere in tempo reale, senza interrompere le operazioni.

Splashtop AEM offre:

Patching in tempo reale di OS e app su Windows, macOS e software di terze parti principali

Approfondimenti basati su CVE per filtrare, dare priorità e applicare patch basate sul rischio reale

Politiche di patch automatizzate per eliminare il lavoro manuale ripetitivo

Controllo di distribuzione basato su anelli per rollout più sicuri

Dashboard live per monitorare lo stato delle patch, i fallimenti e la conformità in un unico posto

Funziona con il tuo stack esistente

Che tu stia usando Microsoft Intune, un RMM tradizionale o nessun strumento di patching, Splashtop AEM si integra perfettamente:

Usi Intune? Splashtop AEM migliora Intune aggiungendo patch in tempo reale, supporto più ampio di terze parti e visibilità più profonda.

Stai usando un RMM? Splashtop AEM offre patching più veloce, configurazione più semplice e un'impronta più leggera.

Stai ancora facendo patch manualmente? Automatizza gli aggiornamenti nel tuo ambiente e libera tempo prezioso.

Splashtop AEM ti aiuta a rimanere protetto senza aggiungere complessità. È il patching come dovrebbe essere: veloce, affidabile e completamente sotto il tuo controllo.

Inizia la tua prova gratuita di Splashtop AEM

Patch Tuesday non deve significare notti in bianco, fogli di calcolo e corse reattive.

Con Splashtop AEM, puoi:

Correggere le vulnerabilità nel momento in cui vengono divulgate (inclusi zero-day come CVE-2025-53779)

Automatizza gli aggiornamenti del sistema operativo e di terze parti su tutta la tua flotta.

Elimina i punti ciechi con visibilità e reportistica in tempo reale.

Inizia oggi e prendi il controllo del tuo patching!