RADIUS (Remote Authentication Dial-In User Service) a traditionnellement fonctionné comme un protocole basé sur UDP, facilitant la communication entre clients et serveurs via des paires attribut-valeur (AVP) transmises en texte clair. RADIUS prend en charge divers mécanismes d'authentification, y compris PAP, PEAP, EAP-TLS, EAP-TTLS, MSCHAP, MSCHAPv2, EAP-MD5, et quelques autres.

L'utilisation du protocole RADIUS PAP sur UDP est particulièrement vulnérable puisque l'AVP User-Password est chiffré en utilisant uniquement un secret partagé. Si un espion accède au secret partagé, ou parvient à le deviner ou à le forcer, il peut l'utiliser pour déchiffrer l'AVP User-Password et obtenir un accès illégitime à l'appareil ou au réseau protégé.

Avec des protocoles comme PEAP, EAP-TTLS, MSCHAP, MSCHAPv2, et EAP-MD5, les identifiants ou défis sont transmis dans le protocole EAP en utilisant l'AVP EAP-Message. Bien que certains protocoles EAP nécessitent le chiffrement des données via TLS (où un certificat serveur valide le serveur pour le transfert de données chiffrées), les détails du certificat serveur dans l'AVP EAP-Message, l'attribut User-Name, et d'autres AVP sont toujours échangés en texte clair, comme illustré ci-dessous. Cela signifie que les attaquants peuvent obtenir les détails du certificat serveur (C=AU, ST=Some-State, O=Internet Widgits Pty Ltd) et d'autres informations client, compromettant la confidentialité même si la sécurité reste intacte.

RADIUS basé sur UDP peut transporter EAP-TLS, un protocole très sécurisé basé sur les certificats (où le client et le serveur se valident mutuellement via un échange de certificats), mais la transmission en texte clair du protocole dans l'AVP EAP-Message permet toujours aux détails importants des certificats serveur et client (souvent y compris l'adresse e-mail de l'utilisateur) d'être visibles pour les espions, compromettant la confidentialité.

Une vulnérabilité récemment découverte pour les protocoles non basés sur EAP (PAP, CHAP) démontre encore les failles du protocole RADIUS basé sur UDP, car les attaquants peuvent potentiellement accéder au réseau sans connaître le secret partagé, comme détaillé sur https://blastradius.fail/attack-details.

Il est important de distinguer entre une violation de la confidentialité et une violation de la sécurité dans ce contexte. Une violation de la confidentialité se produit lorsque les détails de l'utilisateur dans la transaction deviennent visibles pour les espions, tandis qu'une violation de la sécurité implique qu'un attaquant réussit à obtenir un accès réseau non autorisé—un scénario considérablement plus grave.

Bien que le protocole EAP-TLS basé sur UDP le plus sécurisé ait encore des préoccupations de confidentialité, RadSec offre une protection complète contre les vulnérabilités de confidentialité et de sécurité.

RadSec représente une amélioration significative de la sécurité en encapsulant l'ensemble de l'échange de protocole RADIUS dans un tunnel TCP sécurisé établi via TLS mutuel. Cette approche :

Établit un tunnel sécurisé et chiffré via une authentification mutuelle basée sur des certificats avant que toute donnée ne soit échangée, garantissant que le client et le serveur vérifient l'identité de l'autre.

Il fournit des connexions TCP persistantes basées sur TLS mutuel entre le client et le serveur, offrant une résistance aux pertes de paquets courantes avec UDP

Empêche l'espionnage même lorsque le trafic réseau est intercepté, car les données ne peuvent pas être déchiffrées sans accès aux certificats de chiffrement

Élimine la dépendance à un secret partagé unique pour la sécurité du transport

En fournissant une protection renforcée pour l'ensemble de l'échange de protocoles, RadSec aborde non seulement les préoccupations de sécurité de manière exhaustive, mais aussi les problèmes de confidentialité de la couche de transport présents dans les implémentations RADIUS traditionnelles basées sur UDP, en faisant un protocole globalement plus sécurisé.

Illustration RADIUS basé sur UDP

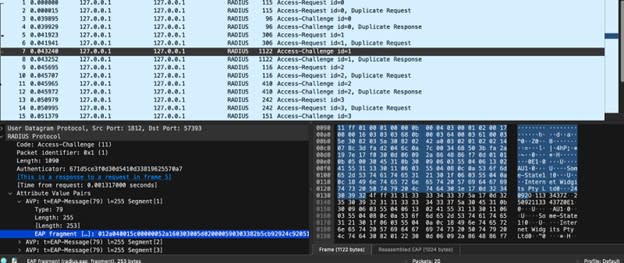

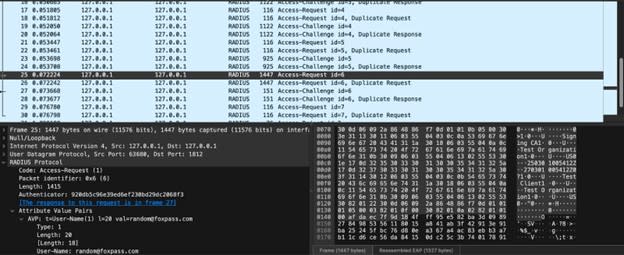

La capture Wireshark ci-dessous fournit une démonstration claire de la façon dont le RADIUS EAP-TLS basé sur UDP montre ses vulnérabilités de confidentialité inhérentes. La capture de paquets révèle plusieurs échanges RADIUS entre le client et le serveur RADIUS, montrant la séquence complète des messages Access-Request et Access-Challenge avec leurs identifiants de paquets correspondants.

L'examen de la section inférieure de la capture révèle la charge utile RADIUS, qui montre les paires attribut-valeur (AVP) contenant des informations d'authentification sensibles. Cela inclut l'attribut User-Name avec la valeur "random@foxpass.com" aux côtés d'autres attributs tels que NAS-Identifier et Called-Station-Id. Le vidage hexadécimal détaillé à droite affiche le contenu brut du paquet transféré en utilisant les AVP, exposant clairement les détails du nom d'utilisateur, les détails des certificats serveur et client (sujet du certificat : CN=Test Client, O=Test Organization, C=US)—un problème de confidentialité important.

Ce problème de confidentialité, en plus des préoccupations de sécurité discutées dans la section ci-dessus, est précisément ce que RadSec a été conçu pour résoudre. En encapsulant ces échanges dans un tunnel TLS sécurisé créé via une validation mutuelle des certificats, RadSec empêche l'exposition de ces détails sensibles à des espions potentiels. Même le mécanisme d'authentification le moins sécurisé de RADIUS, PAP, est très sécurisé avec RadSec.

Comment fonctionne RadSec

RadSec améliore la sécurité en encapsulant les échanges de protocoles RADIUS traditionnels dans un tunnel TLS sécurisé, garantissant que tous les transferts de données client-serveur restent chiffrés. Contrairement à son prédécesseur basé sur UDP, RadSec établit une connexion TCP persistante où les deux parties s'authentifient mutuellement via des certificats X.509 lors d'une poignée de main TLS mutuelle. Cette validation bidirectionnelle robuste crée un tunnel chiffré avant que toute transmission de données RADIUS ne se produise.

Une fois ce canal sécurisé établi, les paquets RADIUS standard (Access-Request, Access-Challenge, etc.) circulent dans cette couche chiffrée, les protégeant efficacement des tentatives d'écoute et de falsification. La connexion persistante est maintenue tout au long de la session, offrant des améliorations significatives en termes d'efficacité et de sécurité par rapport à l'approche RADIUS UDP, qui est sujette à des pertes de paquets.

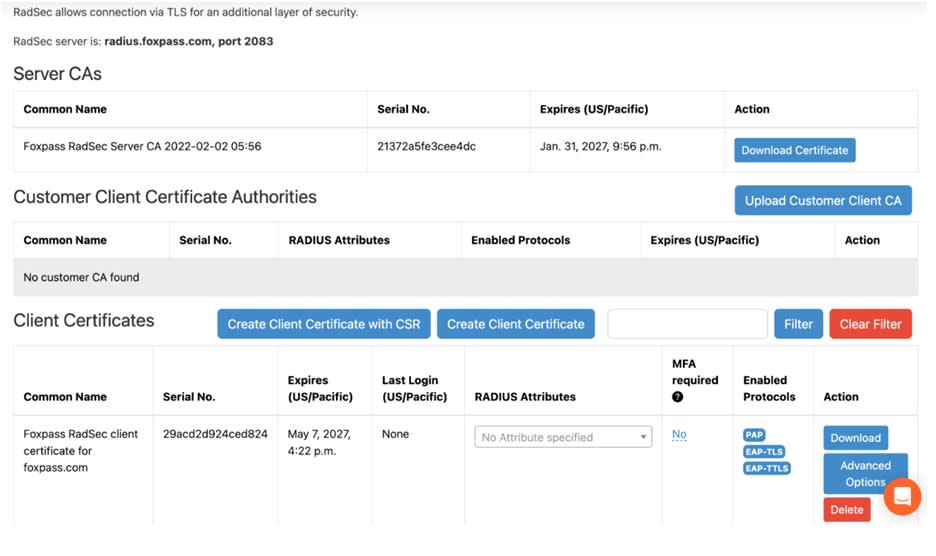

Avec le modèle de confiance basé sur les certificats, RadSec élimine les principales faiblesses de sécurité du RADIUS traditionnel, c'est-à-dire à la fois la confidentialité et la sécurité. Fonctionnant généralement sur le port TCP 2083 (bien que cela soit configurable), RadSec offre une protection complète pour l'ensemble du canal de communication. Cette approche complète rend RadSec hautement résistant à l'écoute de paquets, aux attaques par rejeu et aux attaques de l'homme du milieu.

RadSec chez Foxpass : Infrastructure d'authentification mondiale, évolutive et à faible latence

Nous avons créé l'authentification RADIUS avec une implémentation RadSec de pointe qui est performante, fiable et accessible à l'échelle mondiale.

Notre service RadSec est conçu pour répondre aux exigences de connectivité les plus exigeantes dans divers environnements mondiaux. Nous avons créé une architecture multi-locataire évolutive horizontalement où les clients se connectant à nos serveurs se connectent toujours au serveur disponible le plus proche.

Proximité mondiale, connectivité instantanée, gestion sans effort

Notre déploiement mondial garantit que chaque client se connecte au serveur RadSec le plus proche, réduisant considérablement la latence et améliorant les temps de réponse. Un seul nom d'hôte DNS est fourni aux clients, mais ceux-ci se connectent automatiquement au serveur le plus optimal en fonction de la proximité géographique.

Le RadSec de Foxpass prend en charge deux options pour la gestion des certificats clients. Soit Foxpass peut émettre des certificats à partir de notre CA partagée, soit les clients peuvent facilement télécharger leurs certificats CA via notre console intuitive, qui propage rapidement ces identifiants à travers notre réseau de serveurs mondial, garantissant que seuls les clients authentifiés obtiennent l'accès.

Échelle et performance sans précédent

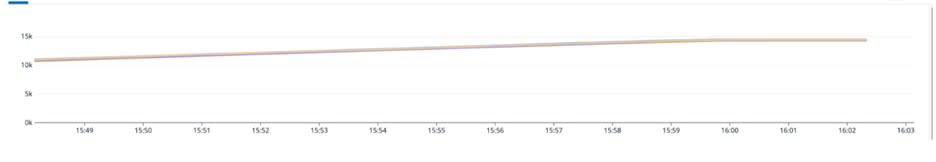

Chacune de nos instances de serveur RadSec est conçue pour gérer plus de 15 000 connexions simultanées, offrant une authentification robuste et fiable à une échelle qui répond aux exigences de niveau entreprise.

Points forts clés

Mise en œuvre évolutive horizontalement et multi-locataire de RadSec

Réseau de serveurs mondial avec routage intelligent

Capacité de connexion massive (15 000+ connexions par instance)

Expérience d'authentification fluide et à faible latence

Commencez avec Foxpass aujourd'hui

Prêt à améliorer la sécurité de votre authentification ? Foxpass offre une protection de niveau entreprise, des performances mondiales et un déploiement sans tracas. Que vous sécurisiez des identifiants utilisateur ou gériez l'accès basé sur des certificats à grande échelle, notre implémentation RadSec garantit que vos données restent privées et protégées.

Commencez votre essai gratuit de Foxpass aujourd'hui et découvrez la différence d'une infrastructure d'authentification sécurisée, évolutive et moderne.

Remerciements :

Nous tenons à remercier toute l'équipe pour avoir rendu cela disponible à nos clients à travers le monde.