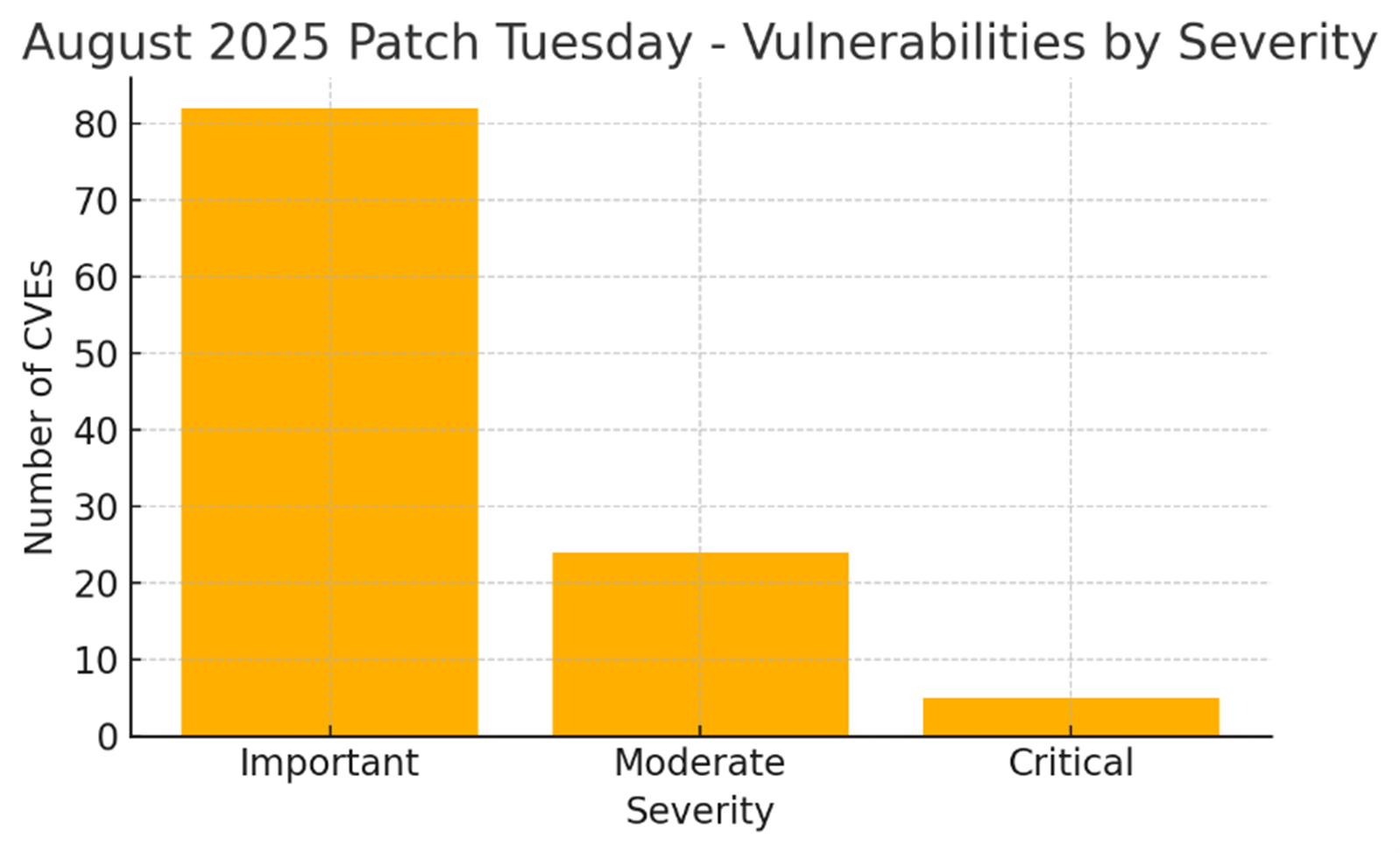

Microsoftの2025年8月のパッチ火曜日では、Windows、Office、SQL サーバー、Exchange、Azureなどにわたる107の脆弱性の修正が含まれています。今月のリリースには以下が含まれます:

1件の公に開示されたゼロデイ

CVE-2025-53779 – 攻撃者がドメイン管理者に権限を昇格させる可能性のあるWindows Kerberosの脆弱性。

13の重大な脆弱性:

9つのリモートコード実行の欠陥

3つの情報漏洩問題

1 権限昇格の脆弱性

脆弱性タイプ別の内訳:

44 権限の昇格

35 リモートコード実行

18 情報漏洩

9 スプーフィング

4 サービス拒否

Microsoftパッチのハイライト

このリリースは、特にWindowsのコアインフラストラクチャとクラウド接続サービスにおける権限昇格とRCEの欠陥に重点を置いています。Microsoftもいくつかの脆弱性をより悪用されやすいと指摘しており、迅速なパッチ適用の緊急性が増しています。

今月のPatch Tuesdayでは、Microsoft SQL サーバーの1つの公開されたゼロデイを修正します。公開されたゼロデイは:

CVE-2025-53779 - Windows Kerberos Elevation of 権限 Vulnerability

Microsoftは、認証された攻撃者がドメイン管理者権限を得ることを可能にするWindows Kerberosの欠陥を修正しました。

「Windows Kerberosの相対パストラバーサルにより、認証された攻撃者がネットワーク上で権限を昇格させることができます」とMicrosoftは説明しています。

Microsoftは、攻撃者がこの欠陥を悪用するには、次のdMSA属性に対する高いアクセス権が必要であると述べています:

msds-groupMSAMembership: この属性は、ユーザーがdMSAを利用することを可能にします。

msds-ManagedAccountPrecededByLink: 攻撃者はこの属性への書き込みアクセスが必要で、dMSAが代わりに行動できるユーザーを指定できます。

注目すべきサードパーティのセキュリティアップデート

このパッチ火曜日サイクルの周りで、いくつかの非Microsoftベンダーが重要な更新をリリースしました。これらのパッチは積極的に悪用されている欠陥に対処しており、対応計画に含めるべきです。パッチをリリースしたベンダーには以下が含まれます:

7-Zip は、RCEにつながる可能性のあるパストラバーサルの脆弱性に対するセキュリティアップデートをリリースしました。

Cisco WebExとIdentity Services Engineのパッチをリリースしました。

Fortinet は、FortiOS、FortiManager、FortiSandbox、FortiProxyを含む複数の製品に対するセキュリティアップデートを今日リリースしました。

Google は、2つの積極的に悪用されているQualcommの脆弱性を修正するためのセキュリティアップデートをリリースしました。

Microsoft は、CVE-2025-53786として追跡されているMicrosoft Exchangeの欠陥について警告しました。これはクラウド環境を乗っ取るために使用される可能性があります。

Proton fixed a bug in its new 認証アプリ app for iOS that logged users' sensitive TOTP secrets in plaintext.

Trend Micro は、Apex Oneのリモートコード実行の脆弱性を積極的に悪用するための「修正ツール」をリリースしました。完全なセキュリティアップデートは後日提供されます。

WinRAR は7月末に、リモートコード実行につながる可能性のあるアクティブに悪用されているパストラバーサルバグに対するセキュリティアップデートをリリースしました。

Splashtop AEMは、多くのサードパーティアプリケーションのリアルタイムパッチをサポートしています。Adobe、WinRAR、7-Zipからの更新は、Splashtop AEMポリシーを使用して自動的に設定でき、手動の努力なしに露出時間を短縮します。

最初に優先すべきパッチ

今月は107の脆弱性があるため、最もリスクの高いものにパッチ適用の努力を集中することが重要です。MicrosoftのガイダンスとCVSS評価は、緊急に注意が必要なものを特定するのに役立ちます。

CVSSスコア、公開開示、悪用の可能性に基づいて、組織は以下を優先する必要があります:

即時パッチ(最優先)

CVE-2025-53779

タイプ: 権限の昇格

CVSS: 7.2

なぜ重要か: Windows Kerberosの公開されたゼロデイ。ドメイン管理者の権限を得るために使用される可能性があります。すべてのドメインコントローラーを遅滞なくパッチ適用してください。

CVE-2025-50165 – Microsoft Graphicsコンポーネント(CVSS 9.8、RCE)

CVE-2025-53766 – Windows GDI+(CVSS 9.8、RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, 権限昇格)

CVE-2025-50171 – リモートデスクトップサーバー (CVSS 9.1, ネットワークベースのRCE)

CVE-2025-53778 – Windows NTLM (CVSS 8.8、悪用の可能性が高い)

これらの脆弱性は、RDP、Azure、Windows 認証システムのようなインターネットに接続されたサービスやコアサービスに影響を与えます。これらのいずれかを悪用すると、攻撃者が特権アクセスを得たり、環境内を横移動したりすることができます。

72時間以内にパッチ(高優先度)

SQLサーバーの脆弱性 – 例: CVE-2025-24999, CVE-2025-49758, CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143からCVE-2025-53145(CVSS 8.8、RCE)

CVE-2025-53786 – Exchange サーバー (CVSS 8.0, exploitation more likely)

Windows RRAS – CVSS 8.0以上の複数のCVE

これらは、初期アクセスや横方向の移動シナリオでしばしば標的とされる高価値サービスに影響を与えます。

1〜2週間以内にパッチを適用(中程度の優先度)

Win32K、Hyper-V、LSASS、DirectX – CVSS 7.x

オフィスマクロとドキュメント解析の脆弱性 – フィッシングを通じて悪用可能

これらは重要ですが、通常はユーザーの操作や既存のアクセスが必要です。

定期サイクルでのパッチ(優先度低)

Office、Visio、PowerPointの低深刻度の欠陥

CVSSスコアが7.0未満のAndroid用EdgeのCVE

これらは即時のリスクが少なく、標準の更新ワークフローの一部として処理できます。

Splashtop AEMがどのように役立つか

8月のアップデートは、KerberosゼロデイやRDP、NTLM、Azureの高リスクの欠陥のような急速に進行する脆弱性が、単なる月次パッチルーチン以上のものを必要とすることを強調しています。Splashtop AEMは、ITチームにリアルタイムで対応する柔軟性とスピードを提供し、業務を中断させません。

Splashtop AEMが提供するもの:

リアルタイムのOSとアプリのパッチ適用がWindows、macOS、および主要なサードパーティソフトウェアに対応

CVEベースのインサイト により、実際のリスクに基づいてフィルタリング、優先順位付け、パッチ適用が可能

自動化されたパッチポリシーで反復的な手作業を排除

Ring-based 設定 control for safer rollouts

ライブダッシュボードでパッチのステータス、失敗、コンプライアンスを一箇所で追跡

既存のスタックと連携

Microsoft Intune、従来のRMM、またはパッチツールを使用していない場合でも、Splashtop AEMはシームレスに適合します:

Intuneを使用していますか?Splashtop AEMはIntuneを強化し、リアルタイムパッチ適用、より広範なサードパーティサポート、より深い可視性を追加します。

RMMを使用していますか?Splashtop AEMは、より速いパッチ適用、簡単なセットアップ、軽量なフットプリントを提供します。

まだ手動でパッチを適用していますか?環境全体でのアップデートを自動化し、貴重な時間を解放します。

Splashtop AEMは、複雑さを増すことなく保護を維持するのに役立ちます。それは、あるべき姿のパッチです:迅速で信頼性が高く、完全にあなたのコントロール下にあります。

Splashtop AEMの無料トライアルを開始

パッチ火曜日は、深夜、スプレッドシート、反応的な混乱を意味する必要はありません。

Splashtop AEMを使用すると:

脆弱性が公開された瞬間にパッチを適用(CVE-2025-53779のようなゼロデイを含む)

OSとサードパーティの更新をフリート全体で自動化

リアルタイムの可視性と報告で盲点を排除

今日から始めて、パッチ適用をコントロールしましょう!