Dati di telemetria e monitoraggio completi

Gestisci identità, applicazioni ed endpoint in modo olistico, offrendo visibilità completa e analisi della telemetria di sicurezza per le operazioni di sicurezza.

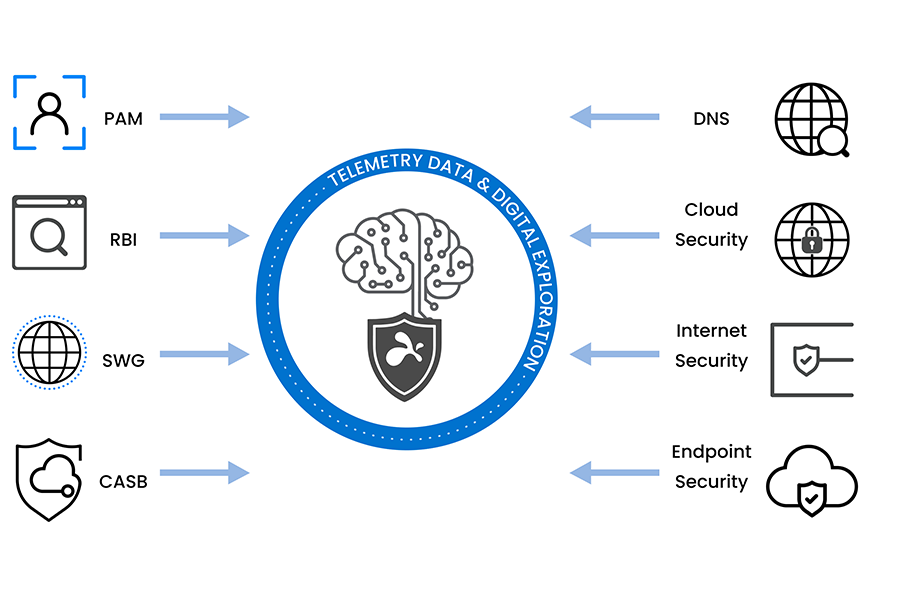

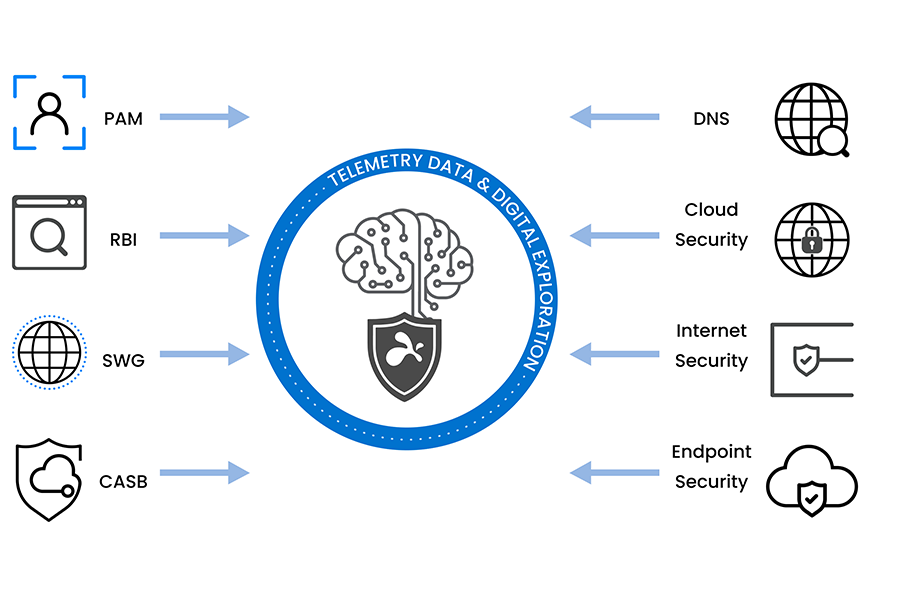

Telemetria di sicurezza

Analisi telemetriche di sicurezza centralizzate da varie fonti di infrastruttura IT per monitorare attività sospette, vulnerabilità, potenziali violazioni o esperienze digitali:

Dati di rete

Dati di registro

Dati degli endpoint

Dati di tracciamento

Dati sul comportamento dell'utente

Dati dell'applicazione

Gestione delle sessioni in tempo reale

Controllo di rete semplificato: visualizza e termina le sessioni di rete per una gestione efficiente dell'infrastruttura.

Accesso sicuro al vault: gestisci con precisione le sessioni segrete del vault per garantire che i dati sensibili rimangano protetti.

Gestione avanzata delle sessioni applicative: utilizza lo shadowing per il monitoraggio in tempo reale, registra le sessioni per un audit approfondito e termina istantaneamente le azioni rischiose per rafforzare la sicurezza.

Dashboard di telemetria ed esperienze digitali

La dashboard consente una visibilità globale e una visione in tempo reale delle attività all'interno del tuo spazio di lavoro digitale. Dispone di grafici coinvolgenti che aiutano a mettere a punto le configurazioni dei criteri, tra cui:

Panoramica dell'organizzazione

Rete e applicazioni

Dispositivi endpoint

Accesso privilegiato

Accesso a Internet

Postura di sicurezza di Secret Vault