RADIUS (Remote Authentication Dial-In User Service) 傳統上作為一種基於 UDP 的協議運作,通過屬性-值對 (AVPs) 以純文字形式在客戶端和伺服器之間進行通信。RADIUS 支援多種驗證機制,包括 PAP、PEAP、EAP-TLS、EAP-TTLS、MSCHAP、MSCHAPv2、EAP-MD5 和其他一些機制。

使用 RADIUS PAP 協議透過 UDP 特別容易受到攻擊,因為 User-Password AVP 僅使用共享密鑰加密。如果竊聽者獲得共享密鑰的存取權,或能夠猜測或暴力破解它,他們可以用來解密 User-Password AVP,從而獲得對受保護裝置或網路的非法存取。

使用像 PEAP、EAP-TTLS、MSCHAP、MSCHAPv2 和 EAP-MD5 這樣的協議,憑證或挑戰會在 EAP 協議中使用 EAP-Message AVP 傳輸。雖然某些 EAP 協定需要透過 TLS 進行資料加密(其中一個 伺服器 憑證 驗證 伺服器 以進行加密資料 傳輸),但在 EAP-Message AVP 中的 伺服器 憑證 詳細資料、User-Name 屬性和其他 AVP 仍然以純文字形式交換,如下所示。這意味著攻擊者可以獲取 伺服器 憑證 詳細資料 (C=AU, ST=Some-State, O=Internet Widgits Pty Ltd) 和其他 用戶端 資訊,即使安全性保持不變,隱私仍可能受到威脅。

基於 UDP 的 RADIUS 可以承載 EAP-TLS,一種非常安全的、基於 憑證 的協議(用戶端和 伺服器 通過 憑證 交換相互驗證),但該協議在 EAP-Message AVP 中的明文傳輸仍然使重要的 伺服器 和 用戶端 憑證 詳細資料(通常包括用戶的電子郵件地址)對竊聽者可見,從而危害隱私。

最近發現的非 EAP 基於協議(PAP、CHAP)的漏洞進一步顯示了基於 UDP 的 RADIUS 協議的缺陷,因為攻擊者可能在不知道共享密鑰的情況下獲得網路訪問,詳情請參見 https://blastradius.fail/attack-details。

在此情境中,重要的是要區分隱私洩露和安全洩露。當交易中的用戶 詳細資料 對竊聽者可見時,就會發生隱私洩露,而安全洩露則涉及攻擊者成功獲得未經授權的網路存取——這是一個嚴重得多的情況。

雖然最安全的基於 UDP 的 EAP-TLS 協議仍然存在隱私問題,但 RadSec 提供了對隱私和安全漏洞的全面保護。

RadSec 通過在通過雙向 TLS 建立的安全 TCP 隧道中封裝整個 RADIUS 協議交換,代表了一個顯著的安全改進。這種方法:

在交換任何資料之前,通過基於憑證的雙向驗證建立一個安全、加密的通道,確保用戶端和伺服器互相驗證對方的身份。

提供持久的基於相互 TLS 的 TCP 連接在用戶端和伺服器之間,提供對 UDP 常見的封包遺失的抵抗力。

即使網路流量被攔截,也能防止竊聽,因為沒有加密憑證的訪問,數據無法解密。

消除了對單一共享密鑰的依賴以進行傳輸安全。

通過為整個協議交換提供增強的保護,RadSec 不僅全面解決了安全問題,還解決了傳統基於 UDP 的 RADIUS 實作中存在的傳輸層隱私問題,使其成為更安全的協議。

UDP 半徑圖

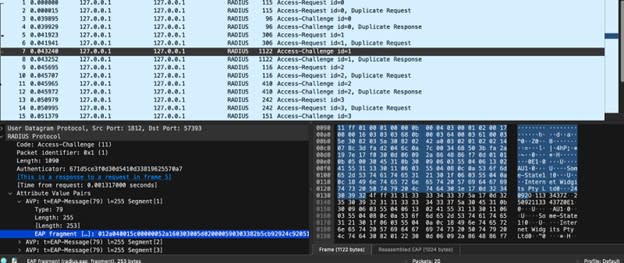

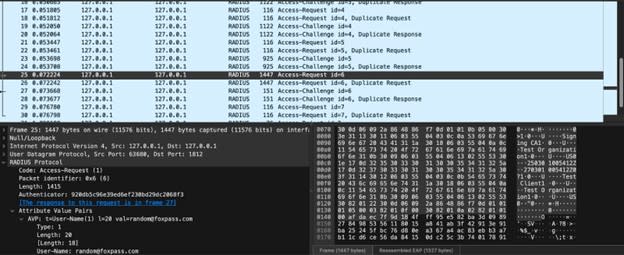

下面的 Wireshark 捕獲清楚地展示了基於 UDP 的 EAP-TLS RADIUS 如何顯示其固有的隱私漏洞。封包擷取顯示用戶端與 RADIUS 伺服器之間的多次 RADIUS 交換,展示了完整的 Access-Request 和 Access-Challenge 訊息序列及其對應的封包識別碼。

檢查捕獲的底部部分顯示了 RADIUS 負載,其中顯示了包含敏感驗證資訊的屬性值對 (AVPs)。這包括值為 "random@foxpass.com" 的 User-Name 屬性以及其他屬性如 NAS-Identifier 和 Called-Station-Id。右側的詳細十六進位轉儲顯示了使用 AVPs 傳輸的原始封包內容,清楚地暴露了 username 詳細資料、伺服器 和 用戶端 憑證 詳細資料(憑證 subject: CN=Test 用戶端, O=Test Organization, C=US)—這是一個重大的隱私問題。

除了上面討論的安全問題外,這個隱私問題正是 RadSec 設計用來解決的。通過在透過相互憑證驗證創建的安全 TLS 隧道中封裝這些交換,RadSec 防止將此類敏感詳細資料暴露給潛在的竊聽者。即使是 RADIUS 最不安全的驗證機制,PAP,在 RadSec 中也非常安全。

RadSEC 的運作方式

RadSec 通過在安全的 TLS 隧道中封裝傳統的 RADIUS 協議交換來增強安全性,確保所有客戶端-伺服器數據傳輸保持加密。與其基於 UDP 的前身不同,RadSec 建立了一個持久的 TCP 連接,雙方在相互 TLS 握手期間通過 X.509 憑證進行身份驗證。這種強大的雙向驗證在任何 RADIUS 數據傳輸發生之前創建了一個加密隧道。

一旦建立了這個安全通道,標準的 RADIUS 封包(Access-Request、Access-Challenge 等)就在這個加密層中傳輸,有效地保護它們免受竊聽和篡改嘗試。持續連接在整個連線中保持,與容易發生封包遺失的 UDP RADIUS 方法相比,提供了在效率和安全性上的顯著提升。

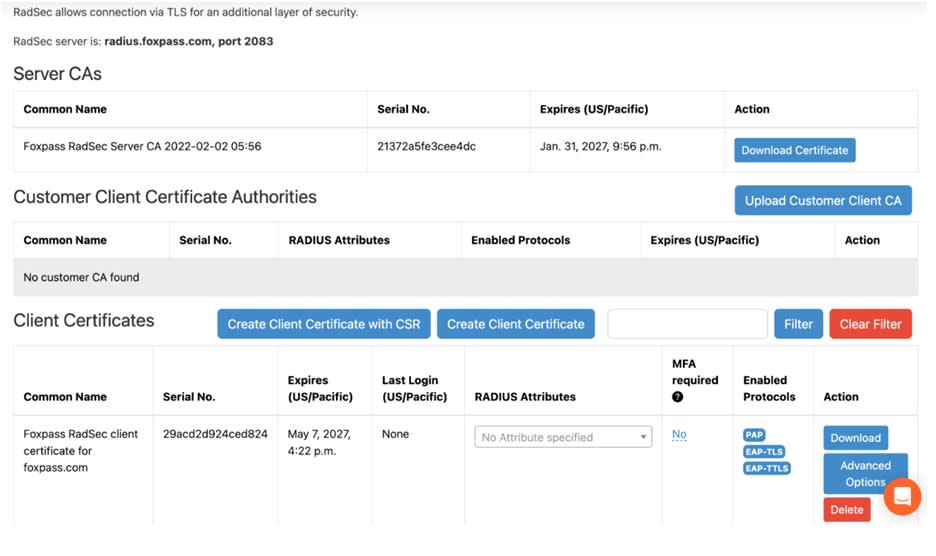

通過憑證基於信任模型,RadSec 消除了傳統 RADIUS 的主要安全弱點,即隱私和安全。通常在 TCP 連接埠 2083 上運行(雖然這是可配置的),RadSec 為整個通訊通道提供全面保護。這種全面的方法使 RadSec 對封包嗅探、重播攻擊和中間人攻擊具有高度抵抗力。

Foxpass 的 RadSec:全球、可擴展且低延遲的身份驗證基礎設施

我們創建了 RADIUS 驗證,具有先進的 RadSec 實施,性能卓越、可靠且全球可訪問。

我們的 RadSec 服務旨在滿足全球多樣化環境中最苛刻的連接需求。我們創建了一個水平可擴展的多租戶架構,客戶連接到我們的伺服器時總是連接到最近的可用伺服器。

全球接近,即時連接,輕鬆管理

我們的全球部署確保每位客戶都能連接到最近的 RadSec 伺服器,大大降低延遲並改善響應時間。只提供一個 DNS 主機名稱給客戶,但用戶端會根據地理位置自動連接到最優化的伺服器。

Foxpass 的 RadSec 支援兩種選項來管理用戶端憑證。Foxpass 可以從我們的共享 CA 發行憑證,或者客戶可以通過我們直觀的控制台輕鬆上傳他們的 CA 憑證,這些憑證會迅速傳播到我們整個全球伺服器網路,確保只有經過驗證的客戶端才能訪問。

前所未有的規模和效能

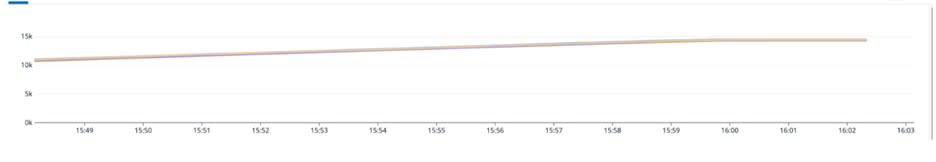

我們的每個 RadSec 伺服器實例都設計為能夠處理超過 15,000 個同時連接,提供強大、可靠的驗證,滿足企業級需求。

主要亮點

水平可擴展和多租戶的 RadSec 實施

具有智能路由的全球伺服器網路

大量連接容量(每個實例 15,000+ 連接)

無縫、低延遲的驗證體驗

立即開始使用 Foxpass

準備好升級您的驗證安全性了嗎?Foxpass 提供企業級保護、全球效能和零麻煩部署。無論您是在保護用戶憑證還是管理基於憑證的訪問,我們的 RadSec 實施確保您的數據保持私密和受保護。

今天就開始您的 Foxpass 免費試用,體驗安全、可擴展和現代化的驗證基礎設施的不同之處。

感謝:

我們要感謝整個團隊,使這項服務能夠提供給全球的客戶。