RADIUS (Remote Authentication Dial-In User Service) heeft traditioneel gefunctioneerd als een op UDP gebaseerd protocol, dat communicatie tussen clients en servers faciliteert via attribuut-waardeparen (AVP's) die als platte tekst worden verzonden. RADIUS ondersteunt verschillende authenticatiemechanismen, waaronder PAP, PEAP, EAP-TLS, EAP-TTLS, MSCHAP, MSCHAPv2, EAP-MD5 en enkele andere.

Het gebruik van het RADIUS PAP-protocol via UDP is bijzonder kwetsbaar omdat de User-Password AVP alleen wordt versleuteld met een gedeeld geheim. Als een afluisteraar toegang krijgt tot het gedeelde geheim, of het kan raden of brute-forcen, kunnen ze het gebruiken om de User-Password AVP te ontsleutelen en zo ongeoorloofde toegang te krijgen tot het beschermde apparaat of netwerk.

Met protocollen zoals PEAP, EAP-TTLS, MSCHAP, MSCHAPv2 en EAP-MD5 worden inloggegevens of uitdagingen binnen het EAP-protocol verzonden met behulp van de EAP-Message AVP. Hoewel sommige EAP-protocollen gegevensversleuteling via TLS vereisen (waarbij een servercertificaat de server valideert voor versleutelde gegevensoverdracht), worden de servercertificaatdetails in EAP-Message AVP, het User-Name attribuut en andere AVP's nog steeds als platte tekst uitgewisseld, zoals hieronder getoond. Dit betekent dat aanvallers servercertificaatdetails (C=AU, ST=Some-State, O=Internet Widgits Pty Ltd) en andere clientinformatie kunnen verkrijgen, waardoor de privacy in gevaar komt, zelfs als de beveiliging intact blijft.

UDP-gebaseerde RADIUS kan EAP-TLS dragen, een zeer veilig, certificaatgebaseerd protocol (waarbij zowel client als server elkaar valideren via certificaatuitwisseling), maar de platte tekstoverdracht van het protocol in EAP-Message AVP maakt het nog steeds mogelijk dat belangrijke server- en clientcertificaatdetails (vaak inclusief het e-mailadres van de gebruiker) zichtbaar zijn voor afluisteraars, wat de privacy in gevaar brengt.

Een recent ontdekte kwetsbaarheid voor niet op EAP gebaseerde protocollen (PAP, CHAP) toont verder de tekortkomingen van het op UDP gebaseerde RADIUS-protocol aan, aangezien aanvallers mogelijk netwerktoegang kunnen krijgen zonder het gedeelde geheim te kennen, zoals gedetailleerd op https://blastradius.fail/attack-details.

Het is belangrijk om in deze context onderscheid te maken tussen een privacyschending en een beveiligingsschending. Een privacyschending treedt op wanneer de gebruikersgegevens in de transactie zichtbaar worden voor afluisteraars, terwijl een beveiligingsschending inhoudt dat een aanvaller met succes ongeautoriseerde netwerktoegang verkrijgt—een aanzienlijk ernstiger scenario.

Hoewel het meest veilige UDP-gebaseerde EAP-TLS-protocol nog steeds privacyproblemen heeft, biedt RadSec uitgebreide bescherming tegen zowel privacy- als beveiligingskwetsbaarheden.

RadSec vertegenwoordigt een significante verbetering van de beveiliging door het gehele RADIUS-protocoluitwisseling te encapsuleren binnen een veilige TCP-tunnel die is opgezet via wederzijdse TLS. Deze aanpak:

Vestigt een veilige, versleutelde tunnel door middel van certificaatgebaseerde wederzijdse authenticatie voordat er gegevens worden uitgewisseld, zodat zowel client als server elkaars identiteit verifiëren.

Biedt persistente wederzijdse TLS-gebaseerde TCP-verbindingen tussen client en server, wat weerstand biedt tegen pakketverlies dat vaak voorkomt bij UDP

Voorkomt afluisteren, zelfs wanneer netwerkverkeer wordt onderschept, omdat de gegevens niet kunnen worden ontsleuteld zonder toegang tot de versleutelingscertificaten

Elimineert afhankelijkheid van een enkele gedeelde geheime sleutel voor transportbeveiliging

Door verbeterde bescherming te bieden voor de gehele protocoluitwisseling, pakt RadSec niet alleen de beveiligingsproblemen uitgebreid aan, maar ook de privacykwesties op transportlaag die aanwezig zijn in traditionele UDP-gebaseerde RADIUS-implementaties, waardoor het een veiliger protocol in het algemeen is.

UDP RADIUS Illustratie

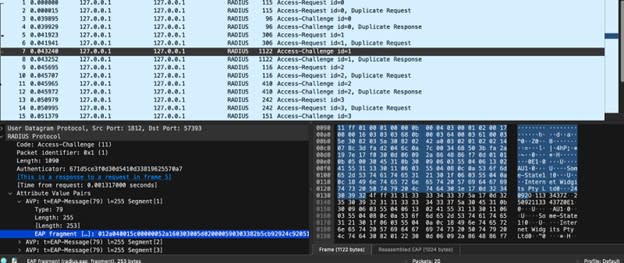

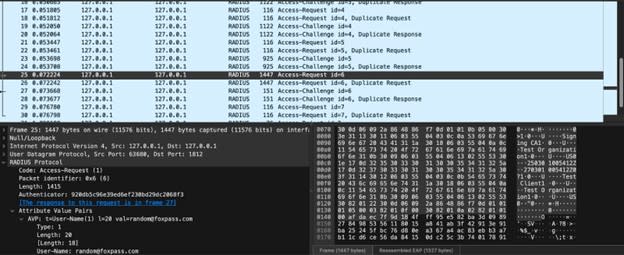

De Wireshark-opname hieronder biedt een duidelijke demonstratie van hoe UDP-gebaseerde EAP-TLS RADIUS zijn inherente privacykwetsbaarheden laat zien. De pakketopname onthult meerdere RADIUS-uitwisselingen tussen de client en de RADIUS-server, waarbij de volledige reeks van Access-Request en Access-Challenge berichten met hun bijbehorende pakketidentificatoren wordt getoond.

Het onderzoeken van het onderste gedeelte van de opname onthult de RADIUS-payload, die de Attribuut Waarde Paren (AVP's) toont die gevoelige authenticatie-informatie bevatten. Dit omvat het User-Name attribuut met waarde "random@foxpass.com" naast andere attributen zoals NAS-Identifier en Called-Station-Id. De gedetailleerde hex-dump aan de rechterkant toont de ruwe pakketinhoud die met behulp van AVP's wordt overgedragen, waarbij duidelijk gebruikersnaamgegevens, server- en clientcertificaatdetails (certificaatonderwerp: CN=Test Client, O=Test Organization, C=US) worden blootgelegd—een aanzienlijk privacyprobleem.

Dit privacyprobleem, naast de beveiligingsproblemen die in de bovenstaande sectie zijn besproken, is precies wat RadSec was ontworpen om aan te pakken. Door deze uitwisselingen in te kapselen binnen een veilige TLS-tunnel die is gecreëerd door middel van wederzijdse certificaatvalidatie, voorkomt RadSec dat dergelijke gevoelige details worden blootgesteld aan potentiële afluisteraars. Zelfs RADIUS's minst veilige authenticatiemechanisme, PAP, is zeer veilig met RadSec.

Hoe RadSec Werkt

RadSec verbetert de beveiliging door traditionele RADIUS-protocoluitwisselingen in te kapselen binnen een veilige TLS-tunnel, waardoor alle client-server gegevensoverdrachten versleuteld blijven. In tegenstelling tot zijn op UDP gebaseerde voorganger, vestigt RadSec een persistente TCP-verbinding waarbij beide partijen elkaar authenticeren via X.509-certificaten tijdens een wederzijdse TLS-handshake. Deze robuuste tweezijdige validatie creëert een versleutelde tunnel voordat er enige RADIUS-gegevensoverdracht plaatsvindt.

Zodra dit beveiligde kanaal is opgezet, reizen standaard RADIUS-pakketten (Access-Request, Access-Challenge, enz.) binnen deze versleutelde laag, waardoor ze effectief worden beschermd tegen afluister- en manipulatiepogingen. De persistente verbinding wordt gedurende de hele sessie gehandhaafd, wat aanzienlijke verbeteringen biedt in zowel efficiëntie als beveiliging vergeleken met de aanpak van UDP RADIUS, die gevoelig is voor pakketverlies.

Met het certificaatgebaseerde vertrouwensmodel elimineert RadSec de belangrijkste beveiligingszwakheden van traditionele RADIUS, namelijk zowel privacy als beveiliging. RadSec werkt doorgaans via TCP-poort 2083 (hoewel dit configureerbaar is) en biedt uitgebreide bescherming voor het gehele communicatiekanaal. Deze uitgebreide aanpak maakt RadSec zeer resistent tegen pakket sniffing, replay-aanvallen en man-in-the-middle aanvallen.

RadSec bij Foxpass: Wereldwijde, schaalbare en lage latentie authenticatie-infrastructuur

We hebben RADIUS-authenticatie gecreëerd met een geavanceerde RadSec-implementatie die prestatiegericht, betrouwbaar en wereldwijd toegankelijk is.

Onze RadSec-dienst is ontworpen om te voldoen aan de meest veeleisende connectiviteitsvereisten in diverse wereldwijde omgevingen. We hebben een horizontaal schaalbare, multi-tenant architectuur gecreëerd waarbij klanten die verbinding maken met onze servers altijd verbinding maken met de dichtstbijzijnde beschikbare server.

Wereldwijde nabijheid, directe connectiviteit, moeiteloos beheer

Onze wereldwijde implementatie zorgt ervoor dat elke klant verbinding maakt met de dichtstbijzijnde RadSec-server, waardoor de latentie drastisch wordt verminderd en de reactietijden worden verbeterd. Er wordt slechts een enkele DNS-hostnaam aan de klanten verstrekt, maar clients maken automatisch verbinding met de meest optimale server op basis van geografische nabijheid.

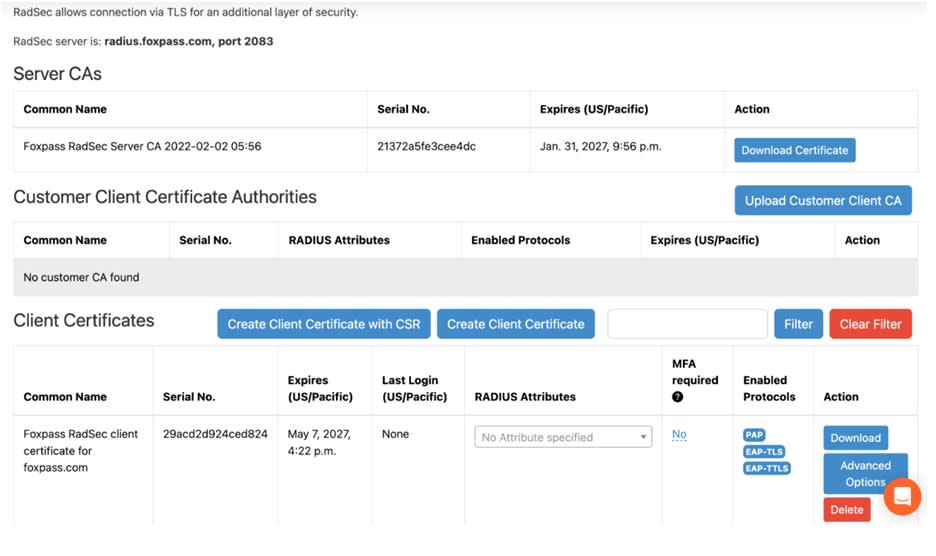

Foxpass's RadSec ondersteunt twee opties voor het beheren van clientcertificaten. Ofwel kan Foxpass certificaten uitgeven vanuit onze gedeelde CA, of klanten kunnen eenvoudig hun CA-certificaten uploaden via onze intuïtieve console, die deze inloggegevens snel verspreidt over ons gehele wereldwijde servernetwerk, zodat alleen de geauthenticeerde clients toegang krijgen.

Ongekende Schaal en Prestaties

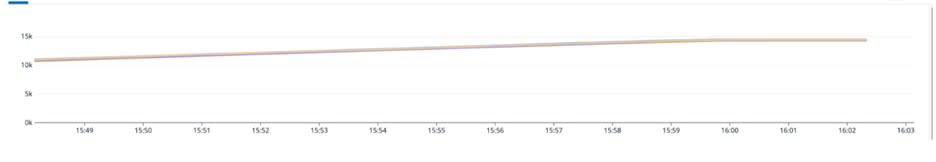

Elk van onze RadSec-serverinstanties is ontworpen om meer dan 15.000 gelijktijdige verbindingen te verwerken, wat robuuste, betrouwbare authenticatie biedt op een schaal die voldoet aan de eisen van ondernemingen.

Belangrijkste hoogtepunten

Horizontaal schaalbare en multi-tenant implementatie van RadSec

Wereldwijd servernetwerk met intelligente routering

Enorme verbindingscapaciteit (15.000+ verbindingen per instantie)

Naadloze, lage-latentie authenticatie-ervaring

Begin vandaag nog met Foxpass

Klaar om uw authenticatiebeveiliging te upgraden? Foxpass biedt bescherming op ondernemingsniveau, wereldwijde prestaties en probleemloze implementatie. Of u nu gebruikersreferenties beveiligt of certificaatgebaseerde toegang op schaal beheert, onze RadSec-implementatie zorgt ervoor dat uw gegevens privé en beschermd blijven.

Start vandaag nog uw gratis proefperiode van Foxpass en ervaar het verschil van een veilige, schaalbare en moderne authenticatie-infrastructuur.

Erkenningen:

We willen het hele team bedanken voor het beschikbaar maken hiervan voor onze klanten over de hele wereld.