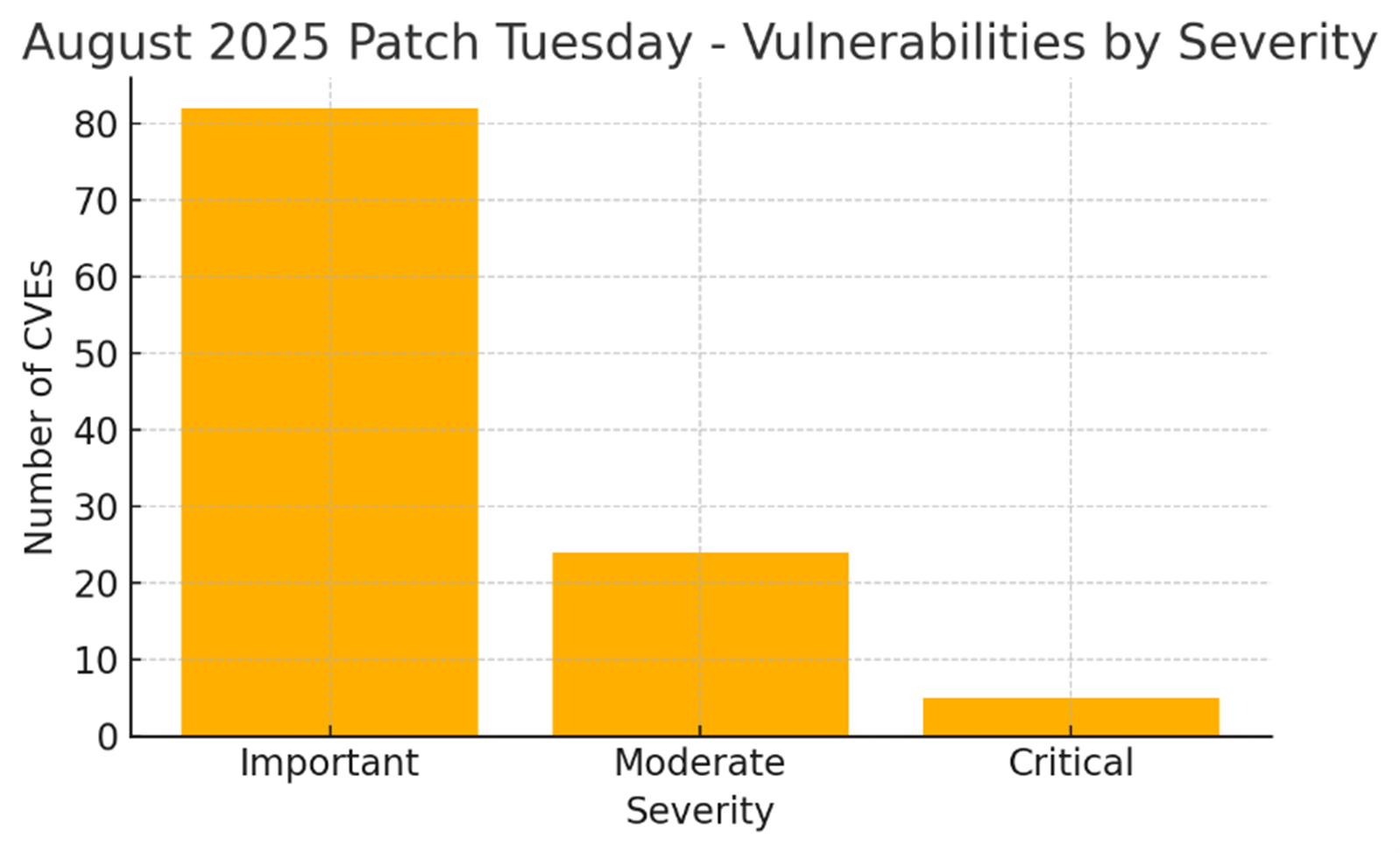

Microsoft's Patch Tuesday van augustus 2025 bevat oplossingen voor 107 kwetsbaarheden in Windows, Office, SQL Server, Exchange, Azure en meer. De release van deze maand bevat:

1 openbaar gemaakte zero-day

CVE-2025-53779 – een Windows Kerberos-kwetsbaarheid die een aanvaller in staat kan stellen om privileges te escaleren naar een domeinbeheerder.

13 Kritieke kwetsbaarheden:

9 Remote Code Execution-fouten

3 Informatieonthullingsproblemen

1 Elevation of Privilege kwetsbaarheid

Uitsplitsing per kwetsbaarheidstype:

44 Privilege Escalation

35 Remote Code Execution

18 Informatieonthulling

9 Spoofing

4 Denial of Service

Microsoft Patch Hoogtepunten

Deze release richt zich sterk op privilege-escalatie en RCE-fouten, vooral in de kern van Windows-infrastructuur en cloud-verbonden diensten. Microsoft heeft ook verschillende kwetsbaarheden gemarkeerd als meer waarschijnlijk om uitgebuit te worden, wat de urgentie voor snelle patching vergroot.

De Patch Tuesday van deze maand verhelpt een openbaar gemaakte zero-day in Microsoft SQL Server. De openbaar gemaakte zero-day is:

CVE-2025-53779 - Windows Kerberos Elevation of Privilege Vulnerability

Microsoft repareert een fout in Windows Kerberos die een geauthenticeerde aanvaller in staat stelt domeinbeheerderrechten te verkrijgen.

"Relatief pad traverseren in Windows Kerberos stelt een geautoriseerde aanvaller in staat om privileges over een netwerk te verhogen," legt Microsoft uit.

Microsoft zegt dat een aanvaller verhoogde toegang nodig heeft tot de volgende dMSA-attributen om de fout te misbruiken:

msds-groupMSAMembership: Dit attribuut stelt de gebruiker in staat om de dMSA te gebruiken.

msds-ManagedAccountPrecededByLink: De aanvaller heeft schrijfrechten nodig voor dit attribuut, waarmee ze een gebruiker kunnen specificeren waarvoor de dMSA kan optreden.

Updates van derden die de moeite waard zijn om op te merken

Verschillende niet-Microsoft leveranciers hebben belangrijke updates uitgebracht rond deze Patch Tuesday-cyclus. Deze patches pakken actief uitgebuite kwetsbaarheden aan en moeten in je responsplan worden opgenomen. Leveranciers die patches hebben uitgebracht zijn onder andere:

7-Zip heeft een beveiligingsupdate uitgebracht voor een pad-traversal fout die kan leiden tot RCE.

Adobe heeft noodupdates uitgebracht voor AEM Forms zero-days nadat PoC's waren vrijgegeven.

Cisco heeft patches uitgebracht voor WebEx en Identity Services Engine.

Fortinet heeft beveiligingsupdates uitgebracht vandaag voor meerdere producten, waaronder FortiOS, FortiManager, FortiSandbox en FortiProxy.

google heeft beveiligingsupdates uitgebracht voor Android die twee actief uitgebuite Qualcomm-kwetsbaarheden oplossen.

Microsoft waarschuwde voor een Microsoft Exchange kwetsbaarheid gevolgd als CVE-2025-53786 die kan worden gebruikt om cloudomgevingen te kapen.

Proton heeft een bug opgelost in zijn nieuwe Authenticator-app voor iOS die de gevoelige TOTP-geheimen van gebruikers in platte tekst logde.

SAP heeft de beveiligingsupdates van juli uitgebracht voor meerdere producten, inclusief talrijke kwetsbaarheden met een score van 9.9.

Trend Micro heeft een "fix tool" uitgebracht voor een actief uitgebuite remote code execution-kwetsbaarheid in Apex One. Volledige beveiligingsupdates komen op een later tijdstip.

WinRAR heeft een beveiligingsupdate uitgebracht eind juli voor een actief uitgebuite pad-traversal bug die kan leiden tot remote code execution.

Splashtop AEM ondersteunt real-time patching voor veel applicaties van derden. Updates zoals die van Adobe, WinRAR en 7-Zip kunnen automatisch worden uitgerold met behulp van Splashtop AEM-beleid, waardoor de blootstellingstijd zonder handmatige inspanning wordt verminderd.

Welke Patches Eerst Prioriteren

Met 107 kwetsbaarheden deze maand is het belangrijk om je patch-inspanningen te richten op die met het hoogste risico op uitbuiting. De richtlijnen van Microsoft en CVSS-beoordelingen helpen bij het identificeren van wat dringende aandacht nodig heeft.

Op basis van CVSS-scores, openbare bekendmaking en de waarschijnlijkheid van exploitatie, moeten organisaties de volgende prioriteit geven:

Onmiddellijk Patchen (Hoogste Prioriteit)

CVE-2025-53779

Type: Elevation of Privilege

CVSS: 7.2

Waarom het belangrijk is: Openbaar bekendgemaakte zero-day in Windows Kerberos. Kan worden gebruikt om domeinbeheerder-privileges te verkrijgen. Patch alle domeincontrollers zonder vertraging.

CVE-2025-50165 – Microsoft Graphics Component (CVSS 9.8, RCE)

CVE-2025-53766 – Windows GDI+ (CVSS 9.8, RCE)

CVE-2025-53792 – Azure Portal (CVSS 9.1, privilege-escalatie)

CVE-2025-50171 – Remote Desktop Server (CVSS 9.1, netwerkgebaseerde RCE)

CVE-2025-53778 – Windows NTLM (CVSS 8.8, exploitatie meer waarschijnlijk)

Deze kwetsbaarheden beïnvloeden internetgerichte of kernservices zoals RDP, Azure en Windows-authenticatiesystemen. Het uitbuiten van een van deze kan aanvallers in staat stellen om bevoorrechte toegang te verkrijgen of lateraal door je omgeving te bewegen.

Patch Binnen 72 Uur (Hoge Prioriteit)

SQL Server-kwetsbaarheden – bijv. CVE-2025-24999, CVE-2025-49758, CVE-2025-53727 (CVSS 8.8)

Microsoft Message Queuing – CVE-2025-53143 tot CVE-2025-53145 (CVSS 8.8, RCE)

CVE-2025-53786 – Exchange Server (CVSS 8.0, exploitatie meer waarschijnlijk)

Windows RRAS – Meerdere CVE's beoordeeld met CVSS 8.0+

Deze beïnvloeden hoogwaardige diensten die vaak worden getarget in initiële toegang of laterale beweging scenario's.

Patch Binnen 1–2 Weken (Gemiddelde Prioriteit)

Win32K, Hyper-V, LSASS, DirectX – CVSS 7.x

Office-macro's en documentparsing kwetsbaarheden – uitbuitbaar via phishing

Deze zijn significant maar vereisen meestal gebruikersinteractie of bestaande toegang.

Patch in reguliere cyclus (lagere prioriteit)

Minder ernstige kwetsbaarheden in Office, Visio, PowerPoint

CVE's in Edge voor Android met CVSS-scores onder 7.0

Deze vormen minder direct risico en kunnen worden afgehandeld als onderdeel van standaard update workflows.

Hoe Splashtop AEM kan helpen

De update van augustus benadrukt hoe snel bewegende kwetsbaarheden (zoals de Kerberos zero-day en hoog-risico fouten in RDP, NTLM en Azure) meer vereisen dan alleen een maandelijkse patchroutine. Splashtop AEM geeft IT-teams de flexibiliteit en snelheid om in real-time te reageren, zonder de operaties te verstoren.

Splashtop AEM levert:

Real-time OS en app-patching over Windows, macOS en belangrijke software van derden

CVE-gebaseerde inzichten zodat je kunt filteren, prioriteren en patchen op basis van echt risico

Geautomatiseerde patchbeleid om repetitief handmatig werk te elimineren

Ring-gebaseerde uitrolcontrole voor veiligere uitrol

Live dashboards om patchstatus, mislukkingen en compliance op één plek te volgen

Werkt met Je Bestaande Stack

Of je nu Microsoft Intune gebruikt, een traditionele RMM, of helemaal geen patching tool, Splashtop AEM past naadloos:

Gebruik je Intune? Splashtop AEM verbetert Intune door real-time patching, bredere ondersteuning van derden en diepere zichtbaarheid toe te voegen.

Gebruik je een RMM? Splashtop AEM biedt snellere patching, eenvoudigere setup en een lichtere footprint.

Nog steeds handmatig patchen? Automatiseer updates in je omgeving en bespaar waardevolle tijd.

Splashtop AEM helpt je beschermd te blijven zonder extra complexiteit toe te voegen. Het is patchen zoals het hoort: snel, betrouwbaar en volledig onder jouw controle.

Start je gratis proefperiode van Splashtop AEM

Patch Tuesday hoeft niet te betekenen dat je laat opblijft, spreadsheets gebruikt en reactief moet improviseren.

Met Splashtop AEM kun je:

Patch kwetsbaarheden op het moment dat ze worden onthuld (inclusief zero-days zoals CVE-2025-53779)

Automatiseer OS- en updates van derden over je hele vloot

Elimineer blinde vlekken met real-time zichtbaarheid en rapportage

Begin vandaag en neem de controle over je patching!