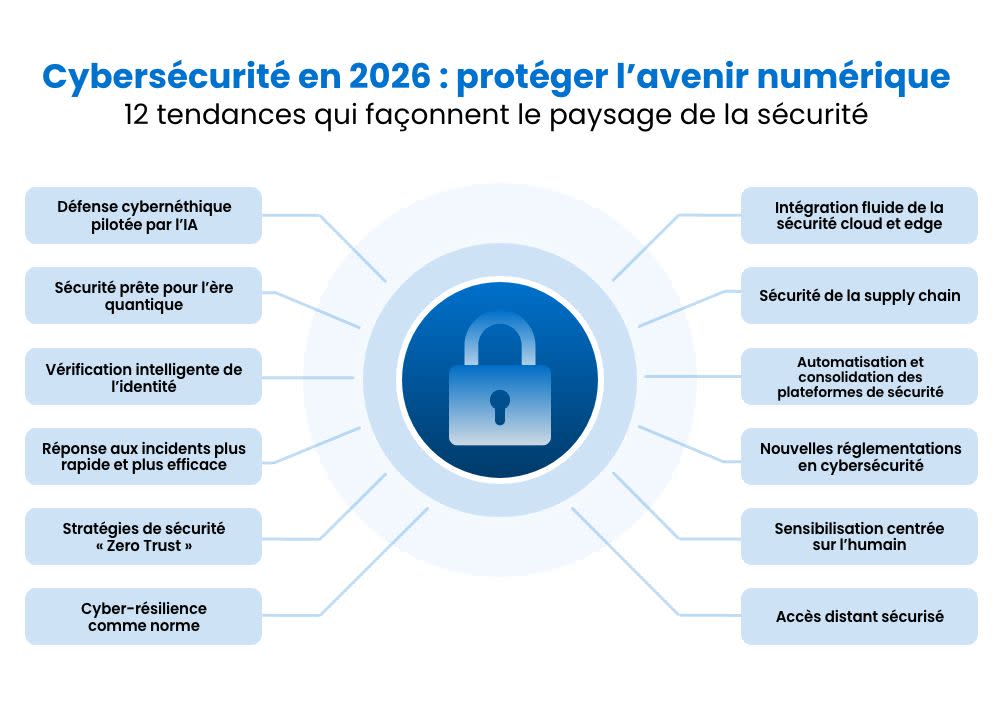

La cybersécurité progresse plus vite que jamais, et à l'approche de 2026, les organisations naviguent dans un environnement numérique plus dynamique et plus dangereux qu'auparavant. Des attaques pilotées par l'IA qui évoluent en temps réel à l'émergence de l'informatique quantique et des falsifications profondes, les entreprises doivent s'adapter rapidement pour rester sécurisées.

La croissance rapide du travail à distance et hybride, combinée à un écosystème cloud et IoT en expansion, a considérablement élargi la surface d'attaque. Parallèlement, de nouvelles réglementations et des exigences plus strictes en matière d'assurance cybernétique transforment la façon dont les entreprises envisagent la conformité, la protection des données et la gestion des risques.

Rester protégé en 2026 exigera plus que des outils traditionnels ou des défenses réactives. Les entreprises devront adopter l'automatisation alimentée par l'IA, les architectures Zero-Trust et des stratégies axées sur la résilience qui les préparent à détecter, répondre et se remettre des attaques plus rapidement que jamais.

Explorons les principales tendances en cybersécurité de 2026, et comment votre organisation peut rester en avance dans cette ère numérique en rapide évolution.

Tendance 1 : Avancer vers une cyberdéfense pilotée par l'IA

En 2026, l'intelligence artificielle sera au cœur de l'innovation en cybersécurité. Les outils basés sur l'IA peuvent traiter de grands volumes de données, identifier des modèles d'activités malveillantes et automatiser les réponses plus rapidement que les analystes humains ne le pourraient jamais. Cela permet aux organisations de passer d'une défense réactive à une protection en temps réel, détectant les anomalies telles que des tentatives de connexion inhabituelles, des transferts de données non autorisés ou des mauvaises configurations système.

Au-delà de la détection, l'IA assistera de plus en plus dans la modélisation prédictive des menaces - utilisant des données historiques pour anticiper les attaques avant qu'elles ne se produisent. Alors que les cybercriminels utilisent également l'IA pour étendre et automatiser leurs opérations, les entreprises qui investissent dans l'analyse de sécurité basée sur l'apprentissage automatique et la réponse aux incidents pilotée par l'IA auront un avantage crucial pour maintenir la résilience numérique.

Tendance 2 : Transition vers une sécurité prête pour le quantum

L'informatique quantique passe rapidement de la théorie à la pratique, obligeant les organisations à repenser leur protection des données sensibles. En 2026, de nombreuses organisations commenceront à adopter le cryptage résistant à la quantique et à développer des stratégies pour la crypto-agilité, garantissant qu'elles peuvent pivoter rapidement à mesure que de nouvelles normes cryptographiques émergent.

Cette transition impliquera l'identification d'algorithmes de chiffrement vulnérables, le test de protocoles cryptographiques post-quantiques et la préparation aux défis d'interopérabilité à travers les systèmes mondiaux. Les entreprises qui agissent tôt ne protègeront pas seulement l'intégrité de leurs données à long terme, mais construiront également une réputation d'innovation et de confiance à une époque de puissance informatique sans précédent.

Tendance 3 : Authentification des identités numériques à l'ère des deepfakes

Alors que les outils de deepfake et de médias synthétiques deviennent plus accessibles et réalistes, la vérification d'identité devient rapidement l'une des principales priorités des équipes de cybersécurité. En 2026, les entreprises se concentreront sur l'authenticité des contenus numériques, en utilisant des systèmes de détection basés sur l'IA pour analyser les schémas vocaux, les incohérences visuelles et les métadonnées afin de confirmer si les communications sont authentiques.

Cette tendance va s'étendre au-delà des usurpations d'identité des dirigeants aux opérations commerciales quotidiennes, de la vérification des réunions virtuelles à l'authentification des interactions avec les clients. Les organisations qui associent formation des employés, politiques de vérification du contenu et authentification biométrique seront les mieux placées pour maintenir la confiance dans un monde où voir ne signifie plus croire.

Tendance 4 : Construire la Résilience par une Réponse aux Incidents plus Intelligente

La prévention à elle seule n'est plus suffisante ; la nouvelle frontière est la résilience opérationnelle. En 2026, les organisations adopteront des cadres de réponse aux incidents automatisés capables de détecter, de contenir et de remédier aux attaques en temps réel. Ces systèmes coordonneront les actions entre les équipes, isolant automatiquement les appareils affectés et déclenchant des flux de travail de récupération pour limiter les dommages.

Splashtop AEM (Advanced Endpoint Management) soutient cette évolution en donnant aux équipes TI la capacité de surveiller, gérer et répondre aux problèmes des terminaux à distance, en temps réel. Lorsqu'un incident survient, les administrateurs peuvent rapidement isoler ou corriger les appareils compromis, minimisant les temps d'arrêt et les perturbations.

Au-delà de l'automatisation, les entreprises renforceront leur préparation avec des exercices de simulation, des simulations de Red-Team, et des analyses post-incident pour s'améliorer continuellement. Les entreprises qui intègrent la résilience dans leur culture de sécurité réduiront les temps d'arrêt, les pertes financières et les dommages à la réputation, même lorsque les attaques réussissent.

Tendance 5 : Opérationnaliser la sécurité Zero-Trust

Zero-Trust n'est plus qu'un mot à la mode. En 2026, il devient la façon dont les entreprises modernes gèrent la sécurité. L'idée est simple : aucun utilisateur ou appareil n'est automatiquement considéré comme digne de confiance, même s'il est à l'intérieur du réseau. Chaque demande d'accès doit être vérifiée et surveillée en continu.

Les entreprises adoptant le modèle de confiance zéro en 2026 se concentrent sur des étapes pratiques ; limiter l'accès des utilisateurs, segmenter les réseaux et vérifier chaque identité en temps réel pour protéger les données.

Pour les entreprises avec des équipes distribuées, le Zero-Trust est particulièrement important. Des outils comme Splashtop Secure Workspace (SSW) rendent cela possible en fournissant des environnements isolés et sécurisés où les utilisateurs peuvent accéder aux applications et aux données en toute sécurité sans exposer le réseau plus large. Combiné avec Splashtop Remote Access, qui garantit que chaque connexion est authentifiée, cryptée et enregistrée, les équipes TI peuvent maintenir la flexibilité et la sécurité simultanément.

À mesure que le Zero-Trust devient une attente de base dans toutes les industries, les entreprises qui l'adoptent maintenant auront une posture de sécurité plus forte et plus adaptable pour l'avenir.

Tendance 6 : Renforcer l'intégration de la sécurité Cloud et Edge

À mesure que les organisations s'étendent à travers de multiples clouds et environnements périphériques, la sécurité intégrée et cohérente devient une priorité absolue pour 2026. La montée du travail hybride signifie que les données circulent constamment entre les points de terminaison, les applications SaaS et les systèmes sur site, et chaque mouvement crée des lacunes potentielles que les attaquants peuvent exploiter.

Cette année, plus d'entreprises investiront dans des cadres de sécurité cloud-native qui unifient la visibilité dans les environnements. Les technologies comme le Secure Access Service Edge (SASE) et la gestion de la posture de sécurité cloud (CSPM) aident les équipes de sécurité à appliquer des politiques et à détecter les mauvaises configurations en temps réel. Parallèlement, l'informatique de périphérie, où les données sont traitées plus près des utilisateurs et des appareils, introduit de nouvelles opportunités d'efficacité, mais aussi de nouveaux défis pour protéger les informations.

Maintenir une sécurité constante du cloud jusqu'à l'endpoint nécessite un contrôle d'accès fort et une surveillance continue. C'est là que Splashtop joue un rôle : en fournissant des connexions sécurisées, cryptées et une gestion centralisée, il aide les équipes TI à superviser l'accès à distance sur tous les systèmes. Avec des outils unifiés et une meilleure visibilité, les organisations peuvent réduire la complexité, combler les lacunes de sécurité et opérer en toute confiance dans un monde distribué.

Tendance 7 : Renforcement de l'assurance et de la transparence de la chaîne d'approvisionnement

La sécurité de la chaîne d'approvisionnement évoluera des évaluations des risques des fournisseurs vers une visibilité de bout en bout et une surveillance continue. En 2026, les organisations utiliseront des Software Bills of Materials (SBOMs) et des télémétries en temps réel de la part de partenaires pour suivre les dépendances logicielles et identifier les vulnérabilités plus rapidement.

Pour maintenir la conformité et la confiance, les entreprises exigeront également que les fournisseurs respectent des critères de référence en cybersécurité, des normes de cryptage aux délais de divulgation d'incidents. Ce virage vers la transparence et la responsabilité redéfinira les partenariats et renforcera la résilience dans toutes les industries.

Tendance 8 : Adopter l'automatisation de la sécurité et la consolidation de plateformes

La gestion de la cybersécurité n'a jamais été aussi complexe. De nombreuses organisations dépendent désormais de dizaines d'outils distincts pour la protection des points de terminaison, la gestion des identités, la surveillance, la conformité, et plus encore. Cette « prolifération d'outils » rend plus difficile la détection rapide des menaces et augmente le risque de zones aveugles ou de configurations conflictuelles. En 2026, les entreprises se dirigent vers une consolidation des plateformes de sécurité, combinant des capacités en systèmes unifiés offrant une visibilité de bout en bout et une prise de décision plus rapide.

L'automatisation sera centrale dans cette évolution. Avec l'aide des plateformes de Security Orchestration, Automation, and Response (SOAR) et de Extended Detection and Response (XDR), les équipes de sécurité peuvent automatiquement corréler les alertes, prioriser les incidents, et même déclencher des réponses prédéfinies, comme l'isolement d'un périphérique ou la révocation de l'accès, sans intervention manuelle.

Splashtop AEM s'aligne avec cette tendance en offrant une visibilité centralisée des points de terminaison et des outils de remédiation à distance qui s'intègrent parfaitement aux écosystèmes de sécurité plus larges. Les équipes TI peuvent surveiller les appareils, appliquer des politiques et automatiser des tâches routinières, le tout à partir d'une interface unique et sécurisée. Combiné avec Splashtop Remote Access, cela crée un environnement rationalisé qui soutient à la fois la sécurité et l'efficacité opérationnelle.

Avec plus de systèmes connectés et automatisés, les organisations qui regroupent leurs outils sous une seule plateforme économiseront du temps, réduiront les coûts et réagiront plus rapidement aux menaces évolutives.

Tendance 9 : S'aligner avec l'expansion des réglementations cybernétiques

La cybersécurité n'est plus seulement une question de TI, c'est une priorité de gouvernance et de conformité. En 2026, les organisations du monde entier feront face à des réglementations de cybersécurité plus strictes, exigeant des rapports de violation plus rapides, une protection plus forte des données, et une responsabilité plus claire au niveau des cadres exécutifs. Les gouvernements mettent en place de nouvelles règles modélisées d'après des cadres comme NIST, ISO 27001, et RGPD, obligeant les entreprises à prouver non seulement que leurs systèmes sont sécurisés, mais que leurs processus sont bien documentés et vérifiables.

Ces normes en évolution redéfinissent également le paysage de l'assurance cyber. Les fournisseurs exigent des preuves de l'authentification multifactorielle, des contrôles d'accès et des plans de réponse aux incidents avant d'émettre ou de renouveler une couverture. Les entreprises qui peuvent démontrer leur conformité grâce à un suivi transparent et des traces d'audit trouveront plus facile, et moins coûteux, de maintenir leur assurance et la confiance de leurs clients.

C'est ici que Splashtop AEM et Splashtop Remote Access aident à renforcer les efforts de conformité. Avec des journaux d'accès détaillés, la vérification des appareils et une gestion centralisée, les équipes TI obtiennent une visibilité complète sur qui se connecte, quand et d'où. Les capacités de suivi et d'audit d'AEM facilitent la démonstration de la conformité et le respect des exigences de protection des données et de gouvernance. Aligner les pratiques de sécurité avec les nouvelles attentes réglementaires aide les entreprises à rester conformes, à protéger leur réputation et à renforcer la confiance des clients et des partenaires en 2026.

Tendance 10 : Évolution de la sensibilisation à la sécurité centrée sur l'humain

L'erreur humaine reste la cause principale de la plupart des violations, mais 2026 marquera un tournant vers une sensibilisation à la sécurité basée sur les données et personnalisée. Au lieu de formations génériques, les organisations utiliseront l'analyse comportementale pour identifier les employés à risque et adapter les interventions à leurs habitudes spécifiques.

Des modules d'apprentissage gamifiés, des simulations de phishing en conditions réelles et des boucles de rétroaction continues rendront la formation plus engageante et mesurable. En se concentrant sur l'autonomisation plutôt que sur le blâme, les entreprises favoriseront une culture proactive de la responsabilité de la sécurité au sein de leur personnel.

Tendance 11 : Intégrer la cyber-résilience dans la continuité des affaires

En 2026, la cyber-résilience sera l'un des objectifs les plus importants pour chaque organisation. Plutôt que de se concentrer uniquement sur la prévention des attaques, les entreprises apprennent à se préparer, à répondre et à se rétablir rapidement lorsqu'un incident se produit. L'idée est de s'assurer que les systèmes essentiels continuent de fonctionner, ou peuvent être restaurés rapidement, même sous pression.

Pour que cela soit possible, de nombreuses organisations intègrent la cybersécurité et la planification de la continuité des activités dans une stratégie cohérente. Cela inclut le maintien de sauvegardes immuables, le développement de processus de récupération rapide et l'exécution régulière d'exercices incident-response pour identifier les lacunes avant qu'une crise réelle ne survienne. La cyber-résilience est autant une question de mentalité que de technologie : cela signifie accepter que des violations peuvent se produire et concevoir des opérations qui peuvent résister et s'adapter aux perturbations.

Splashtop soutient cette transition vers la résilience en fournissant un accès à distance sécurisé qui aide les équipes TI à agir rapidement lorsque cela compte le plus. Si un point de terminaison ou un segment de réseau est compromis, les administrateurs peuvent isoler les systèmes, enquêter sur les problèmes et restaurer l'accès de manière sécurisée de n'importe où.

La capacité à maintenir la connectivité et le contrôle lors d'une panne ou d'un événement de sécurité est essentielle pour maintenir la continuité des opérations commerciales. Intégrer la résilience dans les flux de travail quotidiens permet aux organisations en 2026 de minimiser les temps d'arrêt, réduire les pertes et maintenir la confiance des clients, même si les menaces continuent d'évoluer.

Tendance 12 : Renforcer l'accès à distance sécurisé pour un monde hybride

Le travail à distance et hybride sont désormais la norme pour de nombreuses organisations, et ce changement a fait de l'accès à distance sécurisé l'un des domaines de cybersécurité les plus importants en 2026. Les employés se connectent chaque jour à partir de différents réseaux, appareils et lieux, et cette flexibilité, bien qu'essentielle pour la productivité, élargit également la surface d'attaque potentielle. Les cybercriminels ciblent les sessions à distance par le biais de phishing, de vol de crédentiels et même d'attaques d'usurpation alimentées par l'IA, rendant une protection d'accès robuste plus cruciale que jamais.

Pour relever ces défis, les entreprises s'éloignent des VPN hérités pour adopter des solutions modernes d'accès à distance Zero-Trust qui offrent à la fois sécurité et rapidité. Ces plateformes utilisent l'authentification multi-facteurs, un chiffrement fort et des autorisations granulaires pour vérifier chaque connexion et limiter l'exposition. Des outils de gestion centralisés donnent également aux équipes TI une visibilité sur qui se connecte, d'où, et à quoi ils accèdent, les aidant à détecter les anomalies tôt et à appliquer les politiques de manière cohérente.

Splashtop Remote Access est conçu en tenant compte de ces priorités. Il offre un chiffrement de bout en bout, une authentification des appareils et un contrôle centralisé pour que les équipes puissent travailler en toute sécurité de n'importe où sans sacrifier la performance. Que ce soit pour soutenir des employés hybrides, des administrateurs TI ou des techniciens à distance, Splashtop donne aux organisations la confiance nécessaire pour rester connectées et sécurisées dans un monde de plus en plus distribué.

Renforcez la cybersécurité en 2026 avec l'accès à distance sécurisé de Splashtop

La cybersécurité évolue rapidement, et en 2026, garder votre équipe connectée en toute sécurité sera plus important que jamais. Splashtop offre aux organisations un moyen simple et fiable de protéger les données sensibles tout en soutenant une main-d'œuvre flexible et moderne.

Avec des solutions avancées comme Splashtop Remote Access, Splashtop AEM, et Splashtop Secure Workspace (SSW), les équipes TI peuvent gérer les appareils, appliquer l'accès Zero-Trust et garder une visibilité totale à partir d'une plateforme sécurisée. L'authentification multi-facteurs, la vérification des appareils et le contrôle centralisé facilitent la surveillance des sessions, l'application des politiques et l'assurance de la sécurité de chaque connexion.

Ajouter Splashtop à votre stratégie de sécurité aide votre entreprise à rester protégée, productive, et prête pour l'avenir.

Démarrez votre essai gratuit aujourd'hui et voyez comment Splashtop aide votre organisation à renforcer sa cybersécurité et travailler en toute sécurité de partout en 2026.