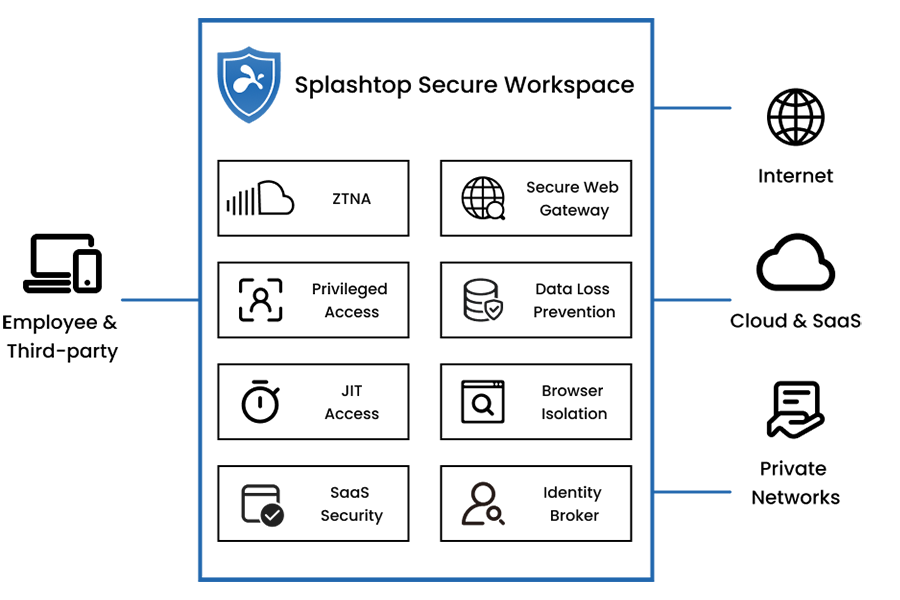

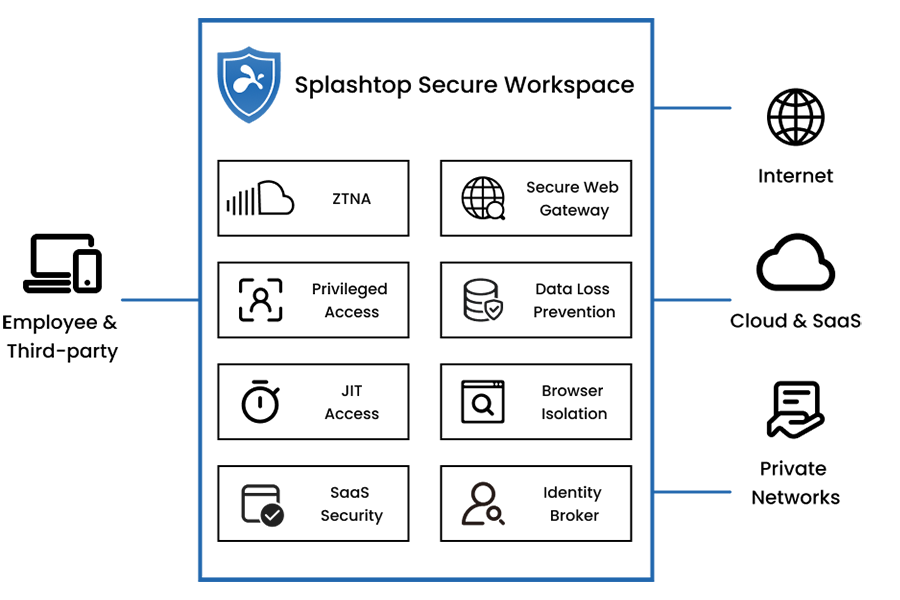

Vereinfachtes Zero Trust

Unified Secure Access Platform mit SSE- und SASE-Services

Wechseln Sie von Ihrem VPN zum Zero Trust Network Access (ZTNA) der nächsten Generation.

Setzen Sie Zero-Trust-Richtlinien für Benutzer durch, die auf Ihre internen Ressourcen zugreifen. Dieser Ansatz ist schneller und sicherer als ein VPN, da er seitliche Bewegungen und Rückverlagerungen des Datenverkehrs verhindert.

Sicherer Zugriff von Drittanbietern mit Sitzungsaufzeichnung und Live-Überwachung

Leistungsstarker, anmeldeinformationsfreier, zeitgebundener Just-in-Time-Zugriff (JIT) mit Remote Privileged Access Management (RPAM). Schützen Sie sich vor Bedrohungen aus dem Internet und Datenverlust mit Remote Browser Isolation (RBI). Unterstützung für BYOD, clientlosen Zugriff und nicht verwaltete Geräte, sowohl für IT- als auch für OT-Umgebungen.

Zero-Trust-Sicherheit der nächsten Generation

![Blue outline icon of a computer monitor with a triangular warning sign containing an exclamation mark in front, suggesting a computer or display error or alert.]()

Zero-Trust-Netzwerke

Sicherere und schnellere Alternative zu älteren VPNs mit Mikrosegmentierung, wodurch laterale Bewegungen reduziert werden.

![Blue outline icon of an ID card with a user silhouette and horizontal lines, accompanied by a large check mark in a circle, indicating verification or approval.]()

Zugriff mit den geringsten Rechten

Zero Trust sichert den Zugriff nur auf das, was je nach Identität, Rolle, Gerät und Netzwerkkontext erforderlich ist.

![Blue outline icon of a computer monitor with a video camera symbol in the top right corner, suggesting video calling or video conferencing.]()

Live-Sitzungsüberwachung

Remote-Sitzungen werden überwacht, gesteuert und aufgezeichnet, komplett mit vollständiger Transparenz der Benutzeraktivitäten.

Benutzerfreundlichkeit

![A blue line forms a square on the left, then curves upward into a large arrow pointing diagonally to the top right on a light gray background.]()

Einfache Bereitstellung

Kein komplexes VPN-Richtlinienmanagement mehr. Sicherer Zugriff und Konnektivität können in wenigen Minuten eingerichtet werden.

![A blue outline of a clock showing 3 o’clock, with bold hour markers at 12, 1, 2, and 3, on a light gray background.]()

Just-in-Time-Zugriff

Benutzer erhalten nur bei Bedarf temporären Zugriff auf Ressourcen, zeitlich begrenzt und mit präzisen Berechtigungen.

![Blue outline icon of an open laptop connected to a network node below, symbolizing a computer linked to a network. The background is light gray.]()

Agentenloser ZTNA-Zugriff

Der agentenlose ZTNA-Zugang macht die Installation von Software überflüssig und ermöglicht eine schnelle Einbindung von Drittanbietern und BYOD-Nutzern.

Sicheren Zugriff transformieren mit Splashtop Secure Workspace

Yanlin Wang, VP of Advanced Technology, erklärt, wie man neue Wege in Sachen Sicherheit geht, um überall sicheren Anytime-Anywhere-Anyone-Zugriff auf Ressourcen zu ermöglichen

Identitäts- und Zugriffsmanagement erklärt: Ein vollständiger Leitfaden für IAM

In der sich schnell entwickelnden digitalen Landschaft war es noch nie so wichtig wie heute, sensible Daten zu schützen und den Benutzerzugriff effektiv zu verwalten.

Wie man einen XZ Backdoor Supply Chain-Angriff abwehrt

Im digitalen Zeitalter haben sich Supply-Chain-Angriffe zu einem ausgeklügelten Bedrohungsvektor entwickelt, der die Vernetzung moderner Software-Ökosysteme ausnutzt.

Sicherung des Zugriffs durch Dritte: Der Just-in-Time-Ansatz von Splashtop

In der Welt der IT ist die Notwendigkeit des Zugriffs durch Dritte unbestreitbar, aber sie birgt auch Risiken für die Cybersicherheit, die nicht von der Hand zu weisen sind.