Comment votre équipe à distance peut faire face à l’augmentation des cyberattaques

Partager

Encore une fois, et pour le 18e octobre consécutif, c’est le Mois de la sensibilisation à la cybersécurité. Cette année, la Cybersecurity & Infrastructure Security Agency (CISA) a en tête des préoccupations de la sécurité des architectures de travail à distance et des travailleurs à distance. En 2020, les organisations ont rapidement pivoté vers le travail entièrement à distance, et beaucoup prévoient de continuer avec des effectifs distants complets ou partiels sur une base permanente. Ce passage rapide au travail à distance a rendu les organisations vulnérables à un paysage de menaces élargi de cyberattaques.

Dans quelle mesure les cyberattaques sont-elles étendues et variées ?

Il suffit de considérer quelques idées de 2021 par les principales ressources de cybersécurité. Norton a récemment publié un article intitulé 115 statistiques et tendances en matière de cybersécurité que vous devez connaître en 2021, soit 115 ! Dans le même temps, le rapport 2021 de Verizon sur les enquêtes sur les violations de données fournit 119 pages de données et de commentaires sur une gamme de types d’incidents de cyberattaque, y compris les 20 actions néfastes les plus courantes que les criminels ont prises lors de la violation des organisations en 2021. Verizon à lui seul avait confirmé et analysé 5 258 violations de données à la date de publication du rapport en septembre 2021. Les dirigeants d’entreprise doivent prendre des mesures défensives pour protéger leurs organisations contre ces menaces croissantes.

La charge de la sécurité est partagée par tous

Il est important de noter que la vulnérabilité d’une organisation aux cyberattaques concerne à la fois les personnes et l’infrastructure informatique. Pour cette raison, une approche de sécurité de votre environnement de travail à distance doit tenir compte des facteurs de risque liés aux personnes les plus courants ainsi que des facteurs de risque liés à l’infrastructure informatique.

Facteurs de risque liés à la personne

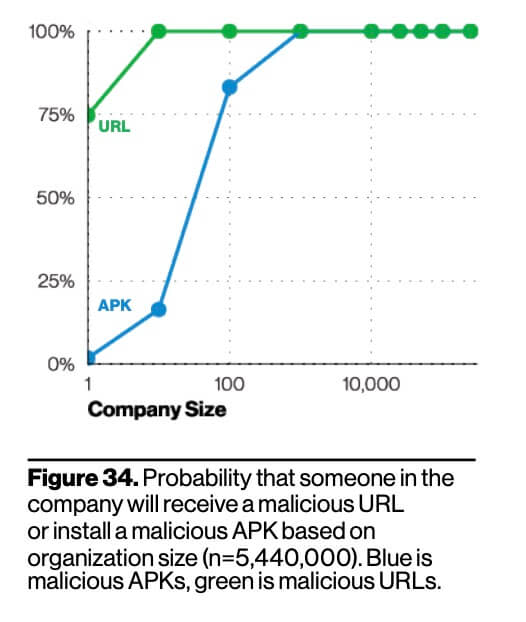

Comme vous le savez probablement, le maillon le plus faible de la défense de la sécurité d’une organisation est généralement l’utilisateur final. La plupart des violations sont causées par une simple erreur, comme un employé qui clique sur un lien nuisible, enregistre un fichier corrompu, utilise un mot de passe faible ou transfère des choses nuisibles à d’autres. En fait, selon l’étude de Verizon, il y a 100% de chances que vos employés soient ciblés si votre organisation compte 100 employés ou plus.

Dans ce contexte, les dirigeants doivent prendre deux mesures importantes pour rendre les employés plus vigilants :

Étape 1 : Demander aux cadres de promouvoir la formation de sensibilisation des utilisateurs finaux

Lorsqu’un cadre supérieur pousse les gens à suivre une formation, cela se fait. Demandez à vos dirigeants d’envoyer des messages qui soulignent l’importance de la sécurité et soulignent que c’est la responsabilité de tous. CISA a publié quelques excellentes ressources qui peuvent vous aider à renforcer votre formation à la sécurité spécifique au travail à distance :

Documents de référence sur le télétravail pour le travailleur à domicile

Cas d’utilisation des utilisateurs distants de connexions Internet approuvées 3.0

Étape 2 : Établir des politiques de sécurité vivante

De nombreuses entreprises ont des politiques de sécurité. Cependant, pour les rendre vraiment efficaces et vous assurer que les gens y adhèrent, vous devez continuellement les surveiller, les tester et les appliquer.

Il est important de noter que peu d’incidents de violation de données sont causés par des employés qui « deviennent voyous ». Pourtant, vous ne pouvez pas dire qui a été compromis. C’est pourquoi les entreprises les plus performantes et les responsables de la sécurité adoptent des architectures de sécurité plus solides, dans lesquelles les utilisateurs ne peuvent accéder aux applications, aux données et aux autres ressources qu’en vérifiant continuellement les informations d’identification. Même lorsqu’ils le font, les utilisateurs ne peuvent accéder qu’aux zones pour lesquelles ils disposent d’autorisations personnalisées.

Facteurs de risque liés aux TI

Inutile de dire qu’en matière de cybersécurité, il existe un flux infini de solutions et de conseils pour vous aider à sécuriser votre environnement informatique. Heureusement, l’ACEI a rassemblé un ensemble ciblé de ressources précieuses, les Documents de référence sur le télétravail pour les organisations non fédérales. Ces ressources ont été développées en collaboration avec les principaux fournisseurs de solutions de sécurité informatique et des experts de l’industrie. Ils couvrent un large éventail de recommandations informatiques spécifiques au travail à distance – 26 pour être exact.

Les VPN peuvent vous rendre vulnérable aux cyberattaques

Les personnes qui travaillent à distance utilisent généralement des VPN et le protocole RDP (Remote Desktop Protocol) pour accéder aux applications et aux données dont elles ont besoin pour effectuer leur travail. Cela a conduit les cybercriminels à exploiter la sécurité des mots de passe faibles et les vulnérabilités VPN pour accéder au réseau de l’entreprise, voler des informations et des données et, pire encore, injecter des ransomwares.

Selon Reuters, le piratage d’avril 2021 de l’oléoduc Colonial qui a gelé l’approvisionnement en pétrole dans le sud-est des États-Unis était le résultat d’une intrusion VPN. L’effraction aurait probablement pu être évitée si les dirigeants du pipeline avaient protégé le VPN avec une authentification multifacteur. L’organisation a eu la chance de s’échapper avec seulement un paiement Bitcoin de 5 millions de dollars, mais fera probablement face à un examen minutieux à long terme et à des dommages à la marque.

S’appuyer sur l’accès VPN est une proposition perdante lorsqu’il s’agit de se défendre contre les cyberattaques modernes. La technologie VPN ayant des décennies, elle ne peut tout simplement pas être sécurisée de la même manière que les solutions d’accès modernes, en particulier l’accès basé sur le cloud. Sans oublier que le succès d’un VPN dépend de la configuration correcte de votre service informatique. Les VPN sont souvent exploités parce qu’il n’y a pas de moyen standard de les configurer ou de distribuer l’accès.

L’accès à distance peut aider à relever les défis de sécurité du travail à distance

Une solution d’accès à distance atténue les risques inhérents aux VPN, car elle vous permet de limiter le streaming des employés à leurs seuls postes de travail. Cela signifie que les données de votre réseau d’entreprise sont protégées. Les employés travaillant à distance peuvent modifier un fichier s’ils ont reçu l’autorisation, sinon ils ne peuvent afficher que les données. Ceux qui disposent d’un accès réservé aux spectateurs ne peuvent pas le modifier, le manipuler ou même le télécharger. Cela contraste fortement avec l’accès basé sur VPN qui permet à tout utilisateur identifié de télécharger des données à volonté.

Les solutions avancées d’accès à distance introduisent encore plus de fonctionnalités de sécurité, telles que l’authentification des appareils, l’authentification à deux facteurs (2FA), l’authentification unique (SSO) et plus encore pour assurer votre sécurité et celle de votre organisation.

« Bien qu’il y ait une courbe d’apprentissage à mesure que les gens adoptent des solutions d’accès à distance, vous pouvez minimiser cela avec le bon partenaire. Étant donné que Splashtop a été conçu à l’origine pour le marché grand public, le temps nécessaire pour l’apprendre est minime. Et par minimal, je veux dire en quelques minutes pour l’utilisateur moyen. » - Jerry Hsieh, directeur principal de la sécurité et de la conformité chez Splashtop

Conclusion : il faut un village

Avec le travail à distance, l’élargissement du paysage des menaces et la fréquence accrue des cyberattaques, les organisations doivent adopter une approche holistique pour faire face aux menaces émergentes de 2021 en matière de cybersécurité. Cela signifie renforcer la posture défensive de votre personnel et de votre architecture informatique.

La bonne nouvelle est que vous pouvez apporter des changements très pragmatiques dans quelques domaines seulement pour réaliser un bond en avant substantiel dans la protection contre les cyberattaques. En outre, il est devenu évident que le gouvernement américain et les leaders de l’industrie de la sécurité ont redoublé d’efforts pour permettre et conseiller des organisations comme la vôtre d’exploiter des environnements de travail à distance sûrs et sécurisés.

Chez Splashtop, nous sommes fiers de fournir un élément essentiel du travail à distance sécurisé. En savoir plus sur les fonctionnalités de sécurité d’accès à distance de Splashtop.

Ressources supplémentaires

Infographie sur les cyberattaques : Ce que vous devez savoir et conseils de prévention

Le département de la Justice met en place un groupe de travail pour lutter contre les ransomwares

Leaders de la cybersécurité : Q&A avec Mark Lee et Sramana Mitra

Pour vous tenir au courant des dernières nouvelles en matière de cybersécurité, abonnez-vous à notre fil d’information sur la sécurité.

Pour en savoir plus sur les solutions d’accès et de support à distance de Splashtop, visitez notre page Produit.