Cómo prepararse ante posibles ataques cibernéticos

Comparte esto

Las agencias de ciberseguridad de todo el mundo advierten a las empresas sobre la creciente amenaza de los ataques cibernéticos. Averigua cómo proteger tu empresa.

En todo el mundo, las agencias de ciberseguridad están advirtiendo a las organizaciones del sector privado y público sobre el aumento de la amenaza de ataques de ransomware y otros ataques dirigidos originados por la crisis en Ucrania. El Centro Nacional de Ciberseguridad del Reino Unido (NCSC-UK) señala al ransomware como la amenaza más frecuente, especialmente para el sector educativo.

En respuesta a la guerra entre Rusia y Ucrania, Australia, el Reino Unido y Estados Unidos emitieron un aviso conjunto que destaca la creciente amenaza globalizada de los ataques de ransomware a las organizaciones de infraestructuras críticas. Además, la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA), la Oficina Federal de Investigación (FBI) y la Agencia de Seguridad Nacional (NSA) de Estados Unidos, así como el Centro Nacional de Ciberseguridad del Reino Unido (NCSC-UK) han hecho un llamamiento a múltiples sectores, entre ellos la educación, los servicios financieros y la sanidad.

Las agencias han destacado el acceso inicial a las redes a través de ataques de phishing para robar credenciales, así como el robo de credenciales de protocolo de escritorio remoto y los ataques de fuerza bruta para adivinar las credenciales.

Lo que hace que la guerra entre Rusia y Ucrania se sitúe en el centro de todas las miradas es que los hackers rusos han estado tras algunos de los mayores y más notorios ciberataques de los últimos años, incluyendo el ataque de SolarWinds que afectó a múltiples agencias gubernamentales en 2020. De hecho, las agencias estadounidenses emitieron una advertencia específica sobre Rusia a los ejecutivos de los principales bancos estadounidenses hace apenas dos semanas. A raíz de los recientes acontecimientos en torno a Ucrania, Reuters informa de que el NCSC del Reino Unido ha dado instrucciones a las empresas de ese país para que "refuercen sus defensas en línea".

¿Tu empresa corre un riesgo de verdad?

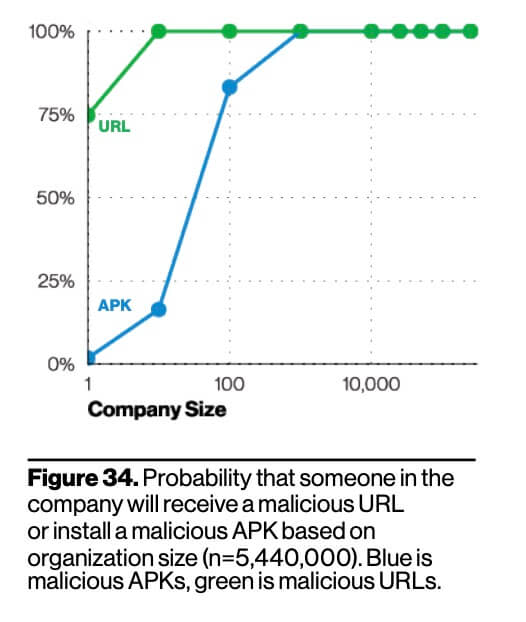

Muchas empresas estadounidenses y europeas (especialmente las pequeñas y medianas empresas) ignoraron o hicieron poco para prepararse en función de advertencias anteriores. El Informe de las investigaciones sobre la violación de datos de Verizon 2021 demuestra que existe un 100 % de posibilidades de que los empleados de tu empresa sean objeto de un ciberataque siesta tiene 100 o más empleados.

Tu riesgo es aún mayor si en algún lugar de tu cadena de suministro o de tus asociaciones comerciales (incluso de los socios de tus socios) existe una empresa asociada a Ucrania.El 22 de febrero de 2022, los analistas de S&P Global Ratings señalaron "un mayor riesgo de ciberataques en Ucrania... que podría acarrear efectos en cadena para corporaciones, gobiernos y otras partes en la región y más allá".Los analistas señalaron que las empresas de todo el mundo con "conexiones a los sistemas ucranianos podrían ser utilizadas como punto central hacia otros objetivos", según la CNN.

La semana pasada, la firma de ciberseguridad ESET tuiteó un descubrimiento de un nuevo malware "limpiador de datos" dirigido a empresas ucranianas. Este intenta borrar datos de cualquier sistema al que afecte.

Fuente: @ESETresearch

Tu seguro puede cubrir ataques cibernéticos, pero ¿cubrirá "actos de guerra"?

Cuando el malware NotPetya infectó ordenadores en todo el mundo en 2017, comenzó infectando organizaciones ucranianas y luego se extendió rápidamente. Pronto, Maersk A/S de Dinamarca, Merck de Estados Unidos y WPP PLC del Reino Unido se vieron afectadas. En total, los ataques causaron casi 10 000 millones de dólares en daños y se atribuyeron a la GRU, la principal Dirección de Inteligencia de las Fuerzas Armadas de Rusia.

Uno de los legados más importantes (y aún no resueltos) de NotPetya se centra en Mondelez International. Mondelez es una empresa multinacional de alimentación con sede en Chicago que fabrica Oreos y Triscuits, entre otros apreciados aperitivos. NotPetya infectó los sistemas informáticos de Mondelez, interrumpiendo los sistemas de correo electrónico, el acceso a los archivos y la logística de la empresa durante semanas. Después de que se asentara el ataque, Mondelez presentó una reclamación al seguro por daños y perjuicios, que fue rápidamente rechazada alegando que la aseguradora no cubre los daños causados por la guerra. El caso de Mondelez sigue sin resolverse.

Merck llevó un caso similar a los tribunales y ganó. La Corte Suprema de Nueva Jersey dictaminó que su aseguradora no podía "reclamar la exclusión de guerra porque su lenguaje está destinado a aplicarse a un conflicto armado", según la Ley Bloomberg. Este fallo podría "obligar a las pólizas de seguros a afrontar más claramente la responsabilidad por las consecuencias de los ataques cibernéticos de los estados nacionales".

Mientras tanto, Mondelez ha desarrollado una nueva iniciativa de concienciación sobre la seguridad para ayudar a evitar futuros ciberataques.

Medidas específicas que tu equipo de TI puede tomar para prepararse

Es importante tener en cuenta que la CISA dice que "todas las organizaciones —independientemente de su tamaño— deben adoptar una postura reforzada en lo que respecta a la ciberseguridad y a la protección de sus activos más críticos... Todas las organizaciones —grandes y pequeñas— deben estar preparadas para responder a una actividad cibernética perturbadora". Entonces, ¿qué se puede hacer? CISA ha establecido una lista de acciones recomendadas que puede seguir para aumentar su enfoque en cuanto a ciberseguridad.

Prevención de intrusiones

Por supuesto, la CISA comienza recomendando pasos para evitar la intrusión cibernética en primer lugar. Eso tiene sentido, dado que la prevención de intrusiones contrarresta la necesidad de todas las acciones de ciberseguridad posteriores (incluidos los análisis forenses posteriores a la intrusión, la respuesta y la contención). Con eso en mente, estas son las cinco cosas que CISA dice que debes hacer ahora para "reducir la probabilidad de una intrusión cibernética dañina":

Valida que todo acceso remoto a la red de la empresa y acceso privilegiado o administrativo requiera autenticación multifactor.

Asegúrate de que el software esté actualizado, dando prioridad a las actualizaciones que aborden las vulnerabilidades conocidas identificadas por CISA.

Confirmar que el personal informático de la organización ha desactivado todos los puertos y protocolos que no son esenciales para la empresa.

Si la empresa utiliza servicios cloud, asegúrate de que el personal de TI haya revisado e implementado los controles estrictos descritos en la guía de CISA

Si su organización es una organización de infraestructuras críticas (sector privado o público) o un gobierno federal, estatal, local, tribal o territorial, puede inscribirse enlos servicios gratuitos de ciberhigiene de CISA, incluido el escaneo de vulnerabilidades, para ayudar a reducir la exposición a las amenazas.

Detección de amenazas

El segundo conjunto de recomendaciones de la CISA se centra en la detección de amenazas de intrusión como una forma de evitar verse comprometido. Una vez más, las recomendaciones la CISA palabra por palabra son las siguientes:

Garantizar que el personal de ciberseguridad/TI se centre en identificar y evaluar rápidamente cualquier comportamiento inesperado o inusual de la red. Habilitar el registro para investigar mejor los problemas o incidencias.

Confirma que toda la red de la empresa esté protegida por software antivirus/antimalware y que las firmas en estas herramientas estén actualizadas.

Si trabajas con empresas ucranianas, ten mucho cuidado de supervisar, inspeccionar y aislar el tráfico de esas empresas; revisa de cerca los controles de acceso para ese tráfico.

El registro es fundamental para investigar los problemas y los eventos con prontitud. Le sorprenderá descubrir que muchas soluciones populares de acceso/soporte remoto carecen de la capacidad de proporcionar datos de registro rápidos y significativos. Datos que especifican quién accede realmente a la solución de acceso/soporte remoto, cuándo, desde dónde, durante cuánto tiempo, etc. Un registro robusto entre otras formas de autorización y auditoría puede minimizar su responsabilidad en caso de un hackeo.

Para ver el conjunto completo de recomendaciones de CISA, incluyendo cómo preparar una respuesta a la intrusión y resistir a un incidente cibernético destructivo, visita la página CISA's Shields Up sobre la crisis entre Rusia y Ucrania.

Mantente al día y con la preparación suficiente

Esperamos que su equipo de TI encuentre esta información útil mientras consulta las posibles amenazas a la ciberseguridad derivadas de la guerra entre Rusia y Ucrania. Ya sea en respuesta a esta crisis o a futuras crisis, asegúrese de consultar periódicamente los sitios de sus agencias de seguridad más relevantes para mantenerse informado sobre las amenazas emergentes y cómo evitarlas.